691 ошибка при подключении к интернету windows 7(8,10)

При подключении к сети «Интернет» иногда возникают различные ошибки, сигнализирующие о неисправностях или проблемах. Одна из наиболее распространенных – 691 ошибка. Рассмотрим, в каких ситуациях она возникает, какие решения для ее исправления существуют.

Перечислим причины возникновения ошибки 691:

- Введены неверные учетные данные.

- Недостаточно средств на личном счете клиента.

- Межсетевой экран блокирует исходящее соединение с оборудованием поставщика услуг интернета.

- Неверный IP-адрес сервера VPN провайдера.

Решить проблему «Сбой подключения: ошибка 691» можно несколькими способами.

Содержание

Как исправить ошибку 691

В зависимости от причины возникновения неполадки следует применять решение. Ниже указаны основные методы с подробными инструкциями. Также даны пояснения, в каких случаях возникла данная ошибка.

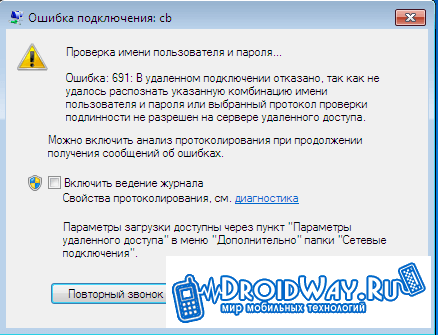

Проверка правильности логина и пароля

Самое распространенное явление – неверно указанные учетные данные.

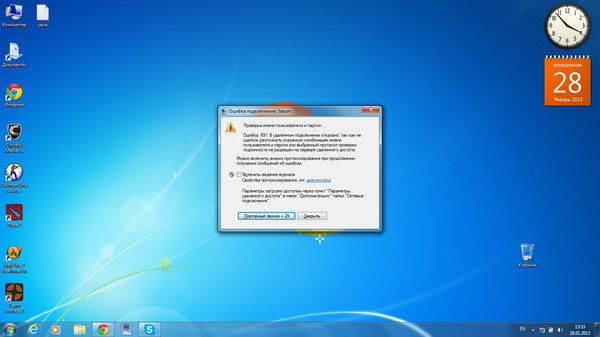

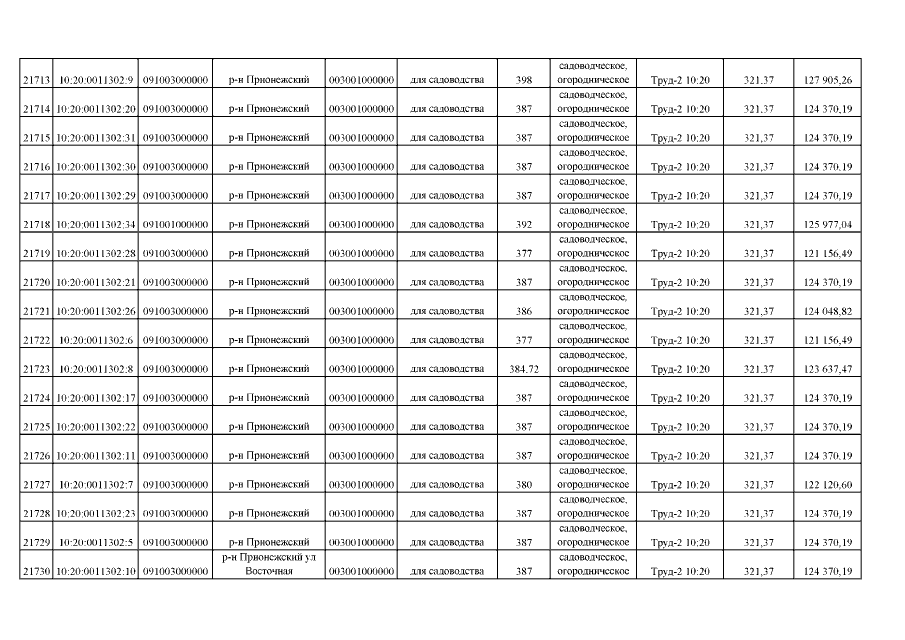

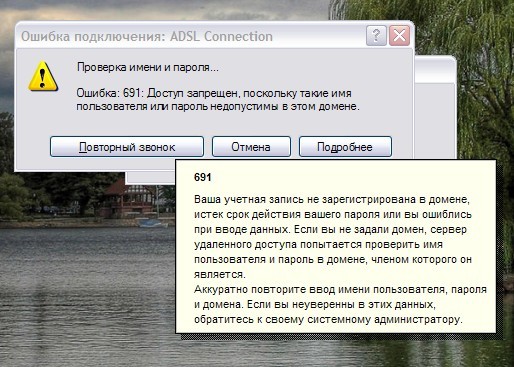

Ошибка 691 возникает на этапе заполнения пользователем своих учетных данных при подключении к сети «Интернет» в Windows 8.

Сразу проверяем язык ввода символов и включен ли CapsLock. Удаляем только что введенную информацию, а потом пробуем вписать еще раз.

Важный момент! Пароль «чувствителен» к регистру, то есть, заглавная и маленькая буква – это два разных символа.

Довольно часто выпадает ошибка 691 у «Ростелекома», так как провайдер придумывает сложные пароли для клиентов.

Также стоит проверить, чтобы стоял отмеченным пункт «Безопасный вход». Для этого в свойствах подключения нужно перейти на вкладку «Безопасность» и проверить установку данного параметра.

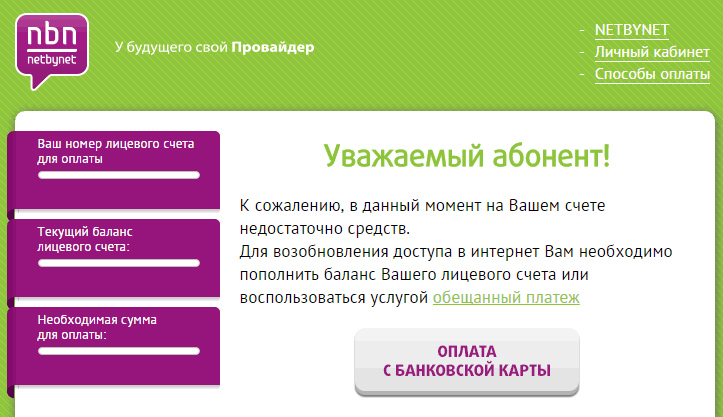

Проверка баланса

Еще один распространенный вариант рассматриваемой ошибки – отрицательный баланс на счете клиента. Чтобы проверить расчетный счет, необходимо войти в личный кабинет. При минусе на балансе достаточно просто полнить его.

Ошибка 691 в таких ситуациях проявляется на самом первом этапе подключения к интернету, например, в ОС Windows 10.

Перезагрузка маршрутизатора

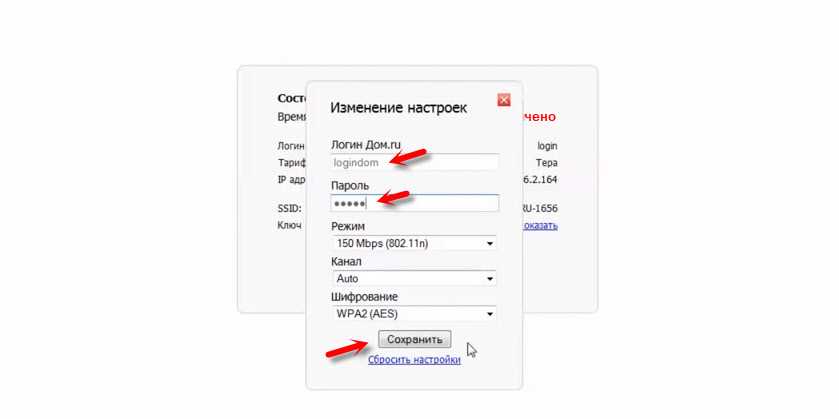

Проблемы с подключением к интернету также возникают из-за сетевого устройства. Например, на маршрутизаторах провайдера «Дом. ру» ошибка 691 появляется из-за старой версии прошивки устройства при подключении ко «всемирной паутине».

В сложившейся ситуации есть два выхода.

- Первый – перезагрузка роутера и попытка подключиться снова.

- Второй – обновить ревизию сетевого устройства до актуальной версии.

Перезагрузка осуществляется при помощи отключения питания роутера либо через меню конфигурации маршрутизатора.

Во втором случае понадобится зайти на официальный сайт производителя, а потом скачать актуальную версию ревизии. Процесс обновления можно запустить, используя веб-интерфейс маршрутизатора. После обновления роутер понадобится перезагрузить и снова выставить настройки к сети «Интернет».

Проверка активности wi-fi-адаптера

Ошибка 691 часто возникает на компьютере под управлением Windows XP при использовании внешнего Wi-Fi-адаптера. Это связано с тем, что операционная система не поддерживает большинство сетевых карт, и для них нет подходящих драйверов.

Это связано с тем, что операционная система не поддерживает большинство сетевых карт, и для них нет подходящих драйверов.

Для проверки работоспособности устройства рекомендуется воспользоваться приложениями на мобильных устройствах, например, wi-fi Analyzer.

После запуска утилиты потребуется выбрать беспроводную сеть. Программа просканирует радиус действия wi-fi, основные характеристики соединения и представит результат в виде графика на экране смартфона.

Если у пользователя на коммуникаторе отображается отличный уровень сигнала, а на компьютере отсутствует связь, значит, проблема заключается в беспроводном адаптере. Возможно, он вышел из строя или у него проблемы с драйверами.

В первом случае стоит купить новый, а про второй вариант будет рассказано ниже в разделе «Обновление драйверов сетевой карты».

Проверка брандмауэра Windows

Ошибка 691 также возникает из-за политик межсетевого экрана по отношению к входящему трафику, использующему и подключаемое подсоединение Windows 7. Файервол способен ложно блокировать исходящие/входящие соединения, что, в свою очередь, приводит к блокировке связи с сервером провайдера.

Файервол способен ложно блокировать исходящие/входящие соединения, что, в свою очередь, приводит к блокировке связи с сервером провайдера.

Чтобы исправить данную ситуацию, необходимо зайти в параметры безопасности брандмауэра и добавить в исключения адрес сервера поставщика услуг интернета.

После этого проверяем доступность к глобальной сети.

Антивирус

Антивирусные приложения так же ложно срабатывают и блокируют файлы, отвечающие за установку подключения к сети «Интернет». Например, техподдержка провайдера «ТТК» оперативно решает вопросы, связанные с ошибкой 691, советуя своим клиентам отключить антивирус. После этого рекомендуется снова установить соединение.

Если все работает отлично, стоит проверить настройки антивирусного программного обеспечения (ПО). Для соединения с «мировой паутиной» добавить в исключение необходимые процессы.

Обновление драйверов сетевой карты

Появление ошибки 691 при подключении к сети «Интернет» у поставщика услуг, например, ByFly связано с устаревшими драйверами на сетевую карту.

Обновления драйверов можно произвести, используя специальное ПО sdi tools. Ссылка для загрузки: https://sdi-tool.org/download/.

Приложение представлено в двух вариантах: Full и Lite. Первый вариант предполагает, что пользователь скачивает всю базу доступных драйверов на локальный диск. После этого нужно запустить программу, и она автоматически обновляет все, что необходимо.

Во втором случае пользователь скачивает только утилиту. После своего запуска она предложит скачать с интернета только актуальные версии драйверов для оборудования клиента.

Установка не займет много времени, но в конце потребуется перезагрузка рабочей станции.

Создание подключения заново

Еще один вариант для исправления проблемных ситуаций с разными кодами ошибки 691 – снова создать подключение к сети «Интернет».

- Для этого открыть «Панель управления», далее — «Центр управления сетями и общим доступом».

- Удалить существующие соединения, нажать «Создание и настройка нового подключения».

- Выбрать первый пункт, следовать подсказкам «Мастера настройки» дальше.

Пользователю потребуется выбрать протокол для создания подключения: например, PPPoE. А также указать учетные данные, предоставленные провайдером.

После этого следует проверить подключение к интернету.

Настройка VPN

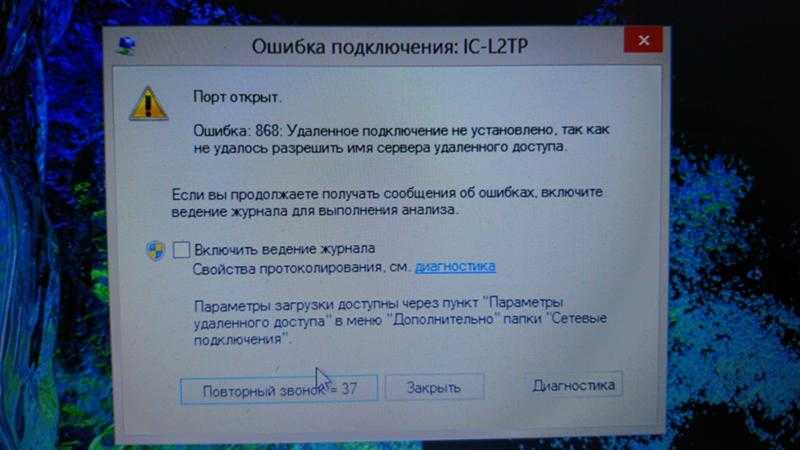

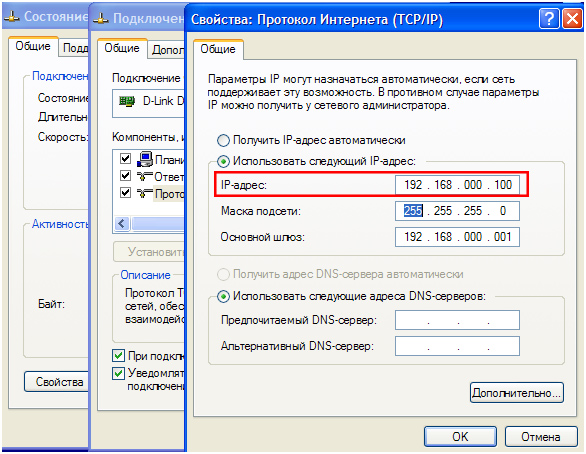

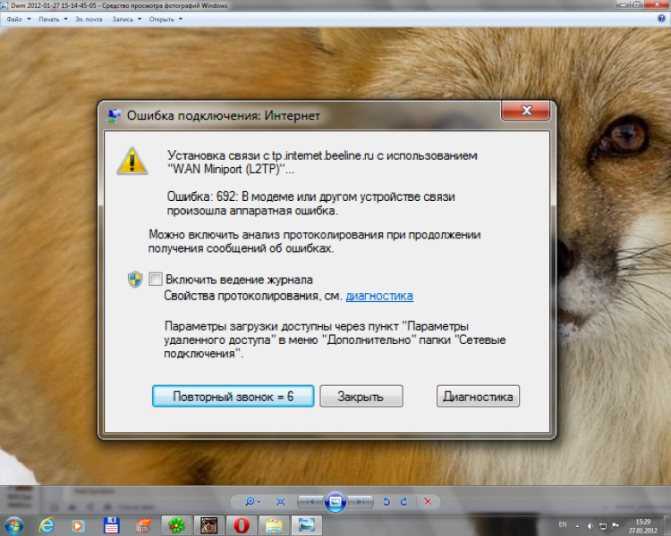

Отдельно стоит упомянуть типы подключений, использующих VPN-сервер провайдера. Известный поставщик услуг, у которого возникает ошибка 691, – «Билайн». Соединение использует протокол L2TP.

Прежде чем обращаться в службу технической поддержки провайдера, пользователь может самостоятельно проверить конфигурацию. Для этого:

- открыть сетевые подключения, как указывалось в предыдущем пункте, выбрать текущее подключение,

- нажать на нем правой кнопкой мыши, пункт «Свойства». В открывшемся окне смотреть строку «IP-адрес». В нем должно стоять значение, выданное провайдером при заключении договора с ним.

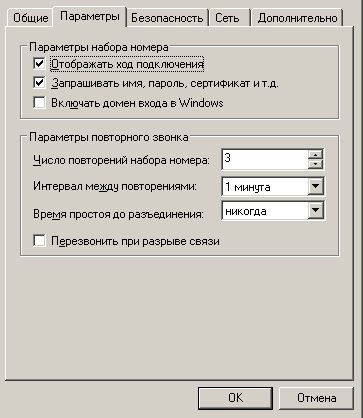

- снять галочку с чекбокса «Включать домен входа в Windows».

Если же пользователь использует маршрутизатор, надо зайти в настройки подключения к интернету и проверить адрес там.

Если же пользователь использует маршрутизатор, надо зайти в настройки подключения к интернету и проверить адрес там.

В последние годы поставщики услуг, использующие протоколы L2TP или PPTP, стали прописывать получение адреса сервера автоматически. Это сделано специально для более легкого процесса настройки подключения к «мировой паутине»

Также возможен вариант неисправного оборудования на стороне провайдера. В таком случае стоит обратиться в техподдержку поставщика услуг интернета. Скорее всего, оборудование временно не работает, и специалисты исправляют ситуацию.

Заключение

В статье рассмотрены основные причины, по которым выскакивают сообщения об ошибке 691 во время подключения к глобальной сети «Интернет». Если все вышеперечисленные способы не помогли, значит, причина проблемы требует индивидуального подхода.

Если необходима консультация и инструкция в формате how-to, читатель может задать вопрос техническому специалисту на сайте.

youtube.com/embed/q70CqhqUa60?feature=oembed» allow=»autoplay, encrypted-media» allowfullscreen=»» frameborder=»0″>

Что означают ошибки 629/691/769/711/720/678/651/815 подключения к интернету и как их устранить? — МТС

Подключить безлимитный интернет и цифровое телевидение от МТС уже сегодня. Весь МТС Супер — Домашний интернет, ТВ и мобильная связь — ПЕРВЫЙ МЕСЯЦ БЕСПЛАТНО

Актуальные новости не только о тарифах и услугах связи, но и новых продуктах МТС: цифровых приложениях для работы и отдыха, ТВ и медиа, финансовых сервисах, технологиях для запуска и продвижения бизнеса и других сервисах компании

Нашим клиентам помогает круглосуточная служба поддержки, а управлять подключенными услугами и пополнять счет можно прямо на сайте, используя удобный Личный кабинет.

Акция «Скидка для своих» — Сделайте дешевле мобильную связь у ваших родных, близких и просто знакомых — добавьте им скидку на мобильную связь до 40%

Мы готовы обеспечить подключение в срок от 1 дня, в удобное для вас время.

- Стабильно высокая скорость — до 500 Мбит/с

- Большой выбор каналов

- Нет ограничений по объёму использованного интернет трафика

- Удобное приложение МТС ТВ

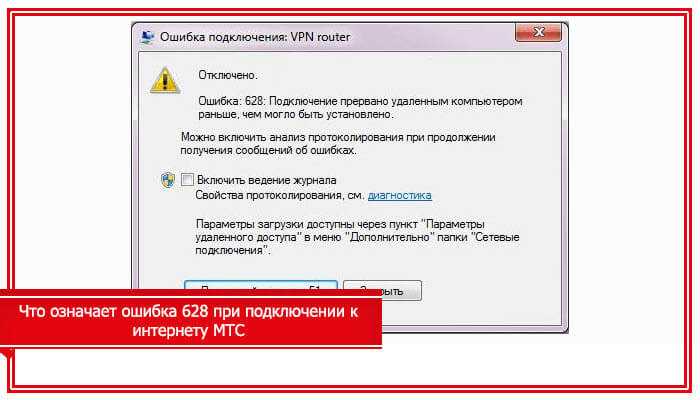

Ошибка 629

Для устранения ошибки 629 проверьте правильность ввода пароля, используемого при подключении к сети Интернет.

Убедитесь в том, что раскладка клавиатуры переключена на английский язык и выключена клавиша «Caps Lock».

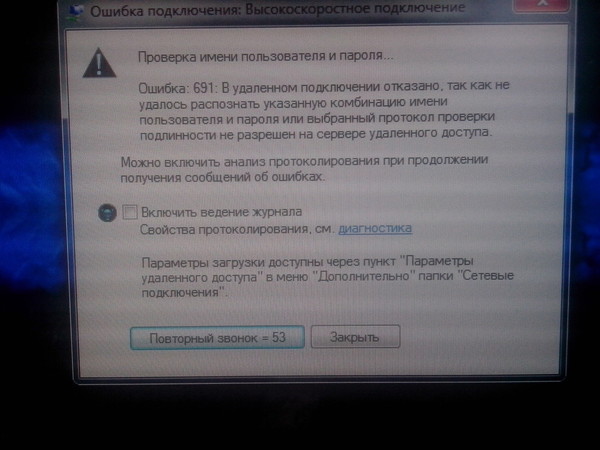

Ошибка 691

Ошибка 691 — ошибка авторизации. Она возникает в том случае, если Вы вводите неправильное имя пользователя и (или) пароль.

Для устранения ошибки 691 проверьте правильность ввода имени пользователя и пароля. При вводе имени и пароля обратите внимание на раскладку клавиатуры (русская/английская) и регистр символов (заглавные/прописные, клавиша «CapsLock»).

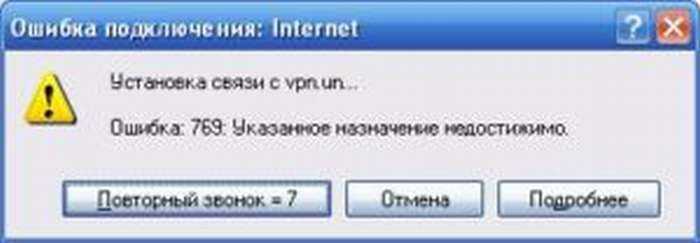

Ошибка 769

Для устранения ошибки 769 необходимо включить «Подключение по локальной сети» Пуск > Панель управления> сетевые подключения > дважды кликнуть левой клавишей мыши на значок «Подключение по локальной сети». Статус должен измениться на «Подключено». Затем следует запустить «Высокоскоростное подключение» и выходите в Интернет.

Статус должен измениться на «Подключено». Затем следует запустить «Высокоскоростное подключение» и выходите в Интернет.

Ошибка 711

Выполните следующие действия:

Пуск -> Панель управления -> Система и ее обслуживание и Администрирование. Дважды щелкните Службы. Найдите службы: Поддержка самонастраивающихся устройств «Plug and Play» -> Диспетчер автоматических подключений удаленного доступа -> Диспетчер подключений удаленного доступа ->Телефония -> Свойства. На вкладке «Общие» в пункте «Тип запуска» выберите -> Вручную. Нажмите «Применить» ->Запустить.

Ошибка 720

Выполните следующие действия:

Пуск -> панель управления -> Сетевые подключения. Открыть свойства подключения «Подключение по локальной сети» -> Вкладка «Сеть» -> Убрать галочку в пункте «Протокол интернета TCP/IP».

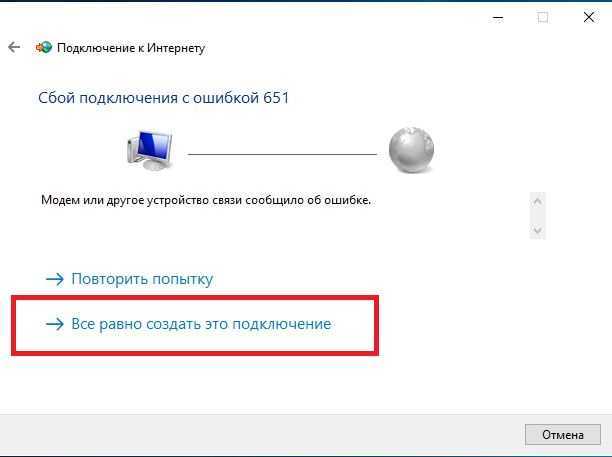

Ошибки 678/651/815

Причиной ошибки являются:

- Отключен сетевой адаптер либо не активно подключение по локальной сети

- Подключение заблокировано антивирусной программой или брандмауэром

- Произошел обрыв кабеля

- Не подключен кабель локальной сети или плохой контакт в разъемах

- Компьютер заражен вирусами, которые препятствуют подключению

- Неправильная работа вашего сетевого адаптера.

Решение:

Включите сетевой адаптер в диспетчере устройств. Пуск -> Панель управления -> Система -> Оборудование ->Диспетчер устройств -> Сетевые платы (выбрать нужную из списка). Нажав правой кнопкой мыши, выбрать «задействовать» и повторить попытку подключения.

Активируйте подключение по локальной сети в операционной системе:

Windows XP: Пуск -> Панель управления -> Сетевые подключения -> нажать правой кнопкой мыши на «подключение по локальной сети» — > выбрать «включить».

Windows 7: Пуск -> Панель управления -> Центр управления сетями и общим доступом — > Изменение параметров адаптера (меню слева) -> нажать правой кнопкой мыши на «подключение по локальной сети» — > выбрать «включить».

В случае сохранения ошибки проверьте:

- Целостность кабеля от розетки до компьютера

- Подключение кабеля в вашу сетевую карту(правильное подключение сопровождается соответствующим световым индикатором

Не удается подключиться к VPN-серверу — аутентификация не удалась с кодом ошибки 691

Задавать вопрос

спросил

Изменено

5 лет, 5 месяцев назад

Просмотрено

108 тысяч раз

При попытке подключения к VPN-серверу я получаю 691 код ошибки на клиенте, который говорит:

Описание ошибки: 691: удаленный

соединение было отклонено, потому что пользователь

комбинацию имени и пароля вы

при условии, что не признается, или

выбранный протокол аутентификации

не разрешено на удаленном доступе

сервер.

Я проверил правильность имени пользователя и пароля. Я также установил сертификат для использования с типом безопасности IKEv2 . Я также подтвердил, что VPN-сервер поддерживает метод безопасности.

Но я не могу войти. В журнале сервера я получаю этот журнал:

Сервер политики сети отказал в доступе к

Пользователь.Подключен пользователь ИмяДомена\ИмяПользователя

с IP-адреса, но не удалось

попытка аутентификации из-за

по следующей причине: удаленный

соединение было отклонено, потому что пользователь

комбинацию имени и пароля вы

при условии, что не признается, или

выбранный протокол аутентификации

не разрешено на удаленном доступе

сервер.

Есть идеи, что я могу сделать?

Заранее спасибо!

Имя журнала: Безопасность Источник: Microsoft-Windows-Security-Auditing. Дата: 29.12.2010 7:12:20 Идентификатор события: 6273 Категория задачи: сервер политики сети Уровень: Информация Ключевые слова: сбой аудита Пользователь: Н/Д Компьютер: VPN.domain.com Описание: Сервер политики сети отказал пользователю в доступе. Для получения дополнительных сведений обратитесь к администратору сервера политики сети. Пользователь: Идентификатор безопасности: домен\Администратор Имя учетной записи: домен\Администратор Домен учетной записи: domani Полное имя учетной записи: domain.com/Users/Administrator Клиентская машина: Идентификатор безопасности: NULL SID Имя учетной записи: - Полное имя учетной записи: - Версия ОС: - Идентификатор вызываемой станции: 192.168.147.171 Идентификатор вызывающей станции: 192.168.147.191 NAS: IPv4-адрес сетевого хранилища: - IPv6-адрес сетевого хранилища: - Идентификатор NAS: VPN Тип порта NAS: виртуальный Порт NAS: 0 Радиус-клиент: Понятное имя клиента: VPN IP-адрес клиента: - Детали аутентификации: Имя политики запросов на подключение: Политика службы маршрутизации и удаленного доступа Майкрософт Имя сетевой политики: Все Поставщик аутентификации: Windows Сервер аутентификации: VPN.

domain.home Тип аутентификации: EAP Тип EAP: Microsoft: безопасный пароль (EAP-MSCHAP v2) Идентификатор сеанса учетной записи: 313933 Результаты регистрации: Учетная информация была записана в локальный файл журнала. Код причины: 16 Причина: Ошибка аутентификации из-за несоответствия учетных данных пользователя. Либо указанное имя пользователя не соответствует существующей учетной записи пользователя, либо введен неправильный пароль.

- vpn

- windows-server-2008-r2

- аутентификация

- rras

- nps

Причина: Аутентификация

не удалось из-за учетных данных пользователя

несоответствие. Либо указанное имя пользователя не соответствует существующей учетной записи пользователя, либо введен неправильный пароль.

Думаю, это твоя проблема. Убедитесь, что учетная запись имеет правильные разрешения для удаленного подключения через RRAS. Эти ссылки могут вам помочь. Обратите внимание, что статьи, относящиеся к версии 2003, могут по-прежнему применяться к версии 2008r2 (согласно MSFT). Также обратите внимание, что я не претендую на звание эксперта в предметной области….

Также обратите внимание, что я не претендую на звание эксперта в предметной области….

http://technet.microsoft.com/en-us/library/cc754634(WS.10).aspx

http://technet .microsoft.com/en-us/library/cc775658(WS.10).aspx

http://technet.microsoft.com/en-us/library/cc759294(WS.10).aspx

http://technet.microsoft.com/en-us/library/dd637783(WS.10).aspx

4

У меня была эта проблема, поэтому я расскажу вам, что это было для меня. Мой пароль (данный нам нашим хостом, в нем было $ ). Я копировал пароль из сценария оболочки rdp, который избежал $ с помощью \ . Я мысленно забыл причину \ и думал, что это буквально. Я потратил часы, работая над аутентификацией, когда на самом деле мне нужно было только удалить обратную косую черту, экранирующую знак доллара.

Не уверен, что это твоя проблема, но удачи.

1

Я решил эту проблему, изменив свойства Dial-In пользователя. По умолчанию он был настроен на управление сервером NPS. Нажмите «Разрешить доступ», чтобы решить мою проблему.

По умолчанию он был настроен на управление сервером NPS. Нажмите «Разрешить доступ», чтобы решить мою проблему.

От имени администратора запустите netsh ras set trace * enable , затем проверьте C:\Windows\tracing\svchost_RASTLS.log

убедитесь, что вы запустили netsh ras set trace * disable после устранения неполадок.

Также можете проверить VPNIKE.log в той же папке.

Такая же проблема. Я администратор и использую свое соединение ежедневно. Нигде никаких изменений. Я нашел где-то документ с похожей проблемой, и решение заключалось в том, чтобы отключить IPv6 для соединения. Я сделал это, и это сработало. Это не повторилось.

1

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя адрес электронной почты и пароль

Опубликовать как гость

Электронная почта

Требуется, но никогда не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Решено: Проблема VPN L2TP/IPsec, ошибка 691

Привет, я открываю новую тему, связанную с моей проблемой с VPN-соединением, чтобы избежать путаницы, так как их много, в старой информации, больше не требуется.

Я хочу настроить ASA5510 L2PT/IpSec для приема подключений от клиентов Windows.

Я аутентифицируюсь через учетные данные AD.

Когда я пытаюсь подключиться, возникает ошибка 691.

Я включил отладку на машине следующим образом:

debug crypto isakmp 3

debug crypto ipsec 3

попробовал ldap 255

3 90 с другим операционные системы (XP и семерка), но всегда получаю одну и ту же ошибку.

Я настроил клиента таким образом:

Безопасность -> Тип VPN -> L2TP/IPSec

Шифрование -> требовать шифрование (отключение в случае отказа)

протоколы -> microsoft CHAO ver 2 (только)

Дополнительные настройки -> предварительный общий ключ

используемый доменный пользователь может принимать входящие вызовы .

Проверка подлинности ldap прошла успешно. С теми же учетными данными я могу без проблем подключиться к порталу SSL, и я вижу все общие ресурсы

, как видно из отладки, вызов для аутентификации пользователя ldap никогда не выполняется.

I hope I can help solve this problem, thanks

CONFIGURATION:

FIREWALLP01# show running-config

: Saved

:

ASA Version 8.2(5)

!

имя хоста FIREWALLP01

доменное имя MAIOR.local

активировать пароль xx зашифровано0160 имена

Имя 79.yy.yy.73 Routerp01

Имя 79.yy.yy.75 Pubblica_http

Имя 79.yy.yy.76.7616 2

.

имя 192.168.90.3 SERVERP03

имя 192.168.92.4 SERVERP04

!

интерфейс Ethernet0/0

nameif Pubblica_SIADSL

уровень безопасности 0

IP-адрес 79. yy.yy.74 255.255.255.248

yy.yy.74 255.255.255.248

!

interface Ethernet0/1

nameif LAN

security-level 100

ip address 192.168.90.254 255.255.255.0

! 192.168.92.254 255.255.255.0

!

Интерфейс Ethernet0/3

Отключение

NOMEFIF

NO-LEVEL

NOT IP ADDREST

! 1000161

только управление

!

ftp mode passive

dns domain-lookup Pubblica_SIADSL

dns domain-lookup LAN

dns domain-lookup DMZ

dns domain-lookup management

dns server- группа DefaultDNS

имя-сервер SERVERP02

имя-домена MAIOR.local

Протокол объектной группы TCPUDP

Protocol-Object UDP

. Pubblica_SIADSL_access_in расширенное разрешение udp любой хост Объектная группа Pubblica_VOIP rtp

Pubblica_SIADSL_access_in расширенное разрешение udp любой хост Объектная группа Pubblica_VOIP rtp

список доступа Pubblica_SIADSL_access_in расширенное разрешение объектная группа TCPUDP любой хост Pubblica_VOIP eq sip

access-list Pubblica_SIADSL_access_in extended permit object-group TCPUDP any host Pubblica_HTTP eq sip

access-list LAN_nat0_outbound extended permit ip any 192.168.90.0 255.255.255.0

pager lines 24

logging asdm информационный

mtu Pubblica_SIADSL 1500

mtu LAN 1500

mtu DMZ 1500

2 управление0161

И.

NO ASDM ИСТОРИЯ.0161

nat (LAN) 1 0.0.0.0 0.0.0.0

static (DMZ,Pubblica_SIADSL) Pubblica_HTTP SERVERP04 netmask 255.255.255.255

static (LAN,Pubblica_SIADSL) Pubblica_VOIP SERVERP03 netmask 255.255.255.255

группа доступа Pubblica_SIADSL_access_in в интерфейсе Pubblica_SIADSL

route Pubblica_SIADSL 0. 0.0.0 0.0.0.0 ROUTERP01 1

0.0.0 0.0.0.0 ROUTERP01 1

timeout xlate 3:00210 9 timeout 0 30 30 90 210 timeout conn 1:00:00 полузакрыто 0:10:00 udp 0:02:00 icmp 0:00:02

timeout sunrpc 0:10:00 h423 0:05:00 h325 1:00: 00 mgcp 0:05:00 mgcp-pat 0:05:00

timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00

тайм-аут sip-provisional-media 0:02:00 uauth 0:05:00 абсолютный

тайм-аут tcp-proxy-reassembly 0:01:00

тайм-аут

float-conn 0 901:010003

dynamic-access-policy-record DfltAccessPolicy

webvpn

url-list value Link

aaa-server SERVERP02 protocol ldap

aaa-server SERVERP02 (LAN) host SERVERP02

ldap-base-dn DC=MAIOR,DC=local

поддерево ldap-scope

ldap-naming-attribute sAMAccountName

ldap-password*0161

LDAP-Login-DN CN = Администратор, CN = Пользователи, DC = Maior, DC = локальный

Server-Type Microsoft

HTTP Server Включите

HTTP Server. управление

управление

http-сертификат аутентификации управление

нет местоположения snmp-сервера

нет контакта snmp-сервера

down snmp-start link up 9 аутентификация snmp-server enable

Crypto Ipsec transform-let-set trans_esp_3des_sha esp-3des esp-sha-hmac

Crypto ipsec-let-let-lep_sp_3des_sha mode Transport

CREARPTO IPSEC_SHA Transport

CREASECEEC. 256 esp-md5-hmac

crypto ipsec transform-set ESP-DES-SHA esp-des esp-sha-hmac

crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac

криптографический набор преобразования ipsec ESP-DES-MD5 esp-des esp-md5-hmac

набор криптографических преобразований ipsec ESP-AES-192-MD5 esp-aes-192 esp-md5-hmac

набор криптографических преобразований ipsec ESP-3DES-MD5 esp-3des esp-md5-hmac

1

1

набор криптографических преобразований ipsec ESP-AES-256-SHA esp-aes-256 esp-sha-hmac

набор криптографических преобразований ipsec ESP-AES-128-SHA esp-aes esp-sha-hmac

криптографический набор преобразования ipsec ESP-AES-192-SHA esp-aes-192 esp-sha-hmac

набор преобразования крипто ipsec ESP-AES-128-MD5 esp-aes esp-md5-hmac

crypto ipsec security-association lifetime seconds 28800

crypto ipsec security-association lifetime kilobytes 4608000

crypto dynamic-map SYSTEM_DEFAULT_CRYPTO_MAP 65535 set transform-set TRANS_ESP_3DES_SHA

crypto map Pubblica_SIADSL_map 65535 ipsec-isakmp динамическая SYSTEM_DEFAULT_CRYPTO_MAP

криптокарта Интерфейс Pubblica_SIADSL_map Pubblica_SIADSL

crypto isakmp enable Pubblica_SIADSL

crypto isakmp policy 10

authentication pre-share

encryption 3des

hash sha

group 2

lifetime 86400

telnet тайм-аут 5

тайм-аут ssh 5

тайм-аут консоли 0

управление доступом

адрес dhcpd 192. 168.1.2-192.168.1.254 управление

168.1.2-192.168.1.254 управление

!

threat-detection basic-threat

threat-detection statistics access-list

no threat-detection statistics tcp-intercept

webvpn

enable Pubblica_SIADSL

enable LAN

групповая политика DefaultRAGroup внутренняя

групповая политика DefaultRAGroup атрибуты

dns-server value 192.168.90.2

vpn-tunnel-protocol IPSec l2tp-ipsec

default-domain value MAIOR.local

username test password xx== nt-encrypted

атрибуты проверки имени пользователя

тип службы удаленный доступ

группа туннелей DefaultRAGroup общие атрибуты

пул адресов VPN_pool

23

Authentication-Server-Group Serverp02

Deful-Policy Defaultragroup

Defaultragroup IPSec-Attributes

предварительный рап. ppp-attributes

ppp-attributes

нет аутентификации глава

аутентификация ms-chap-v2

туннельная группа DefaultWEBVPNGroup общие атрибуты

группа серверов аутентификации SERVERP02

!

class-map инспекция_по умолчанию

соответствие инспекции-трафика по умолчанию

!

!

Политика MAP Type Inspect DNS PRESET_DNS_MAP

Параметры

Максимум.0161

class inspection_default

inspect dns preset_dns_map

inspect ftp

inspect h423 h325

inspect h423 ras

inspect rsh

inspect rtsp

inspect esmtp

проверить sqlnet

проверить тонкий

проверить sunrpc

inspect xdmcp

inspect sip

inspect netbios

inspect tftp

inspect ip-options

!

Service-Policy Global_policy Global

Приглашение контекста HostNAME

Нет. 0003

0003

: end

FIREWALLP01#

DEBUG:

02 сентября 12:30:37 [IKEv1]: Неизвестный тип ошибки группы 1: Cvg’d class: Несоответствующий атрибут класса: R Mismatched : Группа 2

02 сентября 12:30:37 [IKEv1]: Ошибка этапа 1: Несоответствие типов атрибутов для класса Описание группы: Rcv’d: Неизвестно Cfg’d: Группа 2

02 сентября 12:30 :37 [IKEv1]: сбой этапа 1: несоответствие типов атрибутов для класса Описание группы: Rcv’d: неизвестно Cfg’d: группа 2

, 2 сентября, 12:30:37 [IKEv1]: сбой этапа 1: несоответствие типов атрибутов для класса Описание группы: Rcv’d: неизвестно, Cfg’d: группа 2

, 2 сентября, 12:30:38 [ IKEv1]: IP = 82.xx.xx.84, соединение было установлено на туннельной_группе DefaultRAGroup

Sep 02 12:30:38 [IKEv1]: Group = DefaultRAGroup, IP = 82.xx.xx.84, автоматическое обнаружение NAT Статус: Удаленный конец НАХОДИТСЯ за устройством NAT Этот конец НЕ находится за устройством NAT

, 02 сентября, 12:30:38 [IKEv1]: IP = 82. xx.xx.84, соединение установлено в группе туннелей DefaultRAGroup

xx.xx.84, соединение установлено в группе туннелей DefaultRAGroup

, 02 сентября, 12:30:38 [IKEv1]: группа = DefaultRAGroup, IP = 82 .xx.xx.84, ЭТАП 1 ЗАВЕРШЕН

2 сентября 12:30:39 [IKEv1]: группа = DefaultRAGroup, IP = 82.xx.xx.84, получены данные удаленного прокси-узла в полезной нагрузке идентификатора: адрес 192.168 .1.2, протокол 17, порт 1701

, 02 сентября, 12:30:39 [IKEv1]: группа = DefaultRAGroup, IP = 82.xx.xx.84, получены данные локального прокси-узла в полезной нагрузке идентификатора: адрес 79.yy.yy.74, протокол 17, порт 1701

, 2 сентября, 12:30:39 [IKEv1]: группа = DefaultRAGroup, IP = 82.xx.xx.84, удаленный узел IKE, настроенный для криптографической карты: SYSTEM_DEFAULT_CRYPTO_MAP

2 сентября 12:30:39 [IKEv1]: группа = RAGroup по умолчанию, IP = 82.xx.xx.84, IKE: запрос SPI!

IPSEC: Создан новый зародыш SA @ 0xDA884448,

SCB: 0xD9211698,

Направление: входящее

1

10160 SPI : 0x17C543BD

Session ID: 0x0004D000

VPIF num : 0x00000001

Tunnel type: ra

Protocol : esp

Lifetime : 240 seconds

IPSEC: New Эмбриональный SA создан @ 0xDA376928,

SCB: 0xD9177400,

Направление: исходящий

SPI: 4 0 E 2 C 2 0 F 0 C 2 0 C 2 x 2 SPI0161

Идентификатор сессии: 0x0004d000

VPIF NUM: 0x00000001

Туннель Тип: RA

Protocol: ESP

. SPI 0xE0C5442F

SPI 0xE0C5442F

IPSEC: Создание исходящего контекста VPN, SPI 0xE0C5442F

Флаги: 0x00000225

28

SPI : 0xE0C5442F

MTU : 1500 bytes

VCID : 0x00000000

Peer : 0x00000000

SCB : 0x0723D533

Channel: 0xD5E98360

IPSEC: Завершенный исходящий контекст VPN, SPI 0xE0C5442F

Дескриптор VPN: 0x00093414

IPSEC: новое правило шифрования исходящего трафика, SPI 0xE0C5442F

Src addr: 79.yy.yy.74

Src mask: 255.255.255.255

Dst addr: 82.xx.xx.84

Dst mask: 255.255.255.255

Src ports

Upper: 1701

Lower: 1701

Op : equal

Dst ports

Upper: 4500

Нижняя: 4500

ОП: Равное

Протокол: 17

Использование Протокол: True

SPI: 0X0000000000101610101010101010101010101010101010101010101010 2

0101010101010101010101010101010 2

. правило, SPI 0xE0C5442F

правило, SPI 0xE0C5442F

Идентификатор правила: 0xD9177580

.yy.yy.74

SRC Маска: 255,255.255.255

DST ADDR: 82.xx.xx.84

DST Mask: 255,2555555555555555555

DST: 255,2555555555555555555

DST. Upper: 4500

Lower: 4500

Op : equal

Dst ports

Upper: 4500

Lower: 4500

OP: Равное

Протокол: 17

Использование Протокол: True

SPI: 0x00000000

Использование SPI: FALSE

9

. Идентификатор правила: 0xDA156058

2 сентября 12:30:39 [IKEv1]: группа = DefaultRAGroup, IP = 82.xx.xx.84, согласование безопасности завершено для ответчика пользователя () , входящий SPI = 0x17c543bd, SPI = 0xe0c5442f

IPSEC: Completed host IBSA update, SPI 0x17C543BD

IPSEC: Creating inbound VPN context, SPI 0x17C543BD

Flags: 0x00000226

SA : 0xDA884448

SPI : 0x17C543BD

MTU: 0 байтов

VCID: 0x00000000

Peer: 0x00093414

SCB: 0x0723293d

: 0x0723293d

0003

Channel: 0xD5E98360

IPSEC: Completed inbound VPN context, SPI 0x17C543BD

VPN handle: 0x00094BB4

IPSEC: Updating outbound VPN context 0x00093414, SPI 0xE0C5442F

Flags: 0x00000225

SA: 0xDA376928

SPI: 0xE0C54442F

MTU: 1500 байт

VCID: 0x00000000

VCID: 0x00000000

VCID: 0x00000000

VCID: 0x000000000161

Peer : 0x00094BB4

SCB : 0x0723D533

Channel: 0xD5E98360

IPSEC: Completed outbound VPN context, SPI 0xE0C5442F

VPN handle: 0x00093414

IPSEC: Completed outbound внутреннее правило, SPI 0xE0C5442F

Идентификатор правила: 0xD9177580

IPSEC: завершенное внешнее правило SPD для исходящего трафика, SPI 0xE0C5442F

Идентификатор правила: 0xDA156058

IPSEC: новое правило потока туннеля, SPI 0x17C543BD

SRC ADDR: 82. 3 SRC ADDR: 82.xx.xx.84 3 9000 3 3 0. addr: 79.yy.yy.74 Dst mask: 255.255.255.255 Src ports Upper: 0 Lower: 0 Op : ignore Dst ports Upper: 1701 Lower: 1701 Op : equal Protocol: 17 Use protocol: true SPI: 0x00000000 Использовать SPI: false IPSEC: завершенное правило входящего туннельного потока, SPI 0x17C543BD Идентификатор правила: 0xDA1563E0 IPSec: новое правило входящего дешифтирования, SPI 0x17C543BD SRC ADDR: 82.xx.xx.84 SRC Mask: 255.255.255555569.1616169.101616  xx.xx.84

xx.xx.84 10169.I.I.I.I.I. 169.

10169.I.I.I.I.I. 169.

DST Маска: 255.255.255.255

SRC Ports

Верхний: 4500

Нижний: 4500 9

9

9

9

9

9

.0161

Верхний: 4500

Нижняя: 4500

ОП: Равное

Протокол: 17

. false

IPSEC: завершенное правило расшифровки входящего трафика, SPI 0x17C543BD

Идентификатор правила: 0xDA13F1F0

IPSEC: новое правило разрешения входящего трафика, SCP9 503BD1, SCP0161

Src addr: 82.xx.xx.84

Src mask: 255. 255.255.255

255.255.255

Dst addr: 79.yy.yy.74

Dst mask: 255.255.255.255

Src ports

Upper: 4500

Lower: 4500

Op : equal

Dst ports

Upper: 4500

Нижняя: 4500

ОП: Равное

Протокол: 17

ИСПОЛЬЗОВАНИЕ Протокол: True

SPI: 0X00000000001010101010101010101010101010101010101010101010101010101010101016 2

. Правило, SPI 0x17C543BD

Идентификатор правила: 0xD9177340

Sep 02 12:30:39 [IKEV1]: GROUP = DELAULTRAGROUP, IP = 82.xx.xx.84, fase 2 (MSGID = 0000010000 = 00000 = 00000 = 000001 = 000001 = 00000 = 00000100000161

2 сентября 12:30:39 [IKEv1]: IKEQM_Active() Добавить правила классификации L2TP: ip <82.xx.xx.84> маска <0xFFFFFFFF> порт <4500>

[112] Начало сеанса

[112] Сессия нового запроса, контекст 0xd7b19410, reqtype = аутентификация

[112] Волокно начало

[112] Не удалось. Tx=0 байт Rx=0 байт, статус=-3

Tx=0 байт Rx=0 байт, статус=-3

[112] Session End

IPSEC: Deleted outbound encrypt rule, SPI 0xE0C5442F

Rule ID: 0xD9177580

IPSEC: Deleted outbound permit rule, SPI 0xE0C5442F

Rule ID: 0xDA156058

IPSEC: Удаленный контекст VPN, SPI 0XE0C54442F

VPN Руководство: DELENTED DEPBIND.0161

Rule ID: 0xDA13F1F0

IPSEC: Deleted inbound permit rule, SPI 0x17C543BD

Rule ID: 0xD9177340

IPSEC: Deleted inbound tunnel flow rule, SPI 0x17C543BD

Rule ID: 0xDA1563E0

IPSEC: Удаленный контекст VPN, SPI 0x17C543BD

VPN Ручка 02 12:30B4

. , Сессия разрывается. Причина: инициирован L2TP

LICENSING:

Licensed features for this platform:

Maximum Physical Interfaces : Unlimited

Maximum VLANs : 50

Inside Hosts : Unlimited

Failover : Disabled

VPN-DES : Включено

VPN-3DES-AES : Включено

Контексты безопасности: 0

GTP/GPRS: отключен

SSL VPN PEERS: 2

Всего VPN PEERS: 250

.

Если же пользователь использует маршрутизатор, надо зайти в настройки подключения к интернету и проверить адрес там.

Если же пользователь использует маршрутизатор, надо зайти в настройки подключения к интернету и проверить адрес там.

domain.com

Описание:

Сервер политики сети отказал пользователю в доступе.

Для получения дополнительных сведений обратитесь к администратору сервера политики сети.

Пользователь:

Идентификатор безопасности: домен\Администратор

Имя учетной записи: домен\Администратор

Домен учетной записи: domani

Полное имя учетной записи: domain.com/Users/Administrator

Клиентская машина:

Идентификатор безопасности: NULL SID

Имя учетной записи: -

Полное имя учетной записи: -

Версия ОС: -

Идентификатор вызываемой станции: 192.168.147.171

Идентификатор вызывающей станции: 192.168.147.191

NAS:

IPv4-адрес сетевого хранилища: -

IPv6-адрес сетевого хранилища: -

Идентификатор NAS: VPN

Тип порта NAS: виртуальный

Порт NAS: 0

Радиус-клиент:

Понятное имя клиента: VPN

IP-адрес клиента: -

Детали аутентификации:

Имя политики запросов на подключение: Политика службы маршрутизации и удаленного доступа Майкрософт

Имя сетевой политики: Все

Поставщик аутентификации: Windows

Сервер аутентификации: VPN.

domain.com

Описание:

Сервер политики сети отказал пользователю в доступе.

Для получения дополнительных сведений обратитесь к администратору сервера политики сети.

Пользователь:

Идентификатор безопасности: домен\Администратор

Имя учетной записи: домен\Администратор

Домен учетной записи: domani

Полное имя учетной записи: domain.com/Users/Administrator

Клиентская машина:

Идентификатор безопасности: NULL SID

Имя учетной записи: -

Полное имя учетной записи: -

Версия ОС: -

Идентификатор вызываемой станции: 192.168.147.171

Идентификатор вызывающей станции: 192.168.147.191

NAS:

IPv4-адрес сетевого хранилища: -

IPv6-адрес сетевого хранилища: -

Идентификатор NAS: VPN

Тип порта NAS: виртуальный

Порт NAS: 0

Радиус-клиент:

Понятное имя клиента: VPN

IP-адрес клиента: -

Детали аутентификации:

Имя политики запросов на подключение: Политика службы маршрутизации и удаленного доступа Майкрософт

Имя сетевой политики: Все

Поставщик аутентификации: Windows

Сервер аутентификации: VPN. domain.home

Тип аутентификации: EAP

Тип EAP: Microsoft: безопасный пароль (EAP-MSCHAP v2)

Идентификатор сеанса учетной записи: 313933

Результаты регистрации: Учетная информация была записана в локальный файл журнала.

Код причины: 16

Причина: Ошибка аутентификации из-за несоответствия учетных данных пользователя. Либо указанное имя пользователя не соответствует существующей учетной записи пользователя, либо введен неправильный пароль.

domain.home

Тип аутентификации: EAP

Тип EAP: Microsoft: безопасный пароль (EAP-MSCHAP v2)

Идентификатор сеанса учетной записи: 313933

Результаты регистрации: Учетная информация была записана в локальный файл журнала.

Код причины: 16

Причина: Ошибка аутентификации из-за несоответствия учетных данных пользователя. Либо указанное имя пользователя не соответствует существующей учетной записи пользователя, либо введен неправильный пароль.