Can’t Connect to a Yandex Account

If you’re experiencing troubles adding a Yandex account to Spark, please follow these steps.

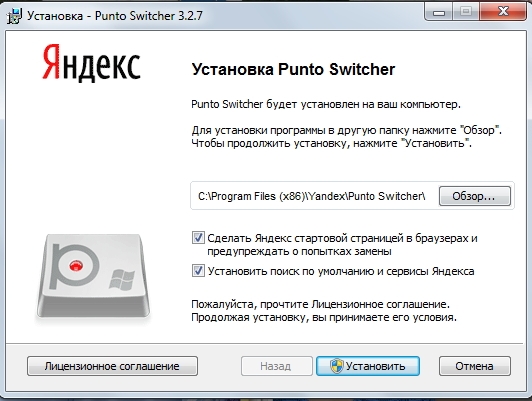

1. Make sure you are using IMAP:

- Log in to your account in browser.

- Click the Settings icon at the top.

- Choose All Settings > Email Clients.

- Make sure the From the imap.yandex.com server via IMAP checkbox is ticked.

2. Make sure you submit the required login details

If you don’t have a two-factor authentication enabled and haven’t used the app password, you can tick Portal password as it is shown on the screenshot above and use your usual password to log in to Spark.

If you have a two-factor authentication or the app passwords security option enabled for a Yandex account, please create a specific passcode for Spark and paste it into the required field to log in to Spark.

To check what security method you have enabled please follow this link. Here the screenshot displays an account where none of the options were chosen.

Here the screenshot displays an account where none of the options were chosen.

To create an app password, kindly follow these steps:

- Go to the access management page.

- Select App passwords > Create an App password.

- Enter the name of the application that you are creating a password for. The password will be shown with this name in the list.

- Click the Create password button. The app password will appear in a pop-up window.

Note: The ‘Portal password’ option is not available if you already use the app password.

3. Multiple Login attempts

If you have been trying to add a Yandex account to Spark for a couple of times, the server of this account could block Spark’s connection. In this case to allow the account to be added to Spark, please follow this link and enter the symbols that you will see.

4. Add your Yandex account to Spark

Please check the network connection on your device. If you use a VPN, we can’t guarantee Spark will work properly. The quality of the performance via VPN solely relies on the servers of the VPN network. For this reason, we recommend you turn the VPN off.

Some organizations enable a firewall to prevent access to certain websites from their networks. Ask the administrator if the access to Spark (as the third-party email application) is allowed. Alternatively, you can try to connect to a different network.

- Click Spark at the top left of your screen.

- Select Add Account > Set up account manually.

- Enter your email and password.

- In Spark, tap the menu icon at the top left.

- Open Settings > Mail Accounts > Add Account.

- Select Set Up Account Manually.

- Enter your email address and password.

- Tap the menu icon at the top left.

- Open Settings > Mail Accounts > Add Account.

- Select Other.

- Enter your email address and password.

5. Contact our support team

If you’re still experiencing difficulties adding your Yandex account, we are happy to help you personally.

- Launch Spark and click Help at the top left of your screen. Select Send Feedback.

- A new email window will appear. In the Subject: line, write “Cannot connect to a Yandex account.” We need this email subject to provide you with a quick, personal reply.

- In your message, please write the email address you’re trying to log in and attach a screenshot with the error message appearing when you try to add an account.

- Send the email, and our support team will get in touch to solve your problem.

Spark automatically attaches a . zip file with the application logs to your email. We need the logs for our investigation. This file may contain some sensitive personal data, and we assure you we’ll treat it as confidential information.

zip file with the application logs to your email. We need the logs for our investigation. This file may contain some sensitive personal data, and we assure you we’ll treat it as confidential information.

- In Spark, tap the menu icon at the top left.

- Open Settings > Support > Diagnostics > Send Diagnostics Information.

- A new email window will appear. In the Subject: line, write “Cannot connect to a Yandex account”. We need this email subject to provide you with a quick, personal reply.

- In your message, please write the email address you’re trying to log in and attach a screenshot with the error message appearing when you try to add an account.

- Send the email, and our support team will get in touch to solve your problem.

Spark automatically attaches a .zip file with the application logs to your email. We need the logs for our investigation. This file may contain some sensitive personal data, and we assure you we’ll treat it as confidential information.

Please note: There is no possibility to access Spark and contact us if the email account you can’t connect to Spark is the first account you try to add.

In this case, please add any other email account to Spark at first. Then, try to add your primary account. If it fails to connect, contact our support team as described above.

- Tap the menu icon at the top left.

- Open Settings > Support > Diagnostics > Send Diagnostics Information.

- A new email window will appear. In the Subject: line, write “Cannot connect to a Yandex account”. We need this email subject to provide you with a quick, personal reply.

- In your message, please write the email address you’re trying to log in and attach a screenshot with the error message appearing when you try to add an account.

- Send the email, and our support team will get in touch to solve your problem.

Spark automatically attaches a .zip file with the application logs to your email. We need the logs for our investigation. This file may contain some sensitive personal data, and we assure you we’ll treat it as confidential information.

Please note: There is no possibility to access Spark and contact us if the email account you can’t connect to Spark is the first account you try to add.

In this case, please add any other email account to Spark at first. Then, try to add your primary account. If it fails to connect, contact our support team as described above.

Read next: Не получается подключиться к Яндекс аккаунту

If you’d like to get individual help from our Customer Support team, follow the steps on the Contact Us page.

We’d appreciate your feedback to help us improve the article:

Thank you️! Tell us more about your experience with Spark Help Center:

Настройка почты для работы через серверы Yandex

Сегодня мы расскажем, как настроить Яндекс почту для домена. Это позволит отправлять и принимать почту через серверы Yandex. В использовании этого сервиса конечно есть свои плюсы и минусы.

Плюсы: если вы делаете только качественные небольшие рассылки и ведете общение посредством e-mail, то проблем у вас с блокировкой не возникнет, а доставка писем будет на высоком уровне.

Минусы: существующие ограничения сервиса, предназначенные для борьбы со спамом.

Тем не менее, это один из лучших способов для связи сайта с пользователями по e-mail. Перейдем к настройке.

Предпочитаете сервисы Mail.ru? Тогда читайте соответствующее руководство для подключения своего домена к инфраструктуре Mail.ru.

Регистрация аккаунта в Яндексе

Пройдите по ссылке https://passport.yandex.ru/registration для начала регистрации. Введите свои данные в поля формы.

Укажите номер мобильного телефона, если вы хотите получить восстановление доступа к учетной записи и многие другие возможности через свой мобильный телефон. После ввода номера мобильного телефона нажмите на ссылку «Подтвердить номер». Вам придет код в СМС сообщении и его нужно будет ввести в появившемся поле на сайте.

Если вы не собираетесь пользоваться сервисом «Яндекс.Кошелек» и вам не нужна эта услуга, нажмите на пункт «Я соглашаюсь создать Яндекс.Кошелек. Я принимаю условия открытия и использования кошелька «Яндекс.Денег» » , чтобы снять своё согласие. Данный сервис работает только при добавлении номера мобильного телефона.

Если вы не хотите указывать номер мобильного телефона нажмите на ссылку «У меня нет телефона». Выберите контрольный вопрос из выпадающего списка и введите придуманный ответ в строку «Ответ на контрольный вопрос», запомните ответ (по желанию, можете записать, чтобы точно не забыть). В следующей строке введите символы с изображений (которые находятся под строкой).

Выберите контрольный вопрос из выпадающего списка и введите придуманный ответ в строку «Ответ на контрольный вопрос», запомните ответ (по желанию, можете записать, чтобы точно не забыть). В следующей строке введите символы с изображений (которые находятся под строкой).

Нажмите на ссылку «Другой код», если вы не можете разобрать или прочитать символы на изображениях

Авторизация под своим аккаунтом в Яндексе

Если у вас уже есть аккаунт в Яндексе, пройдите по ссылке

https://passport.yandex.ru/auth/add для авторизации. Введите имя своего логина и нажмите на кнопку «Войти».

Следующим шагом введите свой пароль, который был указан во время регистрации.

В случае, если вы только что зарегистрировались, вам не нужно будет проходить авторизацию, потому что она будет выполнена автоматически.

Добавление доменного имени в Яндекс Коннект

Введите в адресной строке браузера ссылку https://connect. yandex.ru/pdd/ или нажмите на нее.

yandex.ru/pdd/ или нажмите на нее.

В пустое поле введите имя вашего домена и нажмите кнопку «Подключить бесплатно».

После добавления домена у вас есть несколько путей для подтверждения владения доменом и активации почтового сервиса, все они отображены в личном кабинете при клике на доменное имя. Нажмите на доменное имя.

Мы выбираем подтверждение созданием записи TXT, как показано на экране. После этого можно нажать кнопку «Запустить проверку». В случае использования TXT, убедитесь, что организация, которая обслуживает домен внесла изменения в зону.

Проверить наличие записи в командной строке Linux можно так:

$ nslookup -q=TXT netpoint-dc.tk Server: 176.120.29.212 Address: 176.120.29.212#53 Non-authoritative answer: netpoint-dc.tk text = "yandex-verification: caece9a86f37a3d1"

Если вы предпочитаете проверку через web, воспользуйтесь инструментом. Как можно видеть, запись есть, значит можно запустить проверку владения:

Подтверждение может занять довольно продолжительное время. Когда домен будет подтвержден, то будет отмечен соответствующим образом.

После подтверждения домена необходимо создать MX запись такого вида в панели управления вашими доменами:

@ MX mx.yandex.net 10 (приоритет)

Теперь все ваши письма будут отправляться через почтовый сервер Яндекса.

После подтверждения владения доменным именем, вы можете (по желанию) делегировать домен на DNS серверы Яндекса: dns1.yandex.net, dns2.yandex.net. И затем управлять DNS записями прямо в Яндекс Коннекте.

Настройка почтового сервера Postfix для работы функции PHP mail()

Воспользуйтесь нашими статьями для правильной настройки почтового сервера Postfix:

Добавление SPF записи на ваших DNS серверах

Пройдите в раздел DNS

https://connect. yandex.ru/portal/admin/customization/dns в Яндекс Коннекте и скопируйте следующую запись:

yandex.ru/portal/admin/customization/dns в Яндекс Коннекте и скопируйте следующую запись:

@ TXT v=spf1 ip4:0.0.0.0 include:_spf.yandex.net ~all

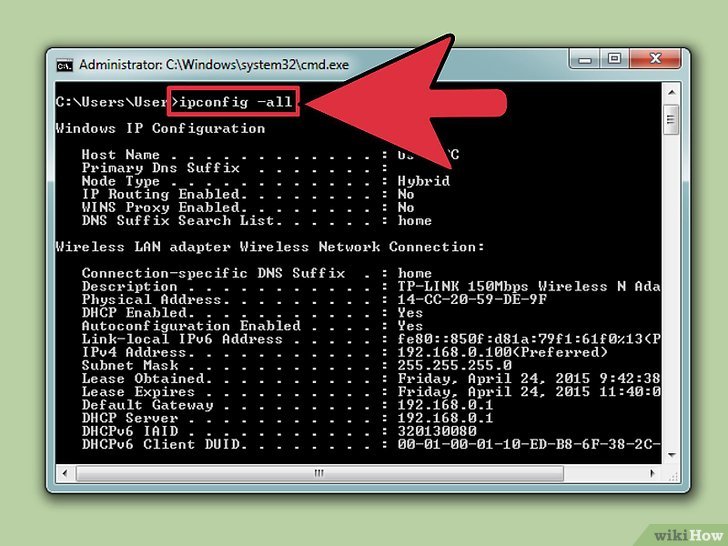

Вместо 0.0.0.0 укажите IPv4 адрес вашего сервера, с которого вы собираетесь отправлять письма через PHP mail() . Можно указать несколько IPv4 адресов через пробел и если у вас есть IPv6 , их тоже можно указать так ip6: тут ваш IPv6 адрес.

Пример записи — ip4:IP-1 ip4:IP-2 ip4:IP-3 ip6:IP-1 ip6:IP-2 ip6:IP-3

Разберем значения в SPF записи:

v=spf1 — означает версию SPF, указывать обязательно. Других версий не существует.

include — указывает на хосты, разрешенные SPF записью указанного домена.

~all — «мягкое» отклонение (письмо будет принято, но может быть помечено как спам, если ведется «грубая» рассылка или человек ранее помечал письма от отправителя как спам).

-all — отклонить отправку писем с серверов, не перечисленных в ip4 или ip6.

+all — отправлять все письма.

?all — нейтральное отношение.

all — устанавливает правила на то, что делать с письмами, которые были отправлены с неуказанных серверов.

Разместите текстовую запись на DNS серверах вашего домена. Данная запись необходима для правильной доставки ваших писем во входящие, а не в спам. Благодаря SPF почтовый сервер получателя может проверить, не подделан ли домен отправителя.

В случае, если вы будете использовать DNS серверы Яндекса, вам не придется добавлять SPF запись.

Отправка через PHP mail()

Если ваш сайт использует отправку функцией php mail() , то в отправителе обязательно используйте ящик с именем вашего домена [email protected] . Где name – это имя вашего почтового ящика, а domain. – имя вашего домена. Ящик с таким именем обязательно нужно создать в панели управления почтой Яндекса, чтобы была обратная связь на контакт отправителя. ru

ru

Отправка и прием почты через SMTP, IMAP, POP3

SMTP

Про функцию php mail() поговорили, а что же с SMTP настройкой, которая даже указана в заголовке? Настройка отправки почты для сайта по SMTP очень простая, если CMS или разработанный сайт поддерживают эту функцию. Вам остается только ввести нужные данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.ru — имя вашего домена) ;

- password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — smtp.yandex.ru;

- защита соединения — SSL;

- порт — 465.

IMAP

Для настройки получения почты по протоколу IMAP необходимо указать следующие данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.

ru — имя вашего домена) ;

ru — имя вашего домена) ; - password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — imap.yandex.ru;

- защита соединения — SSL;

- порт — 993.

POP3

Для настройки получения почты по протоколу POP3 необходимо указать следующие данные:

- login – ваш почтовый адрес [email protected] на Яндексе (где name — это имя вашего почтового ящика, а domain.ru — имя вашего домена) ;

- password – пароль от вашего почтового ящика домена на Яндексе;

- адрес почтового сервера — pop.yandex.ru;

- защита соединения — SSL;

- порт — 995.

На этом настройка почты для домена через серверы Яндекса закончена. Вы можете быть уверены, что теперь ваша почта будет доходить до адресатов всегда.

Сборка, установка и настройка пулера соединений Yandex Odyssey

В мире пулеров PostgreSQL как известно 2 лидера — это Pgpool-II и PgBouncer, но есть и современные альтернативы в лице Yandex Odyssey и pgagroal.

В данной статье мы поговорим, а точнее установим и настроим Yandex Odyssey.

Исходные данные: ОС Oracle Linux 7

Задача: Собрать, установить и настроить пулер соединений Yandex Odyssey

В данной статье я не буду рассказывать об архитектуре или других особенностях Yandex Odyssey, все это хорошо описано в статье тут и на видео-докладе от создателей тут старее, а тут новее.

Отправной точкой для всего является репозиторий проекта на Github.

В принципе там выложен собранный бинарник версии 1.1, но непонятно с какой версией библиотеки libpq он собран, поэтому я опишу как собрать Odyssey из исходников.

Для начала у нас на сервере должен быть подключен оффициальный репозиторий пакетов PostgreSQL из которого мы установим необходимые для сборки пакеты, далее мы установим cmake 3 и pam-dev, скачаем исходники и соберем их.

1. Если оффициальный репозиторий PostgreSQL у Вас не подключен, то подключаем и устанавливаем devel-пакеты нужной версии PgSQL, у меня это будет 10-я версия.

yum -y localinstall https://download.postgresql.org/pub/repos/yum/11/redhat/rhel-7-x86_64/pgdg-redhat-repo-latest.noarch.rpm yum -y install postgresql10-devel

2. Установим cmake и другие пакеты:

yum -y install cmake3 pam-devel

3. Сборка Odyssey из исходников:

cd ~ wget https://github.com/yandex/odyssey/archive/1.1.tar.gz -O odyssey-1.1.tar.gz tar -zxf odyssey-1.1.tar.gz && rm -f odyssey-1.1.tar.gz cd odyssey-1.1 mkdir build && cd build cmake3 -DPOSTGRESQL_LIBPGPORT=/usr/pgsql-10/lib/libpgport.a -DPOSTGRESQL_LIBRARY=/usr/pgsql-10/lib/libpq.so -DPOSTGRESQL_INCLUDE_DIR=/usr/pgsql-10/include/server -DPQ_LIBRARY=/usr/pgsql-10/lib/libpq.a -DCMAKE_BUILD_TYPE=Release .. make

Ниже я приведу вывод начала сборки и ее окончание:

# cmake3 -DPOSTGRESQL_LIBPGPORT=/usr/pgsql-10/lib/libpgport.a -DPOSTGRESQL_LIBRARY=/usr/pgsql-10/lib/libpq.so -DPOSTGRESQL_INCLUDE_DIR=/usr/pgsql-10/include/server -DPQ_LIBRARY=/usr/pgsql-10/lib/libpq.a -DCMAKE_BUILD_TYPE=Release .. CMake Warning (dev) at /usr/share/cmake3/Modules/FindPackageHandleStandardArgs.cmake:272 (message): The package name passed to `find_package_handle_standard_args` (POSTGRESQL) does not match the name of the calling package (PostgreSQL). This can lead to problems in calling code that expects `find_package` result variables (e.g., `_FOUND`) to follow a certain pattern. Call Stack (most recent call first): cmake/FindPostgreSQL.cmake:52 (find_package_handle_standard_args) CMakeLists.txt:42 (find_package) This warning is for project developers. Use -Wno-dev to suppress it. -- Found POSTGRESQL: /usr/pgsql-10/lib/libpq.so -- Use shipped libmachinarium: /root/odyssey-1.1/third_party/machinarium -- Use shipped libkiwi: /root/odyssey-1.1/third_party/kiwi -- -- Odyssey (version: unknown release) -- -- CMAKE_BUILD_TYPE: Release -- BUILD_DEBIAN: OFF -- POSTGRESQL_INCLUDE_DIR: /usr/pgsql-10/include/server -- POSTGRESQL_LIBRARY: /usr/pgsql-10/lib/libpq.

so -- POSTGRESQL_LIBPGPORT: /usr/pgsql-10/lib/libpgport.a -- PG_VERSION_NUM: OFF -- PQ_LIBRARY: /usr/pgsql-10/lib/libpq.a -- USE_BORINGSSL: OFF -- BORINGSSL_ROOT_DIR: -- BORINGSSL_INCLUDE_DIR: -- OPENSSL_VERSION: 1.0.2k -- OPENSSL_ROOT_DIR: -- OPENSSL_INCLUDE_DIR: /usr/include -- PAM_LIBRARY: /usr/lib64/libpam.so -- PAM_INCLUDE_DIR: /usr/include/security -- -- Configuring done -- Generating done -- Build files have been written to: /root/odyssey-1.1/build # make [ 1%] Built target libkiwi [ 2%] Built target libmachinarium [ 2%] Built target build_libs Scanning dependencies of target odyssey [ 3%] Building C object sources/CMakeFiles/odyssey.dir/daemon.c.o [ 4%] Building C object sources/CMakeFiles/odyssey.dir/pid.c.o [ 5%] Building C object sources/CMakeFiles/odyssey.dir/logger.c.o .... .... [ 30%] Building C object sources/CMakeFiles/odyssey.dir/pam.c.o [ 31%] Linking C executable odyssey [ 31%] Built target odyssey Scanning dependencies of target odyssey_test [ 32%] Building C object test/CMakeFiles/odyssey_test.

dir/odyssey_test.c.o [ 33%] Building C object test/CMakeFiles/odyssey_test.dir/machinarium/test_init.c.o [ 34%] Building C object test/CMakeFiles/odyssey_test.dir/machinarium/test_create0.c.o .... .... [ 96%] Building C object test/CMakeFiles/odyssey_test.dir/odyssey/test_hgram.c.o [ 97%] Linking C executable odyssey_test [ 97%] Built target odyssey_test Scanning dependencies of target odyssey_stress [ 98%] Building C object stress/CMakeFiles/odyssey_stress.dir/odyssey_stress.c.o [100%] Linking C executable odyssey_stress [100%] Built target odyssey_stress

Если все прошло успешно и без ошибок, то у нас должен появиться бинарник sources/odyssey, проверим:

# file sources/odyssey sources/odyssey: ELF 64-bit LSB executable, x86-64, version 1 (SYSV), dynamically linked (uses shared libs), for GNU/Linux 2.6.32, BuildID[sha1]=745f1f453c44b19ecc4782898c497dcbb4c0579f, not stripped

Отлично, идем дальше.

4. Создание пользователя, базовая настройка, запуск Odyssey:

Создание пользователя и вспомогательных каталогов:

groupadd --system odyssey useradd --system --shell /sbin/nologin --gid odyssey --home-dir /var/lib/odyssey --no-create-home odyssey mkdir /run/odyssey chown -R odyssey:odyssey /run/odyssey echo "d /run/odyssey 0755 odyssey odyssey - -" > /usr/lib/tmpfiles.locks_dir.*|locks_dir \"/var/run/odyssey\"|g' \ > /etc/odyssey/odyssey.conf chmod 644 /etc/odyssey/odyssey.conf cp scripts/systemd/odyssey.service /usr/lib/systemd/system systemctl daemon-reload systemctl enable odyssey

Запуск Odyssey:

systemctl start odyssey

Проверим:

# systemctl status odyssey

● odyssey.service - Advanced multi-threaded PostgreSQL connection pooler and request router

Loaded: loaded (/usr/lib/systemd/system/odyssey.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2020-09-10 13:36:30 MSK; 1s ago

Main PID: 24848 (odyssey)

CGroup: /system.slice/odyssey.service

└─24848 /usr/bin/odyssey /etc/odyssey/odyssey.conf

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) pool_rollback yes

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) client_fwd_error yes

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30. 144 info [none none] (rules) storage postgres_server

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) type remote

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) host localhost

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) port 5432

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) log_debug no

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules)

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.149 info [none none] (server) listening on 0.0.0.0:6432

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.150 error [none none] (server) bind to '[::]:6432' failed: Address family not support... protocol

Hint: Some lines were ellipsized, use -l to show in full.

144 info [none none] (rules) storage postgres_server

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) type remote

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) host localhost

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) port 5432

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules) log_debug no

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.144 info [none none] (rules)

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.149 info [none none] (server) listening on 0.0.0.0:6432

Sep 10 13:36:30 srv-pg-01 odyssey[24848]: 24848 10 Sep 13:36:30.150 error [none none] (server) bind to '[::]:6432' failed: Address family not support... protocol

Hint: Some lines were ellipsized, use -l to show in full.

Поверим процесс:

# ps -ef | grep [o]dyssey odyssey 24848 1 0 13:36 ? 00:00:00 /usr/bin/odyssey /etc/odyssey/odyssey.conf

Проверим порт:

# netstat -ltupn | grep odyssey tcp 0 0 0.0.0.0:6432 0.0.0.0:* LISTEN 24848/odyssey

Итак, мы видим, что Odyssey запустился с базовым конфигом и принимает сетевые подключения на всех сетевых интерфейсах по порту 6432

Далее нам нужно настроить пул для нашей базы PostgreSQL, а возможно несколько пулов и баз, а так же необходимо настроить сервисную базу из которой можно получать статистику работы Odyssey.

Начнем настройку:

1. Для начала немного безопасности.

Как мы знаем Odyssey принимает соединения на всех интерфейсах по порту 6432, это может быть опасно если Ваш сервер смотрит в Интернет и Вы не закроете порт 6432 для всех желающих.

В моем случае я перенастрою Odyssey чтобы он принимал соединения только со 127.0.0.1, для этого откроем файл конфигурации /etc/odyssey/odyssey.conf и в секции listen отредактируем параметр host

Получилось так:

listen {

host "127. 0.0.1"

port 6432

backlog 128

}

0.0.1"

port 6432

backlog 128

}

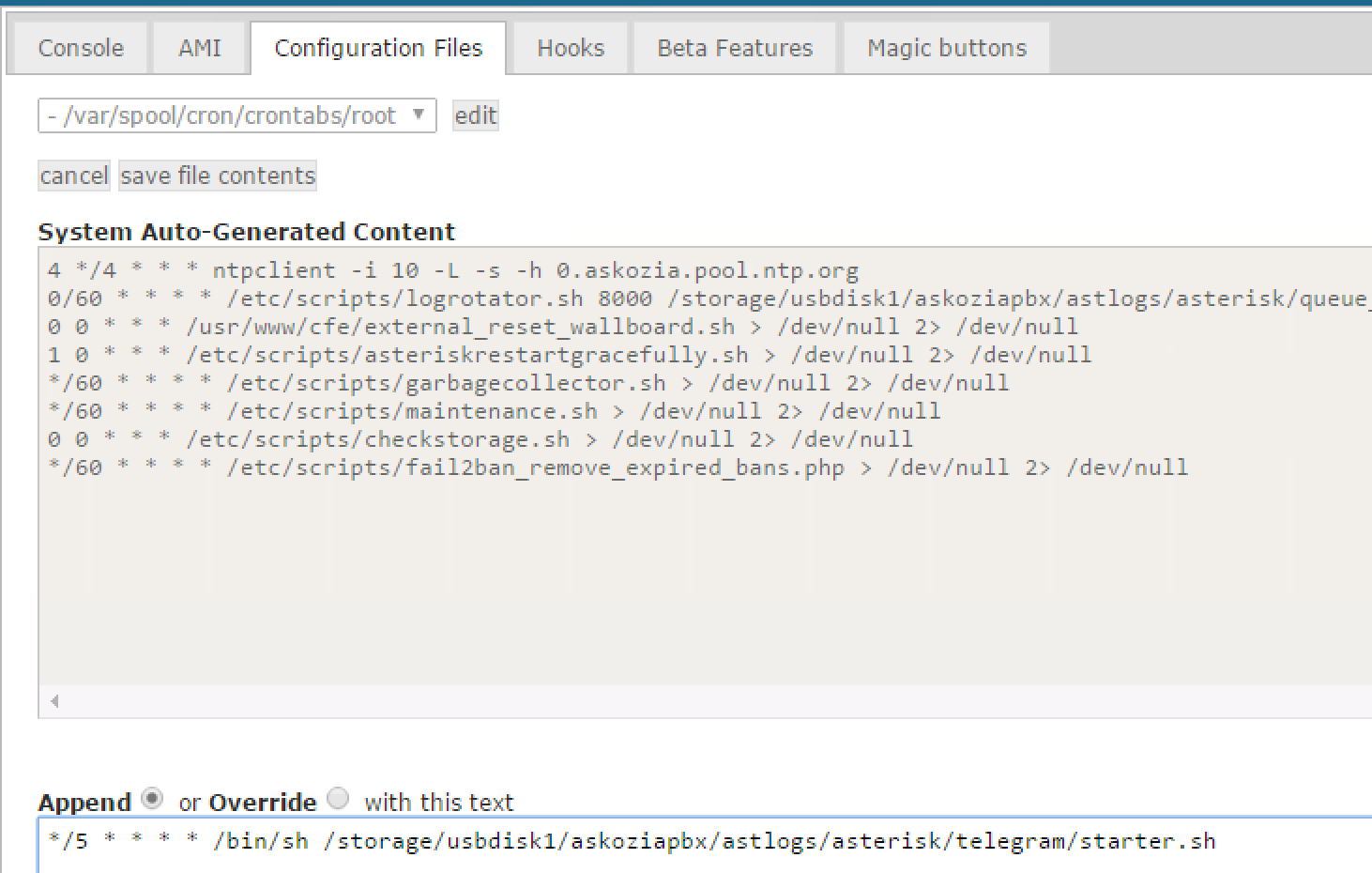

2. Настроим административную консоль для просмотра статистики.

Для этого откроем файл конфигурации /etc/odyssey/odyssey.conf и добавим в конец строки:

storage "local" {

type "local"

}

database "console" {

user default {

authentication "none"

pool "session"

storage "local"

}

}

Сохраняем конфиг и перезапускаем Odyssey:

systemctl restart odyssey

Проверим порт:

# netstat -ltupn | grep odyssey tcp 0 0 127.0.0.1:6432 0.0.0.0:* LISTEN 13499/odyssey

Отлично, теперь Odyssey принимает подключения только на 127.0.0.1 порт 6432

Теперь можно подключиться к сервисной базе:

psql -h 127.0.0.1 -p 6432 -d console

Попробуем ввести некоторые команды для просмотра состояния. К слову сказать, разработчики Odyssey постарались сделать такие же команды как и у PgBouncer, хотя далеко не все.

psql (10.9, server 9.6.0) Type "help" for help. console=> show stats; database | total_xact_count | total_query_count | total_received | total_sent | total_xact_time | total_query_time | total_wait_time | avg_xact_count | avg_query_count | avg_recv | avg_sent | avg_xact_time | avg_query_time | avg_wait_time -----------+------------------+-------------------+----------------+------------+-----------------+------------------+-----------------+----------------+-----------------+----------+----------+---------------+----------------+--------------- console | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | 0 (1 rows) console=> show pools; database | user | cl_active | cl_waiting | sv_active | sv_idle | sv_used | sv_tested | sv_login | maxwait | maxwait_us | pool_mode -----------+----------+-----------+------------+-----------+---------+---------+-----------+----------+---------+------------+----------- console | root | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | session (1 rows) console=> show clients; type | user | database | state | addr | port | local_addr | local_port | connect_time | request_time | wait | wait_us | ptr | link | remote_pid | tls ------+----------+----------+---------+-----------+-------+------------+------------+--------------+--------------+------+---------+---------------+------+------------+----- C | root | console | pending | 127.0.0.1 | 27194 | 127.0.0.1 | 6432 | | | 0 | 0 | cbbfabe55cdbf | | 0 | (1 rows) console=> show lists; list | items ---------------+------- databases | 0 users | 0 pools | 1 free_clients | 0 used_clients | 1 login_clients | 0 free_servers | 0 used_servers | 0 dns_names | 0 dns_zones | 0 dns_queries | 0 dns_pending | 0 (12 rows) console=> show databases; name | host | port | database | force_user | pool_size | reserve_pool | pool_mode | max_connections | current_connections | paused | disabled -----------+-----------+------+-----------+------------+-----------+--------------+-----------+-----------------+---------------------+--------+---------- console | | 0 | console | | 0 | 0 | session | 0 | 1 | 0 | 0 (1 rows) console=> show servers; type | user | database | state | addr | port | local_addr | local_port | connect_time | request_time | wait | wait_us | ptr | link | remote_pid | tls ------+----------+----------+--------+-----------+------+------------+------------+--------------+--------------+------+---------+---------------+------+------------+----- (0 rows)

3. Включим ведение лога.

Включим ведение лога.

Для этого откроем файл конфигурации /etc/odyssey/odyssey.conf и раскоментируем настройку log_file, у меня получилось так:

log_file "/var/log/odyssey.log"

Файл /var/log/odyssey.log должен существовать и его владельцем должен быть пользователь odyssey. Мы создали файл в самом начале статьи.

Сохраняем конфиг и перезапускаем Odyssey:

systemctl restart odyssey

Теперь можно посмотреть что будет писаться в лог:

tail -f /var/log/odyssey.log

Пример записей при подключении к административной консоле:

13499 10 Sep 15:35:29.516 info [c01ac457670b6 none] (main) client disconnected 13499 10 Sep 15:35:32.336 info [ca45b52665e0c none] (startup) new client connection 127.0.0.1:27590 13499 10 Sep 15:35:32.336 info [ca45b52665e0c none] (startup) route 'console.root' to 'console.default'

Формат лога очень гибко настраивается параметром log_format

Так же можно настроить ведение отладочной информации в лог — log_debug

Можно настроить запись в лог конфигурации при старте — log_config

Можно настроить запись статистики сессий в лог — log_session

Можно настроить запись клиентских запросов в лог — log_query

Настроить периодическую запись в лог статистики — log_stats и ее интервал — stats_interval

А так же можно настроить запись логов в syslog — log_syslog, log_syslog_ident, log_syslog_facility

И даже вывод лога в stdout — log_to_stdout

В общем очень много всего по логгированию, что довольно удобно.

4. Теперь займемся настройкой сторджей, баз и пользователей для работы пулера.

Odyssey позволяет очень гибко настраивать пулы с привязкой к конкретной базе и даже к конкретному пользователю, а так же позволяет настраивать для них различные методы аутентификации: по паролю или сертификату (clear_text, md5, scram-sha-256, certificate), по паролю из какой-то внешней базы (конечно только из postgresql базы) и через PAM.

Секции storage (мы их уже видели когда настраивали административный доступ) описывают подключение к удаленному (type «remote») серверу PostgreSQL, по умолчанию настроена одна секция storage с именем «postgres_server» с параметром host «localhost», то есть пулер будет подключаться к PostgreSQL расположенному на этом же хосте что и он сам и на стандартном порту 5432, вот пример этой секции:

storage "postgres_server" {

type "remote"

host "localhost"

port 5432

}

Учитывая, что у меня PostgreSQL работает там же где и пулер, то я эту секцию не меняю.

Следующая секция, которая есть по умолчанию — это database с именем default, ниже все ее настройки. Если вы откроете конфиг, то ко всем настройкам Вы увидите детальное описание, что довольно удобно и позволяет легко сделать новые секции с необходимыми настройками.

database default {

user default {

authentication "none"

storage "postgres_server"

pool "transaction"

pool_size 0

pool_timeout 0

pool_ttl 60

pool_discard no

pool_cancel yes

pool_rollback yes

client_fwd_error yes

application_name_add_host yes

server_lifetime 3600

log_debug no

quantiles "0.99,0.95,0.5"

}

}

В секцию default направляются все соединения если не были найдены иные маршруты для баз и пользователей. Как мы видим секция default связана с сервером (storage) «postgres_server».

Особого смысла менять секцию default нет, мы создадим отдельные маршруты для конкретных баз и пользователей чуть ниже. Все что не будет подпадать под наши правила будет отправляться в default, а учитывая что там указан authentication «none», то никто не сможет подключиться к PostgreSQL.

Все что не будет подпадать под наши правила будет отправляться в default, а учитывая что там указан authentication «none», то никто не сможет подключиться к PostgreSQL.

Давайте создадим 1 маршрут для базы pgbench и пользователя pgtest.

Для начала создадим пользователя и базу в Pg.

psql -qAtXc "CREATE ROLE pgtest WITH LOGIN PASSWORD 'verybigandstrongpasswd';" psql -qAtXc "CREATE DATABASE pgbench OWNER pgtest;"

Проверим соединение:

# psql -h 127.0.0.1 -U pgtest -W pgbench pgbench=> \conninfo You are connected to database "pgbench" as user "pgtest" on host "127.0.0.1" at port "5432".

Теперь добавим в файл конфигурации /etc/odyssey/odyssey.conf настройки:

database "pgbench" {

user "pgtest" {

authentication "md5"

password "verybigandstrongpasswd"

storage "postgres_server"

pool "transaction"

pool_size 5

pool_timeout 3

pool_ttl 60

pool_discard no

pool_cancel yes

pool_rollback yes

client_fwd_error yes

application_name_add_host yes

server_lifetime 3600

log_debug no

quantiles "0. 99,0.95,0.5"

}

}

99,0.95,0.5"

}

}

Это типовые настройки, я скорректировал только несколько из них:

authentication "md5" password "verybigandstrongpasswd" pool_size 5 pool_timeout 3

Теперь можно либо перезапустить Odyssey, либо послать сигнал HUP процессу для перезагрузки конфигурации.

systemctl restart odyssey

Теперь можно подключиться к базе pgbench через пулер:

psql -h 127.0.0.1 -p 6432 -U pgtest -W -d pgbench

Вводим пароль и мы должны успешно подключиться, в лог /var/log/odyssey.log будет что-то подобное:

21564 18 Sep 10:51:41.001 info [cc39f41130933 none] (startup) new client connection 127.0.0.1:39592 21564 18 Sep 10:51:41.001 info [cc39f41130933 none] (startup) route 'pgbench.pgtest' to 'pgbench.pgtest' 21564 18 Sep 10:51:41.001 info [cc39f41130933 sd46abe7338d4] (setup) new server connection localhost:5432 (connect time: 226 usec, resolve time: 140 usec) 21564 18 Sep 10:51:41.004 info [cc39f41130933 none] (setup) login time: 3241 microseconds

Посмотрим данные из административной консоли Odyssey:

psql -h 127.0.0.1 -p 6432 -d console console=> show pools; database | user | cl_active | cl_waiting | sv_active | sv_idle | sv_used | sv_tested | sv_login | maxwait | maxwait_us | pool_mode -----------+----------+-----------+------------+-----------+---------+---------+-----------+----------+---------+------------+------------- pgbench | pgtest | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | transaction console | root | 0 | 1 | 0 | 0 | 0 | 0 | 0 | 0 | 0 | session (2 rows) console=> show servers; type | user | database | state | addr | port | local_addr | local_port | connect_time | request_time | wait | wait_us | ptr | link | remote_pid | tls ------+----------+-----------+--------+-----------+------+------------+------------+--------------+--------------+------+---------+---------------+------+------------+----- S | pgtest | pgbench | idle | 127.

0.0.1 | 5432 | 127.0.0.1 | 13834 | | | 0 | 0 | sc98d31063787 | | 0 | (1 rows) console=> show databases; name | host | port | database | force_user | pool_size | reserve_pool | pool_mode | max_connections | current_connections | paused | disabled -----------+-----------+------+-----------+------------+-----------+--------------+-------------+-----------------+---------------------+--------+---------- pgbench | localhost | 5432 | pgbench | | 5 | 0 | transaction | 0 | 1 | 0 | 0 console | | 0 | console | | 0 | 0 | session | 0 | 1 | 0 | 0 (2 rows) console=> show clients; type | user | database | state | addr | port | local_addr | local_port | connect_time | request_time | wait | wait_us | ptr | link | remote_pid | tls ------+----------+----------+---------+-----------+-------+------------+------------+--------------+--------------+------+---------+---------------+------+------------+----- C | pgtest | pgbench | pending | 127.

0.0.1 | 39592 | 127.0.0.1 | 6432 | | | 0 | 0 | cc39f41130933 | | 0 | C | root | console | pending | 127.0.0.1 | 43076 | 127.0.0.1 | 6432 | | | 0 | 0 | c4def02139fe8 | | 0 | (2 rows)

Мы видим данные о нашем пуле, сервере, базе и соединении.

На этом все, до скорых встреч. Если у Вас возникли вопросы или Вы хотите чтобы я помог Вам, то Вы всегда можете связаться со мной разными доступными способами.

Конфигурационные файлы | Документация ClickHouse

- Эксплуатация

ClickHouse поддерживает многофайловое управление конфигурацией. Основной конфигурационный файл сервера — /etc/clickhouse-server/config.xml или /etc/clickhouse-server/config.yaml. Остальные файлы должны находиться в директории /etc/clickhouse-server/config.d. Обратите внимание, что конфигурационные файлы могут быть записаны в форматах XML или YAML, но смешение этих форматов в одном файле не поддерживается. Например, можно хранить основные конфигурационные файлы как

Например, можно хранить основные конфигурационные файлы как config.xml и users.xml, а дополнительные файлы записать в директории config.d и users.d в формате .yaml.

Все XML файлы должны иметь одинаковый корневой элемент, обычно <clickhouse>. Для YAML элемент clickhouse: должен отсутствовать, так как парсер вставляет его автоматически.

Переопределение

Некоторые настройки, определенные в основном конфигурационном файле, могут быть переопределены в других файлах:

- У элементов этих конфигурационных файлов могут быть указаны атрибуты

replaceилиremove. - Если ни один атрибут не указан, сервер объединит содержимое элементов рекурсивно, заменяя совпадающие значения дочерних элементов.

- Если указан атрибут

replace, сервер заменит весь элемент на указанный. - Если указан атрибут

remove, сервер удалит элемент.

Также возможно указать атрибуты как переменные среды с помощью from_env="VARIABLE_NAME":

<clickhouse>

<macros>

<replica from_env="REPLICA" />

<layer from_env="LAYER" />

<shard from_env="SHARD" />

</macros>

</clickhouse>

Подстановки

В конфигурационном файле могут быть указаны «подстановки». Если у элемента присутствует атрибут incl, то в качестве значения будет использована соответствующая подстановка из файла. По умолчанию путь к файлу с подстановками — /etc/metrika.xml. Он может быть изменён в конфигурации сервера в элементе include_from. Значения подстановок указываются в элементах /clickhouse/имя_подстановки этого файла. Если подстановка, заданная в incl, отсутствует, то делается соответствующая запись в лог. Чтобы ClickHouse фиксировал в логе отсутствие подстановки, необходимо указать атрибут optional="true" (например, настройки для macros).

Если нужно заменить весь элемент подстановкой, можно использовать include как имя элемента.

Пример подстановки XML:

<clickhouse>

<!-- Appends XML subtree found at `/profiles-in-zookeeper` ZK path to `<profiles>` element. -->

<profiles from_zk="/profiles-in-zookeeper" />

<users>

<!-- Replaces `include` element with the subtree found at `/users-in-zookeeper` ZK path. -->

<include from_zk="/users-in-zookeeper" />

<include from_zk="/other-users-in-zookeeper" />

</users>

</clickhouse>

Подстановки могут также выполняться из ZooKeeper. Для этого укажите у элемента атрибут from_zk = "/path/to/node". Значение элемента заменится на содержимое узла /path/to/node в ZooKeeper. В ZooKeeper-узел также можно положить целое XML-поддерево, оно будет целиком вставлено в исходный элемент.

В элементе users_config файла config. можно указать относительный путь к конфигурационному файлу с настройками пользователей, профилей и квот. Значение  xml

xmlusers_config по умолчанию — users.xml. Если users_config не указан, то настройки пользователей, профилей и квот можно задать непосредственно в config.xml.

Настройки пользователя могут быть разделены в несколько отдельных файлов аналогичных config.xml и config.d\. Имя директории задаётся также как users_config.

Имя директории задаётся так же, как имя файла в users_config, с подстановкой .d вместо .xml/.yaml.

Директория users.d используется по умолчанию, также как users.xml используется для users_config.

Например, можно иметь по отдельному конфигурационному файлу для каждого пользователя:

$ cat /etc/clickhouse-server/users.d/alice.xml

<clickhouse>

<users>

<alice>

<profile>analytics</profile>

<networks>

<ip>::/0</ip>

</networks>

<password_sha256_hex>. ..</password_sha256_hex>

<quota>analytics</quota>

</alice>

</users>

</clickhouse>

..</password_sha256_hex>

<quota>analytics</quota>

</alice>

</users>

</clickhouse>

Для каждого конфигурационного файла, сервер при запуске генерирует также файлы file-preprocessed.xml. Эти файлы содержат все выполненные подстановки и переопределения, и предназначены для информационных целей. Если в конфигурационных файлах были использованы ZooKeeper-подстановки, но при старте сервера ZooKeeper недоступен, то сервер загрузит конфигурацию из preprocessed-файла.

Сервер следит за изменениями конфигурационных файлов, а также файлов и ZooKeeper-узлов, которые были использованы при выполнении подстановок и переопределений, и перезагружает настройки пользователей и кластеров на лету. То есть, можно изменять кластера, пользователей и их настройки без перезапуска сервера.

Примеры записи конфигурации на YAML

Здесь можно рассмотреть пример реальной конфигурации записанной на YAML: config.yaml. example.

example.

Между стандартами XML и YAML имеются различия, поэтому в этом разделе будут перечислены некоторые подсказки для написания конфигурации на YMAL.

Для записи обычной пары ключ-значение следует использовать Scalar:

Для создания тега, содержащего подтеги следует использовать Map:

map_key:

key1: val1

key2: val2

key3: val3

Для создания списка значений или подтегов, расположенных по определенному ключу, следует использовать Sequence:

seq_key:

- val1

- val2

- key1: val3

- map:

key2: val4

key3: val5

В случае, усли необходимо объявить тег, аналогичный XML-атрибуту, необходимо задать скаляр, имеющий ключ с префиксом @ и заключенный в кавычки:

map:

"@attr1": value1

"@attr2": value2

key: 123

Из такой Map мы получим после конвертации:

<map attr1="value1" attr2="value2">

<key>123</key>

</map>

Помимо Map, можно задавать атрибуты для Sequence:

seq:

- "@attr1": value1

- "@attr2": value2

- 123

- abc

Таким образом получая аналог следующей записи на XML:

<seq attr1="value1" attr2="value2">123</seq>

<seq attr1="value1" attr2="value2">abc</seq>

Детали реализации

При старте сервера для каждого конфигурационного файла создаются файлы предобработки file-preprocessed.. Они содержат все выполненные подстановки и переопределения (эти сведения записываются просто для информации). Если в конфигурационном файле настроены подстановки ZooKeeper, но при старте сервера ZooKeeper не доступен, то сервер загружает конфигурацию из соответствующего файла предобработки. xml

xml

Сервер отслеживает как изменения в конфигурационных файлах, так и файлы и узы ZooKeeper, которые были использованы при выполнении подстановок и переопределений, и на ходу перезагружает настройки для пользователей и кластеров. Это означает, что можно изменять кластеры, пользователей и их настройки без перезапуска сервера.

Практикум Администрирование Kubernetes в Yandex.Cloud

Леркий KUB-02: Развертывание Kubernetes-кластера

Описание:

Абсолютно логично, что первое задание, которое может быть в любом практикуме, — это установка используемого инструмента. Мы не станем нарушать традицию и начнем с рассмотрения того, как вы можете установить чистый кластер Kubernetes в своей инфраструктуре.

Мы не станем нарушать традицию и начнем с рассмотрения того, как вы можете установить чистый кластер Kubernetes в своей инфраструктуре.

В целом, есть два основных варианта разворачивания кластера:

- • Self Hosted — разворачивание кластера на своих серверах, виртуальных или железных;

- • Cloud Based — разворачивание кластера в любом публичном облаке, которое предоставляет такую возможность.

Ниже приведены критерии, которые следует учитывать при выборе одного из двух представленных вариантов:

- • Высокая доступность — развертывает ли ваше решение Kubernetes-кластеры высокой доступности с репликацией базовых метаданных для восстановления после сбоев?

- • Обновления — Kubernetes обеспечивает мажорные обновления каждые 3-4 месяца.

Какова ваша стратегия обновления Kubernetes? Какие периоды простоя потребуются для обновления и приемлемо ли это для бизнеса?

Какова ваша стратегия обновления Kubernetes? Какие периоды простоя потребуются для обновления и приемлемо ли это для бизнеса? - • Поддержка гибридных систем — поддерживает ли ваше решение Kubernetes узлы, расположенные в частных дата-центрах и облаке, на которых должен работать Kubernetes? Предлагает ли он одинаковый или аналогичный уровень SLA и функциональность по ним?

- • Поддержка федеративности — поддерживает ли ваше решение Kubernetes развертывание федеративных кластеров, которые могут расти в частных и публичных облаках для обеспечения надежности инфраструктуры и динамической пакетной совместимости?

- • Дополнительные возможности — какие дополнительные функции необходимы вашей команде для запуска Kubernetes в масштабе и поддержки большого числа пользователей? Поддерживаются ли они вашим решением Kubernetes? Некоторые примеры включают поддержку единого входа, RBAC, изолированную сеть, постоянное хранилище.

По нашему опыту, можем сказать, что самый простой и надежный способ развертывания kubernetes — это использовать облака, поскольку они берут на себя ответственность за многие компоненты системы, о которых вам не придется думать в отличие от self-hosted решений. Основные из них:

- • Etcd — как мы узнаем дальше, kubernetes использует кластер etcd для хранения своего состояния. В случае использования self hosted решения вам придется поддерживать его доступность самостоятельно, а также проводить работы по резервному копированию и восстановлению в случае сбоев.

- • Networking — в случае развертывания kubernetes на своих мощностях вы столкнетесь с необходимостью настройки сетевой инфраструктуры, которая может быть не совсем тривиальна в зависимости от используемых сетевых плагинов kubernetes. О сетевой модели мы поговорим отдельно в следующих заданиях.

- • Persistent Volumes — если вы захотите использовать подключаемые персистентные вольюмы для хранения данных, вам придется использовать инструменты вроде ceph для создания блочных устройств. Ceph — это отдельный инструмент, по которому можно выпустить несколько курсов или книг. Так что знайте, что это добавит вам головной боли.

Единственный приемлемый вариант, при котором есть смысл развернуть kubernetes локально на своих машинках, — это обучение. Ну и конечно, тестирование. Если вы хотите погонять Kubernetes локально, то доступно достаточно много вариантов:

Minikube

Minikube — это рекомендованный официальный метод для изучения работы Kubernetes. Он позволяет установить однонодовый кластер в виртуальной машине практически с любым поставщиком (virtualbox, kvm, hyperv, vmware), а также позволяет запустить и на хосте при помощи Docker. Данный вариант хорошо подходит для запуска кластера с целью ознакомления, для тестирования новых версий кластера и инструмента для него. Аналогом этого решения можно рассмотреть Minishift, который представляет собой инструмент для запуска кластера OpenShift в манере, подобной Minikube.

Данный вариант хорошо подходит для запуска кластера с целью ознакомления, для тестирования новых версий кластера и инструмента для него. Аналогом этого решения можно рассмотреть Minishift, который представляет собой инструмент для запуска кластера OpenShift в манере, подобной Minikube.

Однако это решение ограничено одним хостом, а значит, всю гибкость и возможности Kubernetes вы попросту не сможете увидеть. Более того, не со всеми инструментами получится познакомиться, в чем вы чуть позднее убедитесь.

Итак, давайте запустим minikube на ОС ubuntu. Запускать можно, как используя систему виртуализации, например kvm, так и в docker-контейнерах, но для этого потребуется установить docker-ce на сервер, используя данную инструкцию. После этого можем приступить к установке minikube:

Устанавливаем:

# Устанавливаем minikube

curl -LO https://storage. googleapis.com/minikube/releases/latest/minikube-linux-amd64

googleapis.com/minikube/releases/latest/minikube-linux-amd64

sudo install minikube-linux-amd64 /usr/local/bin/minikube

# Создаем пользователя, под которым будем создавать кластер

useradd -s /bin/bash -m -G docker kub

# Запускаем minikube

su — kub

minikube start

minikube v1.15.1 on Ubuntu 20.04

Automatically selected the docker driver

Starting control plane node minikube in cluster minikube

Pulling base image …

Downloading Kubernetes v1.19.4 preload …

> preloaded-images-k8s-v6-v1. 19.4-docker-overlay2-amd64.tar.lz4: 256.00 MiB

19.4-docker-overlay2-amd64.tar.lz4: 256.00 MiB

… skipped …

По окончании установки можете проверить, какие контейнеры у вас были запущены, используя docker ps.

Теперь совершим обзорную экскурсию по кластеру. Для доступа к кластеру из консоли потребуется утилита kubectl. Эта утилита доступна для всех современных ОС. Инсталляционные пакеты есть на официальном сайте. Но при использовании minikube он может установить ее за нас. Так что давайте выполним несколько команд и посмотрим на наш кластер:

$ minikube kubectl — cluster-info

Kubernetes master is running at https://192.168.49.2:8443

KubeDNS is running at

https://192.168.49.2:8443/api/v1/namespaces/kube-system/services/kube-dns:dns/proxy

To further debug and diagnose cluster problems, use ‘kubectl cluster-info dump’.

Также можем посмотреть на ноды, которые подключены к кластеру:

$ minikube kubectl — get nodes

NAME STATUS ROLES AGE VERSION

minikube Ready master 3m11s v1.19.4

Отлично, теперь на этом кластере можно будет поучиться, но пока перейдем к другим вариантам установки кластера.

Kubernetes с kops

kops — это еще один инструмент CLI, который обеспечивает развертывание кластера Kubernetes с помощью декларативной спецификации, предоставленной пользователем.

В настоящее время единственной поддерживаемой платформой развертывания является Amazon Web Services, но kops предлагает и другие преимущества, включая высокую доступность для ваших кластеров и дополнения для сетей и мониторинга, в том числе Flannel, Calico и Dashboard.

Пользователю не нужно изначально настраивать инфраструктуру, поскольку kops развернули необходимые ресурсы AWS, такие как инстансы EC2, хранилище EBS и сеть VPC.

Kubernetes с kargo

kargo также является CLI-инструментом, используемым для развертывания кластеров Kubernetes, но на нескольких платформах, таких как Amazon Web Services, Google Compute Engine, Microsoft Azure, OpenStack и серверы bare metal.

Он использует Ansible и требует от пользователей дополнительных настроек Ansible (inventory and variable files).

Kubernetes с kubeadm

Возможности CLI kubeadm позволяют настраивать кластеры Kubernetes в виртуальной или физической инфраструктуре

По нашему опыту, kubeadm предоставил более простой способ развертывания Kubernetes по сравнению с kops и cargo.

Kubernetes с kubespray

Kubespray — это набор доступных плейбуков, инвентори и дополнительных инструментов для общих задач управления конфигурацией кластера Kubernetes.

Kubespray обеспечивает:

- • высокодоступный кластер;

- • поддержку большинства популярных дистрибутивов Linux;

- • интеграционные тесты.

Rancher

Rancher изначально не умел работать с Kubernetes, а работал с Docker-контейнерами напрямую, но, начиная с ветки версии 2.x, умеет взаимодействовать и разворачивать Kubernetes-кластер через Web UI, работает практически с любым облачным поставщиком, равно как и на железных серверах.

Все с нуля

Вы также можете развернуть свой кластер Kubernetes с нуля, не используя ни один из этих инструментов

Страница документации Kubernetes содержит инструкции о том, как это можно реализовать.

Если ваша цель состоит в том, чтобы получить глубокое понимание Kubernetes, настройка его без помощи вышеуказанных инструментов может быть полезна, и мы настоятельно рекомендуем использовать именно этот метод для развертывания своего первого кластера

Мы также рекомендуем ознакомиться с Kubernetes The Hard Way — учебником от Келси Хайтауэр.

Естественно, этот список не претендует на полноту, но именно эти решения являются наиболее распространенными и удобными для работы с кластерами от однонодовых до многонодовых инсталляций

1. После нажатия кнопки «Начать выполнение» для вас будет подготовлено окружение и предоставлены необходимые доступы.

После нажатия кнопки «Начать выполнение» для вас будет подготовлено окружение и предоставлены необходимые доступы.

2. Также вам будут выданы переменные, которые в задании указаны в фигурных скобках, — их надо будет подставить при выполнении задания.

3. После выполнения всех пунктов задания нажмите кнопку «Отправить на проверку», и в течение ближайших 3-5 минут скрипт проверит выполнение всех условий и выставит вам оценку.

4. В случае, если вы что-то забыли, можно исправить ошибки и отправить на проверку повторно.

5. Также, если вы успешно сдали задание, но у вас остались вопросы — вы всегда сможете задать их куратору после проверки или в чате в любое удобное для вас время.

1. Установите на подготовленную виртуальную машину minikube.

2. Создайте пользователя kubernetes, из-под которого будет создаваться кластер kubernetes.

3. Установите кластер kubernetes, который будет слушать порт 8443.

4. Найдите в выводе команды kubectl cluster-info адрес, на котором запущен kubernetes master, и сохраните его в файл /tmp/master.txt.

5. Отправьте задание на проверку.

Как получить доступ к своей учетной записи электронной почты Yandex.com (Яндекс Почта) с помощью IMAP

Как получить доступ к своей учетной записи электронной почты Yandex.com (Яндекс Почта) с помощью IMAP

Яндекс.com (Яндекс Почта) предоставляет IMAP-доступ к вашей учетной записи Яндекс.ком (Яндекс Почта), так что вы можете подключиться к своей электронной почте.

с мобильных устройств и настольных почтовых клиентов.

Яндекс.com поддерживает IMAP / SMTP

Это означает, что вам не нужно использовать интерфейс электронной почты Yandex.com! Вы можете

проверяйте свою электронную почту и отправляйте сообщения, используя другую электронную почту

программы (например, Mailspring, Outlook Express, Apple Mail или Mozilla Thunderbird).Использование настольных почтовых приложений может улучшить ваш рабочий процесс. Обычно они

предложите больше вариантов, и ваша электронная почта по-прежнему доступна на вашем

компьютер, когда вы отключены от Интернета.

Настройте свою учетную запись Yandex.com с помощью программы электронной почты с использованием IMAP

Чтобы получить доступ к своей учетной записи электронной почты Yandex.com из обычной почтовой программы,

вам понадобятся следующие настройки IMAP и SMTP:

| Яндекс.com (Яндекс Почта) Сервер IMAP | imap. yandex.ru yandex.ru |

| Порт IMAP | 993 |

| Безопасность IMAP | SSL / TLS |

| Имя пользователя IMAP | Ваше имя пользователя |

| Пароль IMAP | Ваш пароль на Яндекс.com |

| Яндекс.com (Яндекс Почта) SMTP-сервер | smtp.yandex.ru |

| Порт SMTP | 465 |

| Безопасность SMTP | SSL / TLS |

| Имя пользователя SMTP | Ваше имя пользователя |

| Пароль SMTP | Ваш пароль на Яндекс.com |

Нужна настольная программа электронной почты? Mailspring — это бесплатная программа с множеством замечательных функций,

и вы можете попробовать его вместе с существующей почтовой программой. Он создан с любовью к Mac, Linux и Windows. 💌

Он создан с любовью к Mac, Linux и Windows. 💌

Скачать Mailspring бесплатно

Узнайте, как сделать больше с учетной записью Yandex.com (Яндекс Почта)

У вас другой поставщик услуг электронной почты?

Щелкните ниже своего провайдера электронной почты, чтобы узнать, как подключиться и получить доступ к своей учетной записи с помощью IMAP:

© 2017-2019 ООО «Литейный завод 376».

Доступ к электронной почте на Яндексе по протоколу IMAP — ноябрь 2021 г.

Нужна дополнительная информация?

Ознакомьтесь с нашими подробными инструкциями для ваших любимых почтовых клиентов

Ваше полное имя

Ваш полный адрес электронной почты

Шаг 1: Введите свое имя и адрес электронной почты.Щелкните Продолжить .

Шаг 2: Mailbird автоматически определяет настройки вашей электронной почты. Щелкните Продолжить .

Щелкните Продолжить .

Шаг 3: Готово! Вы можете Добавить дополнительные учетные записи или Начать использование Mailbird .

У вас еще нет Mailbird?

Mailbird может автоматически определять настройки сервера для Яндекса.

Попробуйте сейчас

Шаг 1. В правом верхнем углу щелкните Настройки и Просмотреть все настройки .

Шаг 2: Выберите учетные записи и Импортируйте , а затем нажмите Добавить учетную запись электронной почты .

Шаг 3: Введите адрес электронной почты, который вы хотите добавить.

Шаг 4: Выберите один из 2 вариантов.

Ваш полный адрес электронной почты

Ваш пароль

imap.yandex.ru

993

Шаг 5: Введите следующую информацию, чтобы завершить настройку электронной почты.

Нет времени на Gmail?

Mailbird может автоматически определять настройки сервера для Яндекса.

Попробуйте сейчас

Шаг 1. Щелкните вкладку File в верхнем левом углу окна Outlook.

Шаг 2: Щелкните Добавить учетную запись.

Шаг 3: Введите свой новый адрес электронной почты и нажмите Connect

Шаг 4. На следующем экране выберите IMAP

imap.yandex.ru

993

SSL

smtp.yandex.ru

465

SSL

Шаг 5: Добавьте следующую информацию и нажмите Далее

Нет времени на Outlook?

Mailbird может автоматически определять настройки сервера для Яндекса.

Попробуйте сейчас

Шаг 1. В Mozilla Thunderbird в меню выберите Настройки учетной записи .

Шаг 2: В нижнем левом углу щелкните Действия с учетной записью и Добавить учетную запись почты …

Ваше полное имя

Ваш полный адрес электронной почты

Ваш пароль

Шаг 3: Введите свой адрес электронной почты и нажмите Настроить вручную . ..

..

imap.yandex.ru

993

SSL

smtp.yandex.ru

465

SSL

Шаг 4: Добавьте следующую информацию и нажмите Готово

Нет времени для Thunderbird?

Mailbird может автоматически определять настройки сервера для Яндекса.

Попробуйте сейчас

Шаг 1: Щелкните значок настройки в левом нижнем углу.

Шаг 2: Нажмите Управление учетными записями .

Шаг 3: Нажмите + Добавить учетную запись .

Шаг 4: Щелкните Advanced Setup .

Шаг 5: Нажмите Интернет-адрес электронной почты .

Ваше полное имя

Ваш полный адрес электронной почты

imap.yandex.ru

smtp.yandex.ru

Шаг 6: Введите следующую информацию в разные поля.

Нет времени для Windows Mail?

Mailbird может автоматически определять настройки сервера для Яндекса.

Попробуйте сейчас

Часто задаваемые вопросы

Вот некоторые часто задаваемые вопросы Яндексу с их ответами

1.В чем разница между IMAP и SMTP?

Короткий ответ заключается в том, что IMAP подключается к серверу вашего почтового провайдера и используется для получения электронной почты, в то время как SMTP используется для отправки почты на другие серверы.

IMAP (протокол доступа к сообщениям в Интернете) — это протокол, который требует от вашего провайдера электронной почты сохранять все ваши сообщения и папки на своих серверах. Таким образом, независимо от того, используете ли вы почтовый клиент или веб-почту, вы сможете подключиться к своей учетной записи электронной почты и просмотреть все, что вы получили, потому что они всегда хранятся на их сервере.

STMP (Simple Mail Transfer Protocol) — это протокол для отправки электронных писем из вашей учетной записи в другие места назначения. Он позволяет вашему почтовому клиенту подключаться к серверу вашего провайдера для отправки исходящей почты, особенно на другие серверы.

Вернуться к FAQ

2. Поддерживает ли Mailbird IMAP? / Поддерживает ли Mailbird POP3?

Да. Mailbird использует IMAP или POP3 для подключения к большинству провайдеров электронной почты. Технология Mailbird может автоматически определять настройки сервера, когда вы вводите свой адрес электронной почты.

Если не удается определить параметры, вы можете настроить электронную почту вручную, введя сведения, указанные вашим провайдером в настройках своего сервера: например, порт IMAP или POP3 и безопасность IMAP или POP3.

Вам также необходимо будет ввести имя пользователя и пароль, которые вы назначили своим провайдером электронной почты.

Вернуться к FAQ

3. Что означает «порт» в настройках электронной почты?

Вы можете думать о «порте» как о номере адреса. Так же, как IP-адрес определяет местоположение компьютера, порт определяет приложение, работающее на этом компьютере.

Существует несколько общих номеров портов, всегда используйте рекомендуемые параметры для настройки вашего почтового сервера для работы с Mailbird.

Вернуться к FAQ

4. Как узнать, нужен ли мне протокол POP3 или IMAP?

Если для вас важно сэкономить место на рабочем столе или если вы беспокоитесь о резервном копировании электронной почты, выберите IMAP. Это означает, что ваши электронные письма будут храниться на сервере вашего провайдера электронной почты.

POP3 загрузит ваши электронные письма для локального хранения, а затем удалит их с сервера.Это освободит место на вашем сервере, но если что-то случится с вашим локальным хранилищем, эти электронные письма не будут доступны в Интернете. Если вам удобно иметь исключительно локальную копию ваших файлов, вам подойдет POP3.

Вернуться к FAQ

5. Могу ли я настроить Mailbird для Mac?

Mailbird для Mac уже в пути! К сожалению, Mailbird пока недоступен для наших друзей, использующих устройства Apple. Если вы хотите, чтобы вас всегда знали о Mailbird для Mac, нажмите здесь.

Вернуться к FAQ

6. Как я могу импортировать свои старые электронные письма?

Если ваши старые электронные письма все еще доступны в вашей учетной записи, они будут автоматически импортированы. Протокол IMAP синхронизирует вашу электронную почту и папки с почтовым сервером, что позволяет управлять электронной почтой на любом устройстве, подключенном к вашей учетной записи.

Как только вы добавите свою учетную запись на Яндексе в Mailbird, она сразу же предоставит вам доступ к вашим письмам, никаких дополнительных действий не требуется.

Примечание. Если ваши электронные письма отправляются с локального сервера, их невозможно будет импортировать из-за протоколов IMAP.

Вернуться к FAQ

7. Как вручную настроить Яндекс на Mailbird?

Эта страница поможет вам настроить учетную запись электронной почты для Mailbird. Шаг 6 относится к ручному процессу.

Вернуться к FAQ

8. Как Mailbird защищает мою конфиденциальность?

Наша политика конфиденциальности и условия использования на 100% соответствуют Европейскому общему регламенту защиты данных (GDPR) от 25 мая 2018 г.

Mailbird никогда не сможет прочитать вашу личную информацию.Сюда входят ваши электронные письма, вложения и пароли учетных записей. Mailbird — это локальный клиент на вашем компьютере, и все конфиденциальные данные никогда не передаются Mailbird или кому-либо еще.

Вы можете связаться с нами напрямую в любое время, чтобы просмотреть или отказаться от хранящейся у нас информации, которая относится к вам и вашей учетной записи. Пожалуйста, напишите на [email protected].

Вернуться к FAQ

Mailbird для M

c приближается

Зарегистрируйтесь, чтобы получить ранний доступ!

Спасибо! мы будем уведомлять вас об обновлениях Mailbird для Mac

У вас другой поставщик услуг электронной почты?

Щелкните своего провайдера электронной почты ниже, чтобы узнать, как подключиться для доступа к своей учетной записи с помощью IMAP:

.

ЯНДЕКС.Настройки почтового сервера RU — IMAP и SMTP

Шаг 1: Начните с выбора значка Mail на экране приложений. Введите адрес электронной почты и пароль электронной почты. Выберите Ручная настройка

Шаг 3: Если вы выбрали IMAP , убедитесь, что ввели следующие настройки, и нажмите Далее

Шаг 4: Введите ниже исходящие настройки SMTP для YANDEX.RU и нажмите Выбрать Далее

Шаг 5: Выберите Готово.Поздравляю! Все готово и можно использовать свою учетную запись электронной почты на телефоне Android. Если у вас все еще есть проблемы, посетите эту статью.

Шаг 8: Выберите IMAP . Прокрутите вниз до Сервер входящей почты и введите все необходимые данные, затем сделайте то же самое для сервера исходящей почты, как на экране ниже, а затем выберите Далее .

Шаг 9: Вы можете получить запрос на проверку входящих и исходящих серверов — вы можете нажать продолжить для каждого или нажать «Подробности» , а затем нажать «Доверие»

Поздравляем! Все готово и вы готовы использовать свою учетную запись электронной почты на своем iPhone.Если у вас все еще есть проблемы, посетите эту статью.

Шаг 1. Запустите приложение почты . На панели инструментов вверху выберите Mail , а затем Добавить учетную запись

Шаг 2: Вы можете выбрать автоматическую конфигурацию электронной почты для известных используемых учетных записей электронной почты из списка, а если вы этого не сделаете, вам следует выберите Другая учетная запись электронной почты и настройте свой адрес электронной почты вручную

Введите пароль учетной записи электронной почты

Шаг 5: Введите сведения о серверах входящей (IMAP) и исходящей (SMTP) почты.Затем нажмите Далее

- Тип учетной записи: IMAP. В раскрывающемся списке выберите IMAP.

- Сервер входящей почты IMAP: imap.yandex.com

- Сервер исходящей почты SMTP: smtp.yandex.com

- Общие сведения о портах сервера для входящих и исходящих:

- Безопасность исходящих (SMTP) — Порт: 465 для и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Исходящие (SMTP-сервер в роуминге) Безопасность — Порт: 587 и Тип безопасности: SSL / TLS (Принимать все сертификаты)

- Исходящий (SMTP) — Порт: 25 и Тип безопасности: Нет (принимать все сертификаты)

- Исходящий (SMTP-сервер в роуминге) Небезопасный — Порт: 587 и Тип безопасности: Нет (принимать все сертификаты)

Шаг 6: Нажмите OK

Поздравляем! Все готово и можно использовать свою учетную запись электронной почты на IncrediMail.Если у вас все еще есть проблемы, посетите эту статью.

Ручная настройка почтового ящика ЯНДЕКС.РУ на MailBird Lite

Шаг 1: Запустите Mailbird Lite . Нажмите на три параллельные линии в верхнем левом углу и затем выберите Настройки

Примечание. Помните, что пользователь Lite может иметь максимум 1 учетную запись. Если вы настраиваете свою учетную запись электронной почты впервые, вам следует начать с шага 4.

Шаг 2: Перейдите на вкладку Учетные записи и нажмите кнопку Добавить

Шаг 3: Введите свои данные на экране Добавить учетную запись и затем нажмите Продолжить

Шаг 4: Если Mailbird знает настройки IMAP или POP3 для вашей учетной записи электронной почты, Mailbird отобразит это окно.Вам необходимо сначала ввести свой пароль, прежде чем вы сможете Продолжить . Однако вы по-прежнему можете редактировать свои настройки, нажав « Редактировать настройки сервера ».

Шаг 5: Если Mailbird не может найти настройки для вашей учетной записи электронной почты или если вы выбрали Изменить настройки сервера , то Mailbird отобразит это окно. Введите свои данные на экране и нажмите Продолжить . Примечание. Если вы используете настройки Secure SSL / TLS, выберите соответствующее шифрование в текущем поле.

- Тип Сервера входящей для ЯНДЕКС.РУ, выбрать IMAP

- Имя Сервера входящей почты для ЯНДЕКС.РУ, введите imap.yandex.com

- Логин на ЯНДЕКС.РУ — Введите свой полный адрес электронной почты

- Пароль на ЯНДЕКС.РУ — Введите свой пароль

- Имя Сервера исходящей почты для ЯНДЕКС.РУ, введите smtp.yandex.com

- В поле логина и пароля введите свой адрес электронной почты и пароль на ЯНДЕКС.РУ.

- Общие сведения о портах для входящего и исходящего сервера

- ПОП

- Secure — порт: 995 и тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 110 и Тип безопасности: Нет (принимать все сертификаты)

- IMAP

- Безопасный — Порт: 993и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 143 и Тип безопасности: Нет (принимать все сертификаты

- SMTP

- Безопасность исходящих (SMTP) — Порт: 465 для и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Исходящие (SMTP-сервер в роуминге) Безопасность — Порт: 587 и Тип безопасности: SSL / TLS (Принимать все сертификаты)

- Исходящий (SMTP) — Порт: 25 и Тип безопасности: Нет (принимать все сертификаты)

- Исходящий (SMTP-сервер в роуминге) Небезопасный — Порт: 587 и Тип безопасности: Нет (принимать все сертификаты)

- ПОП

Шаг 6: Нажмите Закройте , и все готово!

Поздравляем! Все готово и можно использовать свою учетную запись электронной почты в Mailbird Lite.Если у вас все еще есть проблемы, посетите эту статью.

Ручная настройка почтового ящика ЯНДЕКС.РУ в Opera Mail

Шаг 1: Запустите Opera Mail. Выберите Электронная почта , затем нажмите Далее

Шаг 2: Введите Имя, адрес электронной почты и организацию ЯНДЕКС.РУ в соответствующие поля. Затем нажмите Далее

Шаг 3: Введите ваше имя для входа (ваш полный YANDEX.Адрес электронной почты RU) и пароль для вашей учетной записи электронной почты. Выберите тип учетной записи электронной почты ( POP или IMAP ). Выбираем IMAP . Нажмите Далее

Шаг 4: Введите Сервер входящей почты (IMAP) для ЯНДЕКС.РУ как smtp.yandex.com и имя сервера исходящей почты (SMTP) как smtp.yandex.com. Примечание. Если вы используете параметры безопасного TLS, установите флажок «Использовать безопасное соединение (TLS)» как в исходящей, так и в входящей почте. Нажмите Готово

Шаг 5: Щелкните вкладку Menu (Opera Mail) в Opera и выберите Mail Accounts

Шаг 6: Выберите настраиваемую учетную запись и нажмите Изменить

Шаг 7: Щелкните вкладку Серверы.Для IMAP номер порта должен быть 993 . Для исходящего SMTP-сервера номер порта должен быть 587 . Для аутентификации необходимо установить значение AUTH LOGIN . Примечание. Если вы используете параметры безопасного TLS, установите флажок «Безопасное соединение (TLS)» как в исходящей, так и в входящей почте. Ниже приведены общие сведения о порте.

- ПОП

- Secure — порт: 995 и тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 110 и Тип безопасности: Нет (принимать все сертификаты)

- IMAP

- Безопасный — Порт: 993и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 143 и Тип безопасности: Нет (принимать все сертификаты

- SMTP

- Безопасность исходящих (SMTP) — Порт: 465 для и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Исходящие (SMTP-сервер в роуминге) Безопасность — Порт: 587 и Тип безопасности: SSL / TLS (Принимать все сертификаты)

- Исходящий (SMTP) — Порт: 25 и Тип безопасности: Нет (принимать все сертификаты)

- Исходящий (SMTP-сервер в роуминге) Небезопасный — Порт: 587 и Тип безопасности: Нет (принимать все сертификаты)

Шаг 9: Нажмите ОК и Закройте , чтобы закончить

Поздравляем! Все готово и можно использовать свою учетную запись электронной почты в Opera.Если у вас все еще есть проблемы, посетите эту статью.

Настройка Manaul Setup для почтового ящика YANDEX.RU на Thunderbird

Шаг 1: Запустите Thunderbird. Нажмите Локальные папки> Электронная почта

Шаг 2: Нажмите Пропустите это и используйте мой существующий адрес электронной почты

Шаг 3: Вам нужно будет ввести следующую информацию и затем нажать Продолжить

Ваше имя: Введите свое имя.Это имя отправителя в сообщениях электронной почты, которые вы отправляете с этого аккаунта.

Адрес электронной почты: Ваш полный адрес электронной почты ЯНДЕКС.РУ

Пароль: Пароль учетной записи электронной почты ЯНДЕКС.РУ

Шаг 4: Выберите тип учетной записи электронной почты, которую вы будете использовать ( IMAP или POP ). Если вы выбрали Secure SSL / TLS Setting , выберите Normal password для аутентификации.

Использование IMAP / POP3 для ЯНДЕКСа.RU аккаунт. Щелкните Manual Config. Здесь выбираем IMAP

Настройки IMAP порта для ЯНДЕКС.РУ

- Входящий порт: 143, исходящий порт: 587

- Безопасный — Порт: 993и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 143 и Тип безопасности: Нет (принимать все сертификаты

- Не отмечено: этому серверу требуется зашифрованное соединение (SSL)

- Использовать следующий тип зашифрованного соединения: Нет

Примечание. Если вы используете настройки безопасного SSL / TLS, установите флажок «Эта служба требует безопасного соединения (SSL)» как в исходящей, так и в входящей почте.

Настройки POP порта для ЯНДЕКС.РУ

- Входящий порт: 110, исходящий порт: 587

- Общие настройки POP

- Secure — порт: 995 и тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 110 и Тип безопасности: Нет (принимать все сертификаты)

- Не отмечено: этому серверу требуется зашифрованное соединение (SSL)

- Использовать следующий тип зашифрованного соединения: Нет

Общие настройки порта SMTP для ЯНДЕКС.RU

- Безопасность исходящих (SMTP) — Порт: 465 для и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Исходящие (SMTP-сервер в роуминге) Безопасность — Порт: 587 и Тип безопасности: SSL / TLS (Принимать все сертификаты)

- Исходящий (SMTP) — Порт: 25 и Тип безопасности: Нет (принимать все сертификаты)

- Исходящий (SMTP-сервер в роуминге) Небезопасный — Порт: 587 и Тип безопасности: Нет (принимать все сертификаты)

Шаг 5: Нажмите Готово

Шаг 6: Нажмите Подтвердите исключение безопасности

Поздравляем! Все готово и можно использовать свою учетную запись электронной почты в Thunderbird.Если у вас все еще есть проблемы, посетите эту статью.

Автоматическая настройка почтового ящика ЯНДЕКС.РУ в Outlook 2007

Шаг 1: Запустите Outlook 2007. Выберите Инструменты в верхней строке меню, затем Настройки учетных записей

Шаг 2: На экране Account Settings нажмите New на вкладке E-mail

Шаг 3: Выберите Microsoft Exchange, POP3, IMAP или HTTP и нажмите Далее

Шаг 4: На этом экране введите свое имя, ваш ЯНДЕКС.Адрес электронной почты и пароль RU и нажмите Далее

Шаг 5: Outlook теперь автоматически настроит вашу учетную запись как учетную запись IMAP со всеми правильными настройками

Шаг 6: Завершить> Закрыть

Ручная настройка почтового ящика ЯНДЕКС.РУ в Outlook 2007

Шаг 1: Запустите Outlook 2007. Выберите Инструменты в верхней строке меню, затем Настройки учетных записей

Шаг 2: На экране Account Settings нажмите New на вкладке E-mail

Шаг 3: Выберите Microsoft Exchange, POP3, IMAP или HTTP и нажмите Далее

Шаг 4: Установите флажок Настроить вручную параметры сервера или дополнительные типы серверов и нажмите Далее

Шаг 5: Выберите Internet E-mail и затем щелкните Next

Шаг 6: Введите все необходимые данные (выберите POP или IMAP в соответствии с вашими потребностями), а затем нажмите Дополнительные настройки

Шаг 7: Щелкните вкладку Сервер исходящей почты и убедитесь, что для Мой сервер исходящей почты (SMTP) требуется проверка подлинности установлен флажок , а также Использовать те же настройки, что и мой сервер входящей почты

Шаг 9: Выберите вкладку Advanced .Убедитесь, что настройки YANDEX.RU указаны ниже, выбрав POP или IMAP.

Настройки POP порта для ЯНДЕКС.РУ

- Входящий порт: 110, исходящий порт: 587

- Общие настройки POP

- Secure — порт: 995 и тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 110 и Тип безопасности: Нет (принимать все сертификаты)

- Не отмечено: этому серверу требуется зашифрованное соединение (SSL)

- Использовать следующий тип зашифрованного соединения: Нет

Настройки IMAP-порта для ЯНДЕКСа.RU

- Входящий порт: 143, исходящий порт: 587

- Безопасный — Порт: 993и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Небезопасный — Порт: 143 и Тип безопасности: Нет (принимать все сертификаты

- Не отмечено: этому серверу требуется зашифрованное соединение (SSL)

- Использовать следующий тип зашифрованного соединения: Нет

Примечание. Если вы используете настройки безопасного SSL / TLS, установите флажок «Эта служба требует безопасного соединения (SSL)» как в исходящей, так и в входящей почте.

Общие настройки порта SMTP для ЯНДЕКС.РУ

- Безопасность исходящих (SMTP) — Порт: 465 для и Тип безопасности: SSL / TLS (принимать все сертификаты)

- Исходящие (SMTP-сервер в роуминге) Безопасность — Порт: 587 и Тип безопасности: SSL / TLS (Принимать все сертификаты)

- Исходящий (SMTP) — Порт: 25 и Тип безопасности: Нет (принимать все сертификаты)

- Исходящий (SMTP-сервер в роуминге) Небезопасный — Порт: 587 и Тип безопасности: Нет (принимать все сертификаты)

Шаг 10: Нажмите ОК , чтобы сохранить эти настройки

Шаг 11: Нажмите Далее и Готово

Поздравляем! Все готово и можно использовать свою учетную запись электронной почты в Outlook 2007.Если у вас все еще есть проблемы, посетите эту статью.

Автоматическая настройка учетной записи электронной почты ЯНДЕКС.РУ в Outlook 2010

Шаг 1: Запустите Outlook 2010. Выберите Файл в верхней строке меню, а затем Информация и Настройки учетной записи

Шаг 2: На вкладке Электронная почта щелкните Создать

Шаг 4: На этом экране введите свое имя, ваш ЯНДЕКС.Адрес электронной почты и пароль RU и нажмите Далее

Шаг 4: Outlook теперь автоматически настроит вашу учетную запись как учетную запись IMAP со всеми правильными настройками

Шаг 5: Завершить> Закрыть

Ручная настройка почтового ящика ЯНДЕКС.РУ в Outlook 2010

Шаг 1: Запустите Outlook 2010.Выберите Tools в верхней строке меню, затем Accounts Settings

Шаг 2: На экране Account Settings щелкните New на вкладке E-mail

Шаг 3: В поле Добавить новую учетную запись выберите Ручная настройка или дополнительные типы серверов> Далее

Шаг 4: Выберите Internet E-mail и нажмите Next

Шаг 5: Введите все необходимые данные (выберите POP или IMAP в соответствии с вашими предпочтениями), а затем нажмите Дополнительные настройки

Шаг 6: Щелкните вкладку Сервер исходящей почты и убедитесь, что установлен флажок Мой сервер исходящей почты (SMTP) требует аутентификации , а также Использовать те же настройки, что и мой сервер входящей почты

Шаг 7: Выберите вкладку Advanced Убедитесь, что ваш YANDEX.Ниже приведены настройки RU для выбора POP или IMAP.

Настройки POP порта для ЯНДЕКС.РУ