Как исправить ошибку «Ваше подключение не защищено»

Как исправить ошибку «Ваше подключение не защищено»

Важно убедиться, что веб-сайты, которые вы просматриваете, безопасны. Есть несколько способов проверить это. Один из них – проверить в браузере в адресной строке наличие символа с замком. Но также в браузере может показываться сообщение «Ваше подключение не защищено». Если вы игнорируете сообщения с подобной ошибкой, то вы подвергаете риску свою онлайн-информацию.

Чтобы помочь вам оставаться в безопасности в Интернете, мы объясним причины, по которым на вашем экране может появиться ошибка “Ваше подключение не защищено”, и как ее исправить.

Что означает ошибка «Ваше подключение не защищено»?

Сообщение с ошибкой «Ваше подключение не защищено» обозначает, что соединение не является безопасным. Это означает, что если вы не используете антивирус или шифрование, ваше устройство может стать «золотой жилой» для хакеров.

Чтобы получить доступ к веб-сайту, ваш браузер должен выполнить проверку цифровых сертификатов, установленных на сервере, чтобы убедиться, что сайт соответствует стандартам конфиденциальности и безопасен для дальнейшего использования. Если Ваш браузер обнаружит что-то неладное с сертификатом, он попытается предотвратить ваш доступ к этому сайту. Именно в этот момент вы увидите сообщение “Ваше подключение не защищено».

Если Ваш браузер обнаружит что-то неладное с сертификатом, он попытается предотвратить ваш доступ к этому сайту. Именно в этот момент вы увидите сообщение “Ваше подключение не защищено».

Эти сертификаты также называются сертификатами инфраструктуры открытых ключей или удостоверениями личности. Они предоставляют доказательства того, что открываемый сайт действительно является тем сайтом, за который он себя выдает. Цифровые сертификаты помогают защитить вашу личную информацию, пароли и платежную информацию.

Когда ваше соединение не защищено, то обычно это происходит из-за ошибки в сертификате SSL.

Что такое ошибка SSL-соединения?

Сертификат Secure Sockets Layer (SSL) предназначен для обслуживания веб-сайтов через защищенные соединения HTTPS. HTTPS – это барьер безопасности, используемый для безопасной авторизации соединений и защиты данных. Ошибка SSL-соединения возникает тогда, когда у вашего браузера нет безопасного способа для открытия запрашиваемого сайта. Когда браузер увидит, что соединение не является безопасным, он попытается остановить вас от доступа к этому веб-сайту.

Когда браузер увидит, что соединение не является безопасным, он попытается остановить вас от доступа к этому веб-сайту.

Существует несколько различных причин возникновения ошибки SSL-соединения:

- Сертификат отсутствует или срок его действия истек

- Ваш браузер не обновлен

- Ваш антивирус или настройки даты и времени отключены

- Ошибка сервера

Если сообщение вызвано ошибкой на сервере, то вам придется подождать, пока владелец этого сервера не исправит данную ошибку.

Как ошибка «Ваше подключение не защищено» выглядит в разных браузерах

Когда вы получите подобное сообщение об ошибке, оно приведет вас на новую страницу. Некоторые браузеры используют простые сообщения, в то время как другие используют коды и предупреждающие знаки.

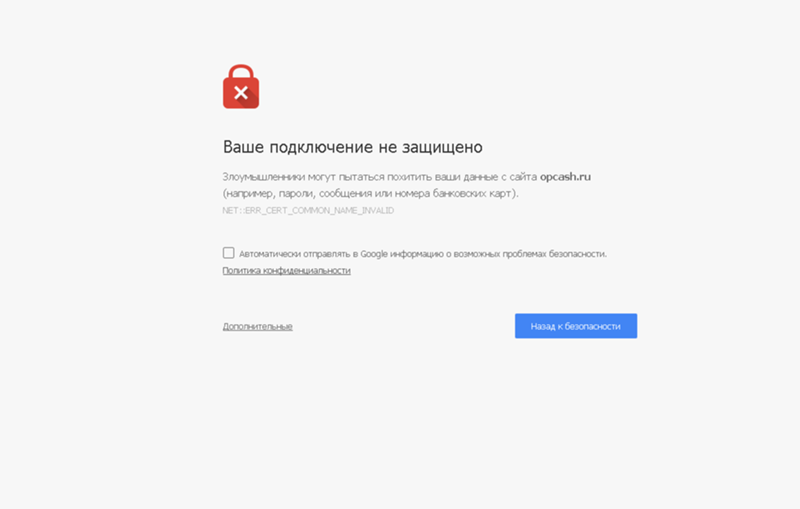

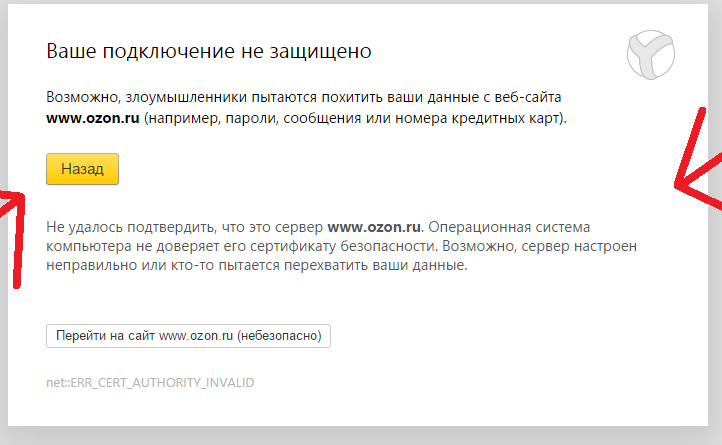

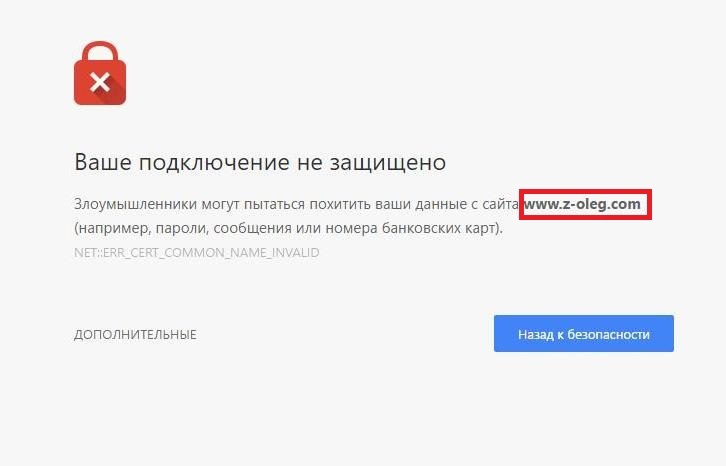

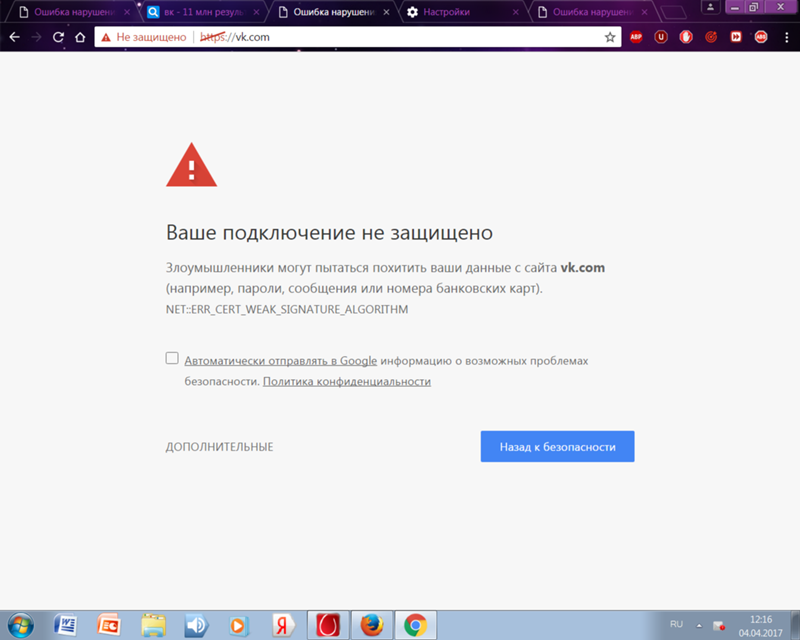

Google Chrome

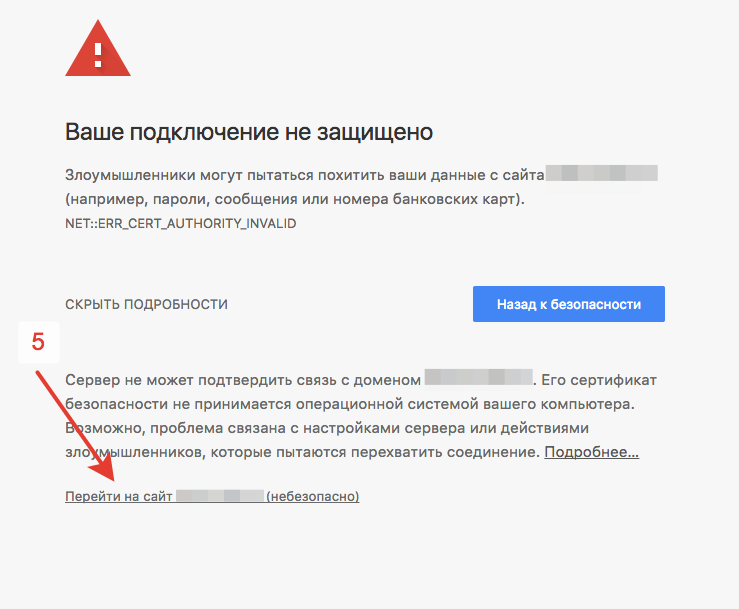

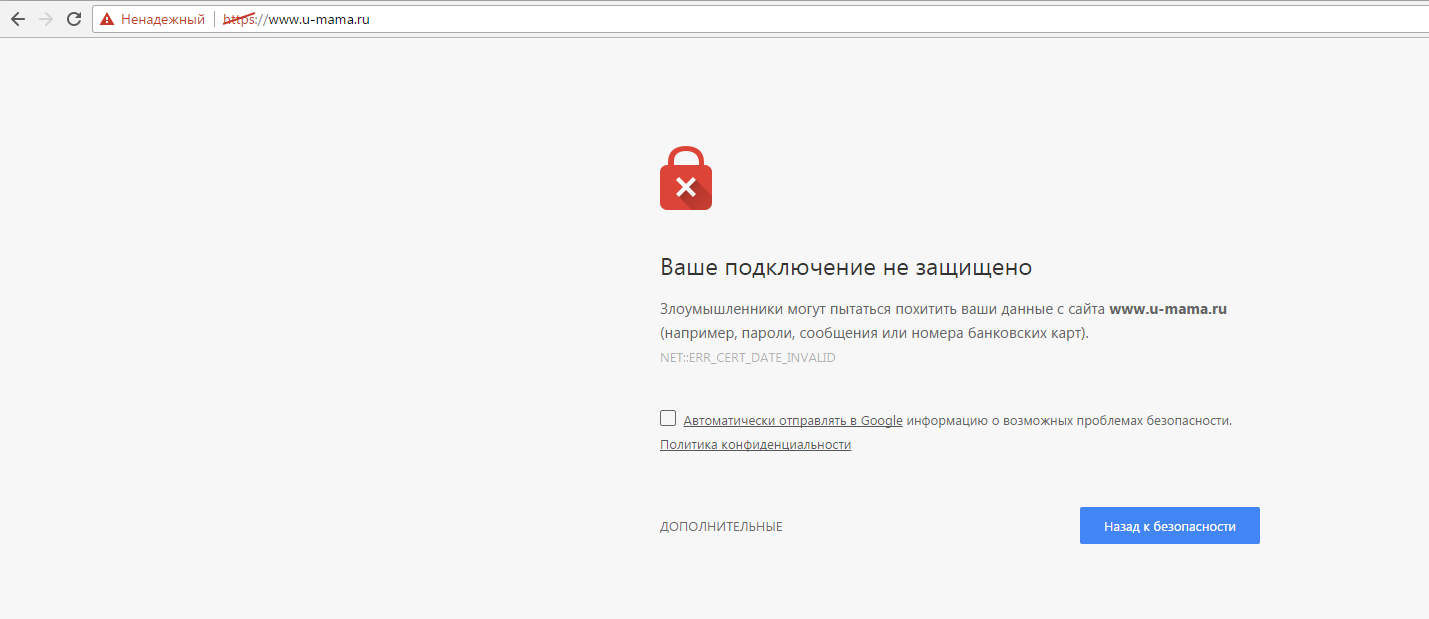

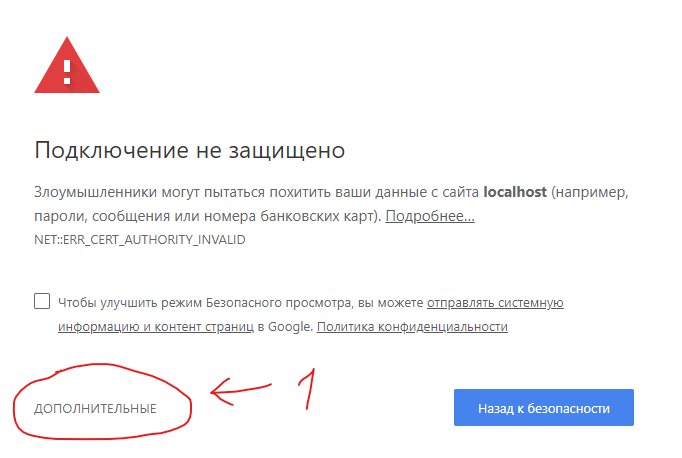

Когда вы получите данное сообщение об ошибке в Google Chrome, оно приведет вас на страницу под названием Ошибка конфиденциальности. На ней браузер покажет большой красный восклицательный знак и сообщение «Ваше подключение не защищено». Он предупредит вас, что злоумышленники могут попытаться украсть ваши пароли, сообщения или кредитные карты. Сообщение даст вам возможность вернуться на предыдущую страницу, перейти к дополнительным настройкам или попытаться продолжить работу на сайте.

Он предупредит вас, что злоумышленники могут попытаться украсть ваши пароли, сообщения или кредитные карты. Сообщение даст вам возможность вернуться на предыдущую страницу, перейти к дополнительным настройкам или попытаться продолжить работу на сайте.

Кроме того, страница будет иметь код ошибки. Вот некоторые из наиболее распространенных:

- NET::ERR_CERT_COMMON_NAME_INVALID

- NET::ERR_CERT_AUTHORITY_INVALID NTE::ERR_CERTIFICATE_TRANSPARENCY_REQUIRED

- NET::ERR_CERT_DATE_INVALID

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM

- ERR_CERT_SYMANTEC_LEGACY

- SSL certificate error

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH.

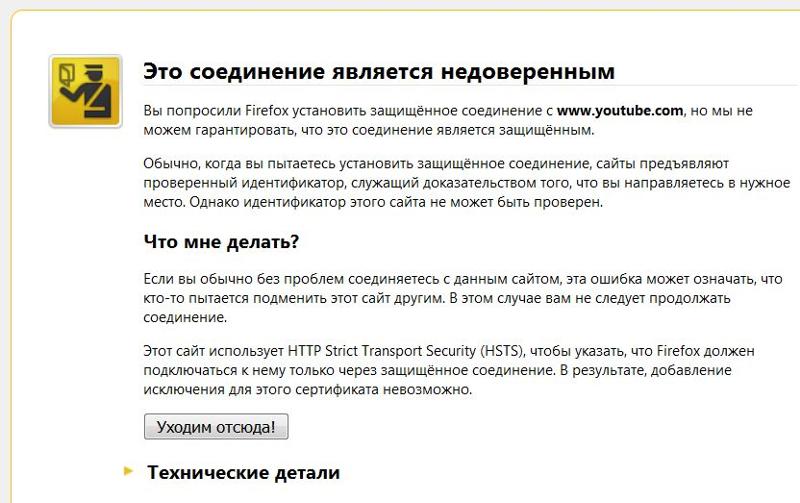

Mozilla Firefox

В Mozilla Firefox данное сообщение выглядит аналогично, но звучит несколько иначе: «Ваше подключение не безопасно». В нем сообщается, что владелец сайта неправильно его настроил. Также у вас есть возможность вернуться назад или перейти к дополнительным настройкам.

Наиболее распространенные коды ошибок, которые вы можете увидеть в Firefox:

- SEC_ERROR_EXPIRED_CERTIFICATE

- SEC_ERROR_EXPIRED_ISSUER_CERTIFICATE

- SEC_ERROR_UNKNOWN_ISSUER.

- SEC_ERROR_OCSP_INVALID_SIGNING_CERT

- MOZILLA_PKIX_ERROR_MITM_DETECTED

- MOZILLA_PKIX_ERROR_ADDITIONAL_POLICY_CONSTRAINT_FAILED

- SSL_ERROR_BAD_CERT_DOMAIN

- ERROR_SELF_SIGNED_CERT

Safari

Если вы – пользователь браузера Safari, то вы получите сообщение на новой странице с фразой о том, что данное соединение не является защищенным, и что открываемый веб-сайт может выдавать себя за тот сайт, к которому вы хотели бы получить доступ, чтобы украсть вашу личную или финансовую информацию.

Microsoft Edge

Если вы используете Microsoft Edge, то вы увидите сообщение, которое выглядит почти идентично сообщению Google Chrome с восклицательным знаком и сообщением “Ваше подключение не защищено». Если сертификат не соответствует домену, к которому вы пытаетесь подключиться, то вы увидите тот же код.

Наиболее распространенные коды ошибок, которые вы можете увидеть в Microsoft Edge:

- NET::ERR_CERT_COMMON_NAME_INVALID

- DLG_FLAGS_INVALID_CA

- DLG_FLAGS_SEC_CERT_CN_INVALID

- Error Code: 0

Как исправить ошибку «Ваше подключение не защищено»

Существует несколько различных способов исправить или обойти это сообщение об ошибке.

1. Перезагрузите страницу

Конечно, это кажется самым простым решением, но иногда перезагрузка страницы позволяет устранить сбои, связанные с тайм-аутом браузера, Интернет-соединения и т.д. Попробуйте заново набрать адрес сайта в адресной строке браузера (возможно, ранее была опечатка).

2. Попробуйте режим инкогнито

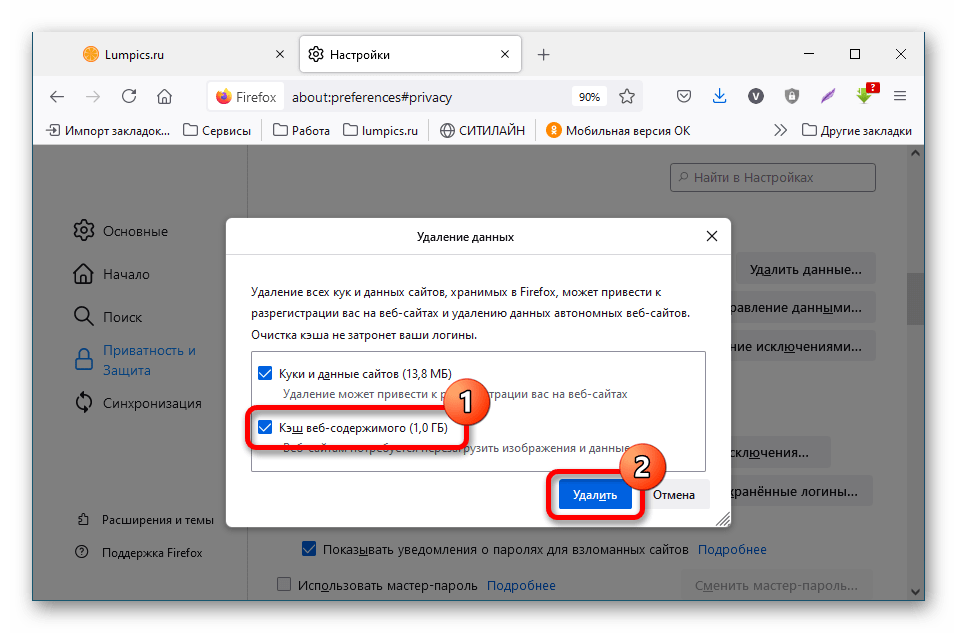

Следующее, что вы можете попробовать, это включить режим инкогнито и попытаться получить доступ к тому же веб-сайту. Если веб-сайт действительно имеет проблемы с безопасностью, то он не должен работать, как только вы переключитесь в режим инкогнито, потому что этот режим позволяет просматривать сайт без сохранения истории или кэша. Если браузер по-прежнему говорит «Ваше подключение не защищено», то вы должны попробовать очистить свой кэш.

Чтобы в браузере Chrome открыть вкладку в режиме инкогнито, в правом верхнем углу нажмите на кнопку с тремя точками, после чего в выпадающем меню выберите пункт «Новое окно в режиме инкогнито» (того же самого можно добиться нажатием клавиш Ctrl + Shift+N).

3. Проверьте дату и время

Дважды проверьте правильность даты и времени на вашем компьютере. Если они не совпадают с браузером, может возникнуть ошибка SSL-соединения.

Как проверить дату и время на Mac

1. Перейдите в меню Apple в верхнем левом углу экрана

2. Нажмите на System Preferences

3. Здесь выберите Date & Time

4. Проверьте, что дата и время указаны верно

Как проверить дату и время в Windows

1. Правой кнопкой мыши нажмите на дате и времени в панели задач (как правило, в правом нижнем углу экрана)

2. В выпадающем меню выберите «Настройка даты и времени»

3. Проверьте, что дата и время указаны верно

4. Очистите кеш и куки в вашем браузере

Во время просмотра веб-страниц ваш компьютер хранит файлы «куки» (cookie), которые собирают данные и занимают много места на жестком диске. Когда ваш компьютер пытается обработать всю эту информацию, он может начать работать медленнее.

Попробуйте зайти в настройки и очистить кеш и куки в вашем браузере. Удаление всей этой информации ускорит ваши соединения. 5. Обратите внимание, какой используется Wi-Fi

Вы можете получить данное сообщение с ошибкой при использовании публичного Wi-Fi , который не является безопасным. Некоторые публичные Wi-Fi имеют плохую конфигурацию и не работают по протоколу HTTPS. Если вы не уверены в безопасности вашего соединения, найдите другую сеть Wi-Fi или подождите, пока вы не сможете безопасно просматривать сайты у себя дома.

Лучший способ защитить ваши данные при соединениях через публичный Wi-Fi, — это использовать виртуальную частную сеть (VPN) . VPN помогает скрыть ваш трафик и защитить вашу онлайн-личность во время обмена зашифрованными данными с удаленным сервером.

6. Проверьте ваш антивирус или файервол

7. Действуйте осторожно

Если вы все еще видите сообщение «Ваше подключение не защищено», но при этом вам необходимо обязательно открыть требуемый сайт, то делайте это с максимальной осторожностью. Ваш браузер показывает вам это сообщение и советует не продолжать по уважительной причине.

Ваш браузер показывает вам это сообщение и советует не продолжать по уважительной причине.

Решив продолжить, Вы можете подвергнуть свою личную информацию и платежную информацию риску быть скомпрометированными. Время и деньги, связанные с этим риском, не стоят того.

Если вы выполните наши рекомендации, то сможете исправить или обойти сообщение об ошибке «Ваше подключение не защищено». Помните, что вы получаете это сообщение в результате того, что веб-сайт, к которому вы пытаетесь получить доступ, не считается безопасным. Если вам не удастся устранить проблему, то игнорируя ее, вы, конечно, сможете открыть требуемый сайт и найти то, что вы ищете, но при этом вы также будете рисковать вашей персональной информацией. Существует программное обеспечение, такое как антивирус Panda Dome , которое вы можете использовать для защиты своей цифровой жизни. Ваша онлайн-информация имеет большую ценность, поэтому будьте разумны при поиске в Интернете, чтобы ваша информация не оказалась в чужих руках.

Panda Security в России и СНГ

+7(495)105 94 51, [email protected]

https://www.cloudav.ru

Небезопасный ввод пароля. Как создать и запомнить надёжный пароль. Отключаем предупреждение об небезопасном соединение в Mozilla Firefox

Предупреждение «Это соединение не защищено. Логины введённые здесь могут быть скомпрометированы» браузер Firefox с некоторых пор начал показывать на всех сайтах, страницы авторизации которых не защищены протоколом https.

Замысел прост: пользователь получает визуальное напоминание о том, что на сайте без https те данные, который он собирается вводить в предгаемую форму, и которые он отправляет посторонним людям нажатием кнопки Enter («Login

«, «Войти

«, «Зарегистрироваться

» и пр.) НЕ ЗАЩИЩЕНЫ

.

Наверняка, малоопытному юзеру такое предупреждение в каких-то случаях действительно убережет от каких-то необдуманных действий. Человеку же, который уже давно привык вести себя в Интернете грамотно, новая напоминалка может и не понравиться.

Собственно, любой, кто знает, что такое https, и зачем это надо, когда нужно, всегда просто глянет на адрес страницы и/или значок блокировки в адресной строке браузера и увидит то же самое, о чем его предупреждает

. Если значок красный, значит, все данные, которые отправляются на сайт не шифруются и, следовательно, могут быть прочитаны.

«Это соединение не защищено»

Кроме того, есть у новой фичи и пара не совсем интересных особенностей. Во-первых, она теперь отключает штатную функцию автозаполнения форм на незазащищенных сайтах.

Проще говоря, менеджер паролей Firefox на таком сайте больше не работает и авторизироваться надо будет вручную. На новых сайтах, т.е. при первой регистрации такая мера, разумеется, лишней не будет. Но на знакомых сайтах, куда ходишь давно и каждый день, каждый раз логинится «ручками» — это как минимум не удобно.

Вторая проблемка не столь критичная, но все равно мешающая. Дело в том, что если в форме авторизации стандартные поля «имя пользователя» и «пароль» расположены вертикально, то текст предупреждения в верхнем поле просто закрывает все нижнее поле.

В теории исправить положение можно кнопкой Enter, но это решение не всегда подходит по той простой причине, что уже введенные данные тут же норовят отправиться по адресу. Потому приходится кликать где-то сбоку, чтобы табличка убралась. Что тоже очень быстро надоедает.

как отключить уведомление «Это соединение не защищено» в Firefox

Делается это следующим образом:

- в адресную строку копируем (или пишем) about:config

и жмем Enter; - далее в строке поиска копируем security.insecure_field_warning.contextual.enabled

и тоже жмем Enter; - двойной клик

— по появившейся в колонке «Имя настройки

» строчке.

После этого в колонке «Значение

» вместо true

(стоит по умолчанию и означает, что функция активна) появится новое значение false

, которое будет обозначать что функция отключена, и упомянутое предупреждение больше отображаться не будет.

Однако для того, чтобы на сайтах без https, автозаполнение форм снова заработало

, как и раньше, нужно внести еще одно изменение в настройки Firefox. Для этого:

- снова открываем страницу about:config

; - через строку поиска так же находим signon.autofillForms.http

; - и точно также двойным кликом

по строчке меняем значение с дефолтного true на новое false

, то есть разблокируем функцию автозаполнения форм на страницах с http.

Включают обе перечисленные функция аналогичным образом: двойной клик — и замена false

на true

.

В наше время достаточно трудно найти человека, который бы не пользовался интернетом.

Многие пользователи проводят на его просторах довольно большое количество времени. Поэтому, как никогда востребовано .

Но что же делать, если все планы нарушает внезапно появляющееся предупреждение ваше соединение не защищено.

В этой статье мы рассмотрим, почему возникает данная ошибка в различных браузерах и что следует предпринять в случае ее появления.

Cодержание

:

Первым делом рассмотрим возникновение данной проблемы при использовании .

Значение подобного сообщения

Зачастую такое сообщение возникает в ходе посещения защищенных сайтов. Такие сайты при взаимодействии с браузером FireFox задействуют особый метод шифрования — #encryption. Это делается для того, чтобы исключить возможность просмотра передаваемой информации злоумышленниками.

Чтобы понять, что вы заходите именно на такой сайт — обратите внимание на строку отображения адреса посещаемой страницы. В строке статуса (#status_Bar

) защищенного сайта будет отображаться значок в виде закрытого замка. Также он будет отображаться и в адресной строке (#lokation_bar

).

Кроме того, браузер будет отображать и доменное имя сайта в строке статуса, подсвеченное желтым цветом. Это необходимо для того, пользователя нельзя было ввести в заблуждение с целью .

Подобные сайты могут содержать не только защищенную информацию, но и незащищенную, к которой все имеют свободный доступ.

В случае, если информация сайта является незащищенной — FireFox будет отображать в строке статуса перечеркнутый косой линией значок замка. Также будет отсутствовать доменное имя в адресной строке и строке статуса. Если вы обращаете на такую информацию внимание — сразу же сможете понять, что посещаемый сайт имеет частичную защиту.

Для ее решения потребуется переустановить антивирус или отключить в его настройках перехват защищенных соединений.

К примеру, если вы используете для защиты системы — откройте «Настройки»

и перейдите на вкладку «Активная защита»

.

Там вам понадобится кликнуть по кнопке «Настроить»

, расположенной рядом с веб-щитом.

В открывшемся окне снимите галочку выделения со строки «Включить HTTPS-сканирование»

. В заключение необходимо подтвердить проведенные изменения в настройках нажатием на кнопку «Ок»

.

Если вы пользуетесь таким продуктом, как — вам понадобится выполнить следующие действия:

- открыть окно с настройками антивирусника;

- в нижней левой части данного окна нажмите на кнопку «Настройки»

; - воспользуйтесь пунктом «Дополнительно»

, чтобы перейти на вкладку «Сеть»

; - снимите выделение со строки меню «Сканировать зашифрованные соединения»

; - выделите галочкой параметр «Не сканировать зашифрованные соединения»

; - подтвердите проведенные изменения нажатием кнопки «Ок»

.

В интернете не трудно найти необходимую информацию и для других антивирусных продуктов.

Отсутствие доверия к сертификату ваш браузер может отобразить не только на малоизвестных сайтах, но и на таких гигантах, как и Google. Чаще всего с подобным могут сталкиваться владельцы . Связано это с тем, что активированы параметры семьи Майкрософт, находящиеся в учетных записях пользователей.

Следующим шагом будет удаление всех имеющихся членов семьи, используя функцию «Удалить из семьи»

на вкладке дополнительных параметров.

В заключении следует и самому выйти из семьи, воспользовавшись одноименным параметром.

Четвертая ошибка

Заключается в отсутствии доверия к сертификату, так как последний является самоподписанным.

Подобного рода сертификаты предназначены для защиты от прослушивания, однако не сообщают никакой информации о получателе.

Чаще всего этим пользуются непубличные сайты, поэтому вы вполне сможете обойти данное предупреждение.

Пятая ошибка

Состоит в том, что предоставляемый вам сертификат принадлежит совсем другому Интернет-ресурсу.

Такая проблема возникает довольно часто и в первую очередь из-за того, что выдаваемый сертификат является действительным для какой-то одной части посещаемого сайта.

К примеру, вы посетили https:/example.com и получили предупреждение об подобной ошибке, а сертификат был выдан для https:/www example.com. В случае перехода по последнему — предупреждения не возникнут.

Хранилище сертификатов

Возникновение подобных сообщений может происходить и из-за повреждения файла cert9.db

, хранящего все ваши сертификаты.

В этом случае не открывая FireFox удалите указанный выше файл с тем, чтобы при следующем запуске произошло его восстановление.

Для этого выполните следующие действия:

- откройте меню и выберите пункт «Справка»

; - перейдите на вкладку «Информация для решения проблем»

; - откройте папку профиля, находящуюся в разделе «Сведения о приложении»

; - снова откройте меню и выберите пункт «Выход»

; - выделите файл db

и удалите его; - произведите перезагрузку браузера.

Когда возможно игнорирование предупреждений?

Данный вариант подходит в том случае, если вы уверены в надежности ресурса.

Однако, даже в этом случае вы не застрахованы от подслушивания и от перехвата конфиденциальных данных посторонними лицами.

Если вы все-таки решите проигнорировать появившееся предупреждение — выполните несколько несложных действий.

На странице с подобным предупреждением воспользуйтесь кнопкой «Дополнительно»

.

Если браузер производит соединение с сайтом со слабым шифрованием — загрузите его, используя устаревшую систему безопасности. Возможность такой загрузки вам будет предоставлена. В случае с ресурсом, чей сертификат является неподтвержденным — добавьте его в исключения.

Возможность сообщения об ошибке

В интернете имеется довольно большое количество сайтов, которые дают возможность сообщить в свой центр о возникшей ошибке.

Для этого установите галочку на странице записи проблемы внизу, напротив строки «Сообщать об ошибках, подобных этой, чтобы помочь Mozilla и блокировать вредоносные сайты».

Возникновение предупреждения о незащищенном подключении в браузере

Chrome

Возникновение проблем с сертификатами тех или иных сайтов, открываемых браузером «Хром», идентично с FireFox и решаются схожими методами.

К причинам их возникновения так же следует отнести:

В первом случае для устранения ошибки вам понадобится откорректировать системные дату и время, чтобы они совпадали с установленными на сервере. Для этого откройте вкладку настроек времени и даты, и проведите их корректировку.

Возникновение предупреждения из-за непроверенного или устаревшего сертификата чаще всего возникают при попытке войти на том или ином ресурсе в личный кабинет.

Чтобы обойти это — кликните в окне отображения ошибки на вкладку «Дополнительно»

, а затем воспользуйтесь кнопкой «Перейти на сайт»

.

Блокирующие расширения в большей степени относятся к установленной на компьютере антивирусной программе.

Для того, чтобы исправить данную ситуацию вам понадобится открыть браузер Chrome и зайти на вкладку установленных расширений.

Среди списка имеющихся выберите модули вашего и снимите с них галочку выделения.

После этого заново откройте браузер и попробуйте зайти на сайт.

Возникновение подобной ошибки может быть и вследствие сбоя в работе Chrome. Исправить ситуацию может банальная переустановка браузера.

Для удаления неисправной версии откройте окно «Программы и компоненты»

, выберите название установленного браузера и нажмите кнопку «Удалить»

.

После того, как приложение будет удалено — перегрузите компьютер и вновь произведите установку Google Chrome.

В большинстве случаев предупреждение о незащищенном подключении перестает беспокоить.

Заключение

Подошла к концу данная статья, в которой мы рассмотрели варианты появления предупреждения о наличии незащищенного соединения.

Надеемся, что имеющаяся информация будет вам полезна и поможет в решении данной ошибки.

Ваше подключение не защищено как исправить:

Андреас Хайссель, специалист компании TeamViewer

Безопасность паролей – один из вопросов, которые постоянно беспокоят современного человека. Конфиденциальность частной жизни во многом зависит от степени секретности паролей. Как сделать так, чтобы никогда больше не волноваться, что ваши персональные данные могут достаться злоумышленникам?

Конфиденциальность частной жизни во многом зависит от степени секретности паролей. Как сделать так, чтобы никогда больше не волноваться, что ваши персональные данные могут достаться злоумышленникам?

Сегодня доступ практически к любой частной и коммерческой информации или приложению осуществляется по паролю и требует регистрации. Поскольку безопасность паролей критична, это является важной частью работы ИТ-специалистов – в их задачи входит помощь сотрудникам с выбором паролей, поскольку многие из них делают одну ошибку за другой.

Если вам не повезет, взломанный пароль может помочь хакерам получить конфиденциальную информацию, украсть деньги, повредить данные или заблокировать доступ к вашим аккаунтам. Это может нанести серьезный вред, а восстановление информации займет несколько месяцев или даже лет.

Выбор пароля считается чем-то вроде развлечения, но это не так, и каждый пользователь должен периодически освежать в своей памяти правила создания надежного пароля.

Перестаньте быть предсказуемыми

Нас всех учили, как создать надежный пароль по одной и той же методике. Онлайн-подсказки требуют от нас использовать в пароле заглавные буквы, цифры и некоторые пунктуационные знаки. Увы – хакерам этот образец тоже известен.

Онлайн-подсказки требуют от нас использовать в пароле заглавные буквы, цифры и некоторые пунктуационные знаки. Увы – хакерам этот образец тоже известен.

В результате все мы:

- начинаем пароль с одного полюбившегося нам слова и делаем его основой нашего пароля,

- первую букву этого слова делаем заглавной,

- добавляем число или восклицательный знак в конце пароля, чтобы автоматическая подсказка не придралась к качеству нашего пароля,

- и –вуаля – мы получаем «совершенный» пароль: «Ninja1!»

Поскольку мы уверены в его неуязвимости (ведь он удовлетворяет всем требованиям!), мы считаем, что никто в мире его не разгадает. Однако методом или с помощью другой методики наш пароль легко можно вычислить.

Единственный путь избежать этого – не быть столь предсказуемыми.

Никогда больше не используйте пароли из одного слова!

Первым шагом к безопасности пароля будет отказ от использования пароля в одно слово. И не по причине, что однословный пароль очень короткий, а потому, что такой пароль очень предсказуемый.

Безусловно, преимуществом пароля в одно слово в том, что его проще запомнить, чем любой другой. Но с точки зрения безопасности, простота не может рассматриваться в качестве главного критерия при выборе решения. Во главу угла нужно ставить безопасность.

В реальности, согласно информации Better Business Bureau , самые распространенные пароли – не всегда слова.

Ниже приведем список из 10 паролей, наиболее часто использовавшихся в 2014 году – поверьте, ни один из них не годен в качестве пароля для вашего банковского аккаунта:

- 123456

- password

- 12345

- 12345678

- qwerty

- 123456789

- Baseball

- Dragon

- Football

Более сложные пароли могут быть одновременно как более безопасными, так и легче запоминающимися. Что же обеспечит безопасность пароля? Ответ вы найдете ниже.

Можно ли сделать пароль длинным и одновременно запоминающимся? Существуют небольшие уловки.

Прежде всего, надежные и запоминающиеся пароли состоят из нескольких слов.

Как вы думаете, PieceOfCake

будет надежным паролем?

Увы, нет. Первое правило многословного пароля – использование нескольких, не связанных между собой слов, но которые имеют к вам непосредственное отношение.

CoffeeLobsterMarathon

(кофе, лобстер, марафон) – неплохой пример для такого сочетания. А общее впечатление от произнесения сочетания этих трех слов столь неприятно, что запомнить этот пароль будет очень легко.

MaximFavoriteColorIsGrey

(любимый цвет Максима – серый)

– Возможно, знание любимого цвета вашего знакомого Максима – большая редкость. Такой пароль будет сложно разгадать.

Второй этап создания надежного пароля – заменить буквы пароля – вы это можете угадать – цифрами и специальными символами.

Как результат – C

0

ff

33

L

0

b

$

t

3

rM

8

r

8

th

0

n

и D

8

v

3

sF

8

v

0

r

1

t

3

C

0

l

0

r

1

sGr

3

y

.

Сравните их с первоначальным “Ninja1!”.

Используйте уникальные пароли для каждого аккаунта

Я знаю – на этот совет найдутся возражения, что пароли для каждого аккаунта запомнить невозможно. Но, пользуясь рекомендациями ниже, это вовсе несложно.

При этом ваш выигрыш – огромен!

Есть ли среди ваших знакомых те, которые используют один пароль на все случаи жизни?

Поверьте, таких людей очень много!

Это настоящая угроза для информационной безопасности. Всего лишь одна утечка в какой-либо системе, где вы регистрировались, и все ваши аккаунты автоматически становятся доступными.

Если ваше имя, адрес электронной почты и пароль окажутся доступными злоумышленникам из-за взлома лишь одного сервиса, сайта или компании, с которой вы работали, – хакеры непременно попробуют использовать эти регистрационные данные для доступа в другие системы.

Но если у вас установлены разные пароли, хакерам ничего не светит. Выигрыш в безопасности очевиден.

Но как же возможно запомнить каждый уникальный пароль?

Наилучший способ запомнить ваши пароли (менеджер паролей)

Запоминать каждый пароль, который мы создаем, непрактично. Исключение – те пароли, которые мы используем каждый день. Однако, в большинстве случаев мы пользуемся аккаунтами от случая к случаю. Наша память может легко нас подвести, и нам потребуется помощь для восстановления пароля.

Менеджеры паролей – это безопасные приложения, которые помогают хранить и упорядочивать наши пароли. Единственный пароль, который вам нужно будет запомнить, – пароль к самому менеджеру паролей.

Регулярно меняйте пароли

Старые пароли нужно менять. Многие люди рассматривают этот совет в качестве доброй рекомендации или бесполезного беспокойства. Но существуют жесткие аргументы в пользу того, что пароли нужно менять регулярно, чтобы повысить Интернет-безопасность.

Например, атаки типа brute-force , т.е. криптоанализ методом прямого перебора, используются для разгадывания паролей. Здесь осуществляется простой перебор всех возможных комбинаций печатных символов. Единственным ограничением для такой атаки служит время, требуемое для достижения желаемого результата. Хотя – нередко это время оказывается удивительно коротким!

В частности, для того, чтобы взломать наш пароль “Ninja1!”, согласно данным сайта How Secure is my Password , требуется всего 7 минут!

Меняя пароли, можно минимизировать риск, что атака brute-force окажется успешной. Более того, это существенно снизит риски при утечке базы данных паролей.

Не сообщайте никому свои пароли

Вы же не делитесь ни с кем своими паролями, так? Тем более, с незнакомыми людьми? Поскольку большинство из нас не зациклены на вопросах безопасности, мы можем угодить в ловушку злоумышленников легче, чем мы себе это представляем.

Если вы беспокоитесь, что ваш аккаунт может быть взломан, без промедления меняйте пароль! На сайте Haveibeenpwned вы можете проверить информацию, не был ли уже взломан ваш аккаунт.

Убедитесь, что ваш антивирус работает исправно

Какая связь между секретностью паролей и вирусами?

На самом деле, некоторые типы вирусов и зловредных программ могут отслеживать нажатие клавиш клавиатуры, в том числе при входе в аккаунты, и передавать эту информацию злоумышленникам. В этом случае даже самый надежный пароль не защитит вас от взлома.

Таким образом, наличие антивируса на вашем компьютере является частью стратегии безопасности паролей.

Вирусы и другое вредоносное ПО часто использует бреши в операционной системе и приложениях, которые не устранены корректирующими обновлениями. Следовательно, ПО, установленное на компьютере, необходимо также своевременно обновлять, чтобы избежать риска взлома.

Активируйте двухфакторную идентификацию

Двухфакторная идентификация послужит еще одним барьером для безопасности ваших паролей. После ввода пароля, система авторизации потребует дополнительный способ проверки подлинности для входа в ваш аккаунт. В частности, вторым фактором проверки может выступать временный цифровой код, генерируемый приложением для аутентификации на вашем мобильном устройстве. А в корпорации Intel считают, что даже наше тело может быть использовано в целях двухфакторной идентификации.

Доступ будет предоставлен в том случае, если логин (имя пользователя или адрес электронной почты), пароль и секретный код будут введены корректно. Двухфакторная идентификация – наиболее беспроигрышный путь обеспечить безопасность паролей, поскольку доступ не будет предоставлен без правильного ввода информации дополнительного способа проверки подлинности.

Безопасность паролей. Резюме

Если ваши пароли находятся в полной безопасности, вы чувствуете освобождения от вороха проблем. Как только к этому вопросу вы выстроите системный подход, практика создания надежного пароля войдет в ваши привычки.

Резюмируя, безопасность паролей означает:

- Избавьтесь от предсказуемости. Пароли типа“Ninja1!” нужно забыть

- Никогда больше не используйтесь однословные пароли

- Длинные и сложные пароли надежнее и хорошо запоминаются

- Свой пароль для каждого аккаунта задержит хакеров

- Менеджеры паролей — полезное средство для безопасности паролей

- Возьмите за правило менять пароли регулярно

- Не разглашайте свои пароли

- Работайте на устройствах, защищенных антивирусом

- Используйте по возможности двухфакторную аутентификацию

Надеюсь, вы нашли наши советы полезными. Желаем вам быть всегда в безопасности

!

Firefox, начиная с версии 52, для сайтов по незащищенному соединению (http а не https) вместо сохраненных данных формы авторизации, логина и пароля, показывает предупреждение: «Это соединение не защищено. Логины, введённые здесь, могут быть скомпрометированы. Подробнее

» Теперь по умолчанию нельзя пользоваться автозаполнением форм, если соединение с сайтом не защищенное. Отключим его, так как это не всегда допустимо. Например, когда есть множество однотипных сайтов во внутренней сети неподвластных вам, или просто нет возможности перевести сайты на HTTPS, или вы на 100% уверены в безопасности своего соединения с сайтом.

Для отключения предупреждения необходимо:

Готово! Теперь при вводе логина и пароля на незащищенных HTTP сайтах показывает сохраненные данные формы вместо навязчивого уведомления безопасности.

UPD.

Еще возможно пригодятся:

Убрать перечеркнутый замочек в адресной строке:

security.insecure_password.ui.enabled=false

BlueGriffon: …/passwordmgr/passwordmgr.properties | Fossies

BlueGriffon: …/passwordmgr/passwordmgr.properties | Fossies

«Fossies» — the Fresh Open Source Software Archive

Member «bluegriffon-3.1/langpacks/ru/chrome/ru/locale/ru/passwordmgr/passwordmgr.properties» (29 Nov 2017, 5501 Bytes) of package /linux/www/bluegriffon-3.1.tar.gz:

As a special service «Fossies» has tried to format the requested text file into HTML format (style: standard) with prefixed line numbers.

Alternatively you can here view or download the uninterpreted source code file.

1 # This Source Code Form is subject to the terms of the Mozilla Public

2 # License, v. 2.0. If a copy of the MPL was not distributed with this

3 # file, You can obtain one at http://mozilla.org/MPL/2.0/.

4

5 rememberValue = Сохранить это значение в хранилище паролей.

6 rememberPassword = Сохранить этот пароль в хранилище паролей.

7 savePasswordTitle = Подтверждение

8 # LOCALIZATION NOTE (saveLoginMsg, saveLoginMsgNoUser):

9 # %1$S is brandShortName, %2$S is the login's hostname.

10 saveLoginMsg = Вы хотите, чтобы %1$S сохранил этот логин для %2$S?

11 saveLoginMsgNoUser = Вы хотите, чтобы %1$S сохранил этот пароль для %2$S?

12 saveLoginButtonAllow.label = Сохранить

13 saveLoginButtonAllow.accesskey = о

14 saveLoginButtonDeny.label = Не сохранять

15 saveLoginButtonDeny.accesskey = е

16 updateLoginMsg = Вы хотите обновить этот логин?

17 updateLoginMsgNoUser = Вы хотите обновить этот пароль?

18 updateLoginButtonText = Обновить

19 updateLoginButtonAccessKey = н

20 updateLoginButtonDeny.label = Не обновлять

21 updateLoginButtonDeny.accesskey = е

22 # LOCALIZATION NOTE (rememberPasswordMsg):

23 # 1st string is the username for the login, 2nd is the login's hostname.

24 # Note that long usernames may be truncated.

25 rememberPasswordMsg = Вы хотите запомнить пароль для «%1$S» на %2$S?

26 # LOCALIZATION NOTE (rememberPasswordMsgNoUsername):

27 # String is the login's hostname.

28 rememberPasswordMsgNoUsername = Вы хотите запомнить пароль на %S?

29 # LOCALIZATION NOTE (noUsernamePlaceholder):

30 # This is displayed in place of the username when it is missing.

31 noUsernamePlaceholder=Нет имени пользователя

32 togglePasswordLabel=Показать пароль

33 togglePasswordAccessKey2=о

34 notNowButtonText = &Не сейчас

35 notifyBarNotNowButtonText = Не сейчас

36 notifyBarNotNowButtonAccessKey = е

37 neverForSiteButtonText = Ни&когда для этого сайта

38 notifyBarNeverRememberButtonText2 = Никогда не сохранять

39 notifyBarNeverRememberButtonAccessKey2 = и

40 rememberButtonText = &Запомнить

41 notifyBarRememberPasswordButtonText = Запомнить пароль

42 notifyBarRememberPasswordButtonAccessKey = п

43 passwordChangeTitle = Подтверждение смены пароля

44 # LOCALIZATION NOTE (updatePasswordMsg):

45 # String is the username for the login.

46 updatePasswordMsg = Вы хотите обновить сохранённый пароль для «%S»?

47 updatePasswordMsgNoUser = Вы хотите обновить сохранённый пароль?

48 notifyBarUpdateButtonText = Обновить пароль

49 notifyBarUpdateButtonAccessKey = н

50 notifyBarDontChangeButtonText = Не изменять

51 notifyBarDontChangeButtonAccessKey = м

52 userSelectText = Пожалуйста, укажите для какого пользователя вы меняете пароль

53 hidePasswords=Скрыть пароли

54 hidePasswordsAccessKey=а

55 showPasswords=Отобразить пароли

56 showPasswordsAccessKey=а

57 noMasterPasswordPrompt=Вы уверены, что хотите отобразить ваши пароли?

58 removeAllPasswordsPrompt=Вы уверены, что хотите удалить все ваши пароли?

59 removeAllPasswordsTitle=Удалить все пароли

60 removeLoginPrompt=Вы уверены, что хотите удалить этот логин?

61 removeLoginTitle=Удалить логин

62 loginsDescriptionAll=На вашем компьютере хранятся логины для следующих сайтов:

63 loginsDescriptionFiltered=Строке поиска соответствуют следующие логины:

64 # LOCALIZATION NOTE (loginHostAge):

65 # This is used to show the context menu login items with their age.

66 # 1st string is the username for the login, 2nd is the login's age.

67 loginHostAge=%1$S (%2$S)

68 # LOCALIZATION NOTE (noUsername):

69 # String is used on the context menu when a login doesn't have a username.

70 noUsername=Нет имени пользователя

71 duplicateLoginTitle=Логин уже существует

72 duplicateLogin=Такой логин уже существует.

73

74 # LOCALIZATION NOTE (insecureFieldWarningDescription2, insecureFieldWarningDescription3):

75 # %1$S will contain insecureFieldWarningLearnMore and look like a link to indicate that clicking will open a tab with support information.

76 insecureFieldWarningDescription2 = Это соединение не защищено. Логины, введённые здесь, могут быть скомпрометированы. %1$S

77 insecureFieldWarningDescription3 = Логины, введённые здесь, могут быть скомпрометированы. %1$S

78 insecureFieldWarningLearnMore = Подробнее

79

80 # LOCALIZATION NOTE (removeAll, removeAllShown):

81 # removeAll and removeAllShown are both used on the same one button,

82 # never displayed together and can share the same accesskey.

83 # When only partial sites are shown as a result of keyword search,

84 # removeAllShown is displayed as button label.

85 # removeAll is displayed when no keyword search and all sites are shown.

86 removeAll.label=Удалить все

87 removeAll.accesskey=а

88 removeAllShown.label=Удалить все показанные

89 removeAllShown.accesskey=а

как исправить блокирование смешанного контента?

Иногда возникает следующая ситуация: вы заказали доверенный SSL сертификат, прошли проверку центром сертификации, установили сертификат на сервер. Все сделали верно, но при попытке перейти на ваш ресурс, браузер выдает ошибку: «Не удалось загрузить сайт, заблокирована загрузка смешанного активного содержимого». Или же, как вариант, веб-сайт загружается, но вместо закрытого замка в адресной строке браузер показывает желтый треугольник и сообщает о том, что соединение зашифровано только частично. Причина этих проблем – смешанное содержимое или смешанный контент (в английском варианте — mixed content) на вашем сайте.

Что же представляет собой смешанный контент? И, самое главное, как от него избавиться?

Что такое смешанное содержимое?

Все мы знаем, что при посещении веб-сайта, на котором клиент планирует ввести какие-либо личные данные, будь-то логин и пароль, ФИО, электронный или простой адрес, номера кредитных карт и прочее, следует обращать внимание, защищена ли эта страница SSL сертификатом. На это указывают некоторые визуальные признаки:

- URL-адрес веб-сайта начинается с расширения https, а не http (например, https://emaro-ssl.ru)

- В адресной строке браузера отображается иконка закрытого замка (чаще всего зеленого цвета)

- Хорошо, если на сайте установлена печать защиты или Site Seal (но ее добавление опционально, поэтому ее отсутствие не всегда говорит об отсутствии SSL сертификата)

- Если на сайт установлен SSL сертификат с расширенной проверкой, зеленая строка будет содержать и название компании-владельца домена на зеленом фоне.

Тем не менее, в некоторых случаях возникают проблемы с отображением содержимого сайта при наличии смешанного содержимого: например, в Google Chrome в адресной строке вместо зеленого замка показывается замок, перекрытый желтым треугольником. В Mozilla Firefox вместо замка показывается треугольник с восклицательным знаком, как на картинке ниже.

Кроме того, в окне браузера может появляться сообщение о том, что веб-страница содержит смешанное содержимое и информация отображается частично, либо полностью заблокирована и не отображается вообще. В каждом браузере сообщение о смешанном контенте может показываться по-разному, но суть одна – пользователь получает предупреждение и не сможет просмотреть все содержимое страницы, что, соответственно, оказывает негативное влияние на конверсию сайта в целом.

Internet Explorer:

Internet Explorer сообщает, что отображено только безопасное содержимое сайта, предоставленное через безопасный протокол https. У вас есть возможность отобразить весь контент страницы нажатием кнопки “Show all content” («показать все содержимое»).

Google Chrome:

Браузер Google Chrome пишет, что данная страница содержит скрипт из непроверенного источника. Вы можете загрузить все содержимое сайта, нажав на ссылку “Load unsafe content” (“Загрузить небезопасное содержимое)”.

Mozilla Firefox:

Mozilla Firefox также блокирует небезопасное наполнение, однако информирует, что большинство веб-сайтов продолжают работать, несмотря на заблокированное содержимое. Если вы видите одно из этих предупреждений, это значит, что, несмотря на установленный SSL сертификат, соединение не может быть полностью защищено, так как некоторые файлы загружается по http-каналу. Соответственно, эта информация может быть просмотрена или изменена третьими лицами. Поэтому на сайтах со смешанным содержимым не рекомендуется оставлять личную информацию, такую как, например, банковские и паспортные данные, логины и пароли, адреса и так далее.

Почему смешанное содержимое блокируется?

По сути, смешанное содержимое или смешанный контент – это смешанные скрипты протоколов https и http. Дело в том, что если не все наполнение сайта состоит из файлов, загружаемых по протоколу https, и на странице имеется часть контента, загружаемого по протоколу http, то такое соединение может быть защищено только частично. В результате, казалось бы безопасное соединение является не совсем безопасным. Почему же возникают проблемы со смешанным содержимым, и к каким последствиям может это привести? SSL сертификат гарантирует защищенное https-соединение. Соответственно, при установленном SSL сертификате страницы веб-сайта должны загружаться только по протоколу https. Если использовать на безопасном сайте также части контента по http, появляются пробелы в безопасности соединения между веб-сайтом и Интернет пользователем. Следовательно, мошенники или просто третьи лица, заинтересованные в получении конфиденциальных данных, могут заменить части сайта с http на преднамеренно измененную информацию и тем самым скомпрометировать веб-страницу. Заполучив личную информацию посетителей, ее могут использовать в своих корыстных целях.

Каким бывает смешанный контент?

Существует два вида смешанного содержимого: активное и пассивное. Разница между ними состоит в том, как мошенник может использовать ту или иную часть страницы и какими могут быть последствия для пользователей. Давайте разберемся подробнее:

Пассивное смешанное содержимое

Пассивное смешанное содержимое (от англ. Mixed passive content или Mixed display content) – часть страницы, которая отображается на сайте, несет в себе какую-либо информацию, но напрямую не влияет на функционирование сайта. Пассивный смешанный контент появляется, когда на защищенной веб-странице загружается картинка, видеозапись, звуковой файл или объект через http протокол. Мошенники могут заменить соответствующую часть контента дезориентирующей информацией, содержащей cookie-файлы, и таким образом смогут собирать информацию о перемещении пользователя на страницах. Картинку на сайте потенциально могут заменить другим изображением, содержащим неверную информацию или какой-либо призыв к пользователю. Большинство браузеров не блокируют полностью все содержимое пассивного типа, а предупреждают о присутствии такой информации на сайте в виде специального знака , как это было показано на примерах выше. Такой вид смешанного содержимого встречается очень часто на различных веб-сайтах. Предупреждение о смешанном пассивном содержимом на Google Chrome выглядит так:

Виды пассивного смешанного контента:

- src атрибут <audio> — звуковой файл

- src атрибут <img> — изображение

- src атрибут <video> — видеозапись

- субресурсы <object> — запрос каких-либо файлов веб-сайта по http

Активное смешанное содержимое

Активное смешанное содержимое (от англ. Mixed Active Content) – куда более опасный тип смешанного контента. В данном случае через небезопасный http протокол загружаются файлы, которые могут вносить изменения на странице, загружаемой по https-соединению, и потенциально украсть личные данные, вводимые пользователями. Таким образом, вместе с описанными выше рисками, которым подвергает безопасность страницы пассивный контент, активное смешанное содержимое влечет за собой и другие, более опасные угрозы. Так, с его помощью мошенник может перехватить запрос на http контент или изменить ответ сервера, добавив в него вредоносный код JavaScript, который в свою очередь может украсть имя пользователя и пароль, заполучить личные данные или попытаться установить вредоносное ПО на операционной системе пользователя. Большинство браузеров блокирует активное смешанное содержимое. К нему относятся следующие http запросы:

- data атрибут <object> — выбор файла, который отображается на странице

- href атрибут <link> — исходящие ссылки

- src атрибут <script> — файл скрипта

- src атрибут <iframe> — файл, отображаемый во фрейме

- атрибут XMLHttpRequest – объект, с помощью которого JavaScript делает http-запросы к серверу, не перезагружая страницу

Как исправить смешанное содержимое?

После установки SSL сертификата, необходимо обязательно проверять, правильно ли работает веб-страница, корректно ли настроена переадресация, все ли ссылки внутри сайта открываются по протоколу https. Для проверки смешанного контента рекомендуем использовать браузер Google Chrome.

- В первую очередь обратите внимание, как отображается Ваш URL-адрес. Если замочек перед адресом зеленый – проблем с https-соединением нет. Если он перекрыт желтым треугольником, скорее всего, речь идет как раз о смешанном содержимом.

- В окне кликните правой кнопкой мыши и перейдите по ссылке «Просмотр кода элемента». Это же можно сделать, нажав комбинацию клавиш Ctrl+Shift+I.

- Внизу окна браузера появится окно, перейдите в последнюю вкладку Console («Консоль»). В ней будут перечислены проблемные ссылки после предупреждения «Mixed Content: и далее перечисление файлов, которые загружаются по протоколу http», как на примере ниже:

Все, что Вам нужно сделать, — это заменить все http-ссылки на https. Для того, чтобы избежать появления смешанного содержимого при переходе на https, рекомендуем изначально все ссылки внутри сайта оформлять как динамические. Тогда при переходе на https-соединение, они автоматически будут меняться на https-ссылки.

Как взломать аппаратный криптокошелек | Блог Касперского

Аппаратные криптокошельки считаются самыми безопасными. Но, как мы знаем, абсолютной защиты просто не бывает — и такие кошельки тоже можно взломать. На 35-м Chaos Communication Congress исследователи безопасности Томас Рот (Thomas Roth), Джош Датко (Josh Datko) и Дмитрий Недоспасов продемонстрировали несколько способов, как это сделать. Но прежде чем окунуться в тонкости взлома, давайте немного освежим в памяти, что же такое этот аппаратный кошелек и как он работает.

Что такое криптокошелек?

Сначала разберемся, что представляет собой обычный криптокошелек. Грубо говоря, это счет для хранения криптовалюты. Он состоит из пары криптографических ключей — открытого и закрытого. Очень грубо это похоже на связку логина и пароля: открытый ключ выступает в качестве адреса кошелька, а закрытый нужен для доступа к койнам, то есть для подписи исходящих транзакций.

Теперь давайте разберемся, как в криптосистемах генерируются пары ключей, когда одному человеку принадлежит множество кошельков. Согласитесь, хранить несколько сгенерированных пар ключей по отдельности не очень удобно. Поэтому на самом деле системы криптовалют генерируют одно большое число — криптографическое зерно (seed), на основе которого неким предсказуемым образом можно получить нужное число пар открытых и закрытых ключей для нескольких кошельков.

Именно это число — криптографическое зерно — в действительности хранит у себя пользователь системы криптовалюты.

В отличие от традиционных финансовых систем, криптовалюты обычно не подконтрольны никаким централизованным органам, в них нет механизмов регистрации, возврата платежей и восстановления доступа к счету. Тот, у кого есть криптографическое зерно и производные ключи, и является владельцем криптокошельков, с которыми связаны эти ключи. Если зерно будет потеряно или украдено, жаловаться владельцу будет некуда, и ему придется распрощаться с койнами в своих кошельках.

Кстати, хотя формально кошельком считается связка открытого и закрытого ключей, в большинстве случаев любые средства хранения этих ключей также называются кошельками. Таким образом, аппаратный кошелек — это устройство, хранящее криптокошельки.

Зачем вообще нужны аппаратные криптокошельки?

Учитывая важность криптографического зерна, стоит позаботиться о том, чтобы оно было как можно лучше защищено. Есть множество способов хранения зерен, у каждого из которых свои преимущества и недостатки. Удобнее всего хранить зерна на компьютере или смартфоне, а еще удобнее — на специализированном сайте в Интернете. Однако у таких способов хранения есть масса проблем. Вредоносные программы, ворующие криптокошельки, — совсем не редкость. А веб-кошельки могут не только стать жертвой взлома, но и обанкротиться, утащив за собой на дно тонны койнов.

Прибавьте к этому массу других напастей, включая фишинг, подмену платежных реквизитов, утрату кошельков из-за аппаратных сбоев и многое другое. Для решения всех этих проблем и были придуманы аппаратные криптокошельки — отдельные устройства, на которых криптографические зерна хранятся надежно и безопасно.

Как работают аппаратные криптокошельки?

Основной принцип работы аппаратного криптокошелька заключается в том, что криптографическое зерно никогда не должно покидать устройство. Все криптографические операции производятся прямо внутри устройства, а не на компьютере, к которому он подключен, — наружу отправляются уже подписанные транзакции. Таким образом, даже если ваш компьютер будет скомпрометирован, злоумышленники не доберутся до ваших ключей.

Также не помешают дополнительные меры проверки доступа, например возможность запереть устройство PIN-кодом. И конечно, очень удобно, если можно проверить транзакцию прямо на устройстве, а затем подтвердить ее или отклонить.

Все эти требования привели разработчиков к оптимальному дизайну: обычно аппаратный криптокошелек выглядит как небольшой USB-брелок с дисплеем и несколькими кнопками для ввода PIN-кода и подтверждения транзакций.

Однако внутри они устроены по-разному. Два ведущих производителя аппаратных кошельков — Trezor и Ledger — используют два разных подхода к проектированию «железной» части брелоков.

Подход Ledger: хранение криптографического зерна в чипе Secure Element

Устройства Ledger, а именно модели Ledger Nano S и Ledger Blue, оснащены двумя главными чипами. Один из них — Secure Element, специальный микроконтроллер для хранения конфиденциальных криптографических данных. Такие чипы применяются в SIM-картах, банковских картах и смартфонах с поддержкой Samsung Pay и Apple Pay.

Второй чип представляет собой микроконтроллер общего назначения, решающий периферийные задачи: управление USB-подключением, дисплеем, кнопками и так далее. Он выступает в роли посредника между чипом Secure Element и внешним миром, в том числе самим пользователем. Например, каждое подтверждение транзакции пользователем проходит через микроконтроллер общего назначения, а не через чип Secure Element.

Но даже хранение криптографических зерен в защищенном чипе не сделало устройство Ledger полностью неуязвимым. Взломать чип Secure Element и украсть криптографическое зерно крайне сложно, но микроконтроллер общего назначения — другое дело. Если его скомпрометировать, можно сделать так, что кошелек будет подтверждать транзакции злоумышленников.

Исследователи изучили прошивку Ledger Nano S и выяснили, что кошелек можно перепрошить скомпрометированной версией, записав определенное значение в нужный адрес памяти. Разработчики Ledger защитили этот адрес от записи. Однако оказалось, что микроконтроллер допускает изменение адресации памяти — то есть заветной ячейке памяти можно назначить другой адрес, который в список заблокированных не входит. Исследователи воспользовались этой аппаратной особенностью и загрузили в Nano S модифицированную прошивку. В демонстрационных целях эта модификация содержала игру «Змейка» — но вместо нее мог бы быть, например, вредоносный модуль, подменяющий адрес кошелька во всех исходящих транзакциях.

Другой способ компрометации аппаратного кошелька основан на аппаратных имплантах. Джош Датко смог подключить к Ledger Nano S недорогой имплант, который нажимает кнопку подтверждения при получении вредоносной команды по радио. Судя по всему, таким способом можно скомпрометировать любой аппаратный кошелек — исследователь выбрал в качестве жертвы своего эксперимента Ledger Nano S просто потому, что это самый компактный из криптокошельков, поэтому встроить имплант в него было сложнее всего.

Другое устройство того же производителя, Ledger Blue, оказалось уязвимым к атакам по сторонним каналам. Ledger Blue — это аппаратный кошелек с большим тачскрином и емкой батареей. Выяснилось, что из-за неудачного дизайна печатной платы она излучает вполне различимые радиосигналы, когда пользователь вводит PIN-код. Исследователи записали эти сигналы и натравили на них алгоритм машинного обучения, который научился распознавать их с точностью 90%.

Подход Trezor: хранение криптографического зерна во флеш-памяти микроконтроллера общего назначения

Кошельки Trezor устроены немного иначе. В них нет чипов Secure Element, и всеми процессами в устройстве управляет один-единственный чип — микроконтроллер общего назначения на базе архитектуры ARM. Этот чип отвечает как за хранение и обработку криптографических данных, так и за управление USB-подключением, дисплеем, кнопками и всем остальным.

Теоретически такая конструкция должна упростить взлом прошивки устройства для доступа к криптографическому зерну, спрятанному во флеш-памяти микроконтроллера. Но, как убедились эксперты, инженеры Trezor хорошо поработали над безопасностью прошивки, поэтому им пришлось направить свои усилия на взлом аппаратной части — и они в этом преуспели.

Исследователи использовали методику под названием voltage glitching — она заключается в том, что на микроконтроллер подается пониженное напряжение, чтобы спровоцировать сбои в его работе. С помощью этого метода они переключили состояние чипа Trezor One с «доступ отсутствует» на «частичный доступ». После этого они смогли считывать оперативную память чипа, но содержимое флеш-накопителя оставалось недоступным для чтения.

Однако исследователи выяснили, что после начала обновления прошивки чип помещает криптографическое зерно в оперативную память, чтобы оно сохранилось во время перезаписи флеш-памяти. Все, что им оставалось, это начать процесс обновления прошивки и извлечь содержимое всей памяти. После этого найти криптографическое зерно оказалось несложно — оно хранилось в оперативной памяти в виде незашифрованной мнемонической фразы (то есть набора обычных слов вместо случайного числа), которую легко обнаружить.

Дамп памяти содержит криптографическое зерно в виде мнемонической фразы, а также PIN-код (в данном случае 1234), записанные открытым текстом

Заключение

Нужно понимать, что большинство описанных методик взлома, которые нашли Томас Рот, Джош Датко и Дмитрий Недоспасов, сложны и подразумевают физический доступ к устройству. Так что не спешите выбрасывать свой кошелек Ledger или Trezor. Если злоумышленникам не удастся наложить на него руки, ваши биткойны никак не пострадают (разве что обесценятся).

С другой стороны, стоить помнить о существовании атак через цепочку поставок. Аппаратные кошельки сравнительно несложно модифицировать и скомпрометировать партию перед продажей. Разумеется, это можно сделать и с обычными ноутбуками или смартфонами. Но в этом случае киберпреступники не могут гарантировать, что будущий хозяин ноутбука станет хранить на нем криптовалюту. А вот насчет аппаратного кошелька можно быть уверенным — рано или поздно он будет использован для хранения криптовалюты.

Производители аппаратных кошельков ищут пути решения этой проблемы — например, наносят защитные стикеры на упаковку устройств и создают страницы на своих сайтах, где пользователи могут проверить безопасность своих кошельков. Но подобные меры не очень-то работают и могут сбивать владельцев кошельков с толку.

Впрочем, в отличие от некоторых других аппаратных кошельков, устройства Ledger и Trezor действительно проектируются с акцентом на безопасности. Просто не заблуждайтесь, думая, что их никак нельзя взломать. Лучше предпринять дополнительные меры по защите своего криптосостояния:

- Покупайте аппаратные криптокошельки только у зарекомендовавших себя поставщиков.

- При покупке внимательно проверьте упаковку и устройство на наличие следов вмешательства.

- Для полной уверенности стоит вскрыть устройство и убедиться в том, что на плате нет никаких посторонних элементов.

- Храните свой криптокошелек в надежном месте и проследите, чтобы он не оказался в руках людей, которым вы не доверяете.

- Используйте на своем компьютере для работы с криптовалютой надежное защитное решение — многие описанные методы взлома полагаются на установку вредоносных программ именно на компьютер, к которому подключен аппаратный кошелек.

Дополнительные рекомендации в отношении кошельков Trezor:

- Trezor является открытой платформой — как программной, так и аппаратной. Если умеете держать в руках паяльник, можете создать собственный аппаратный кошелек на основе продающихся в магазине компонентов. Так вы будете полностью уверены, что никто не модифицировал аппаратную часть вашего кошелька.

- Устройства Trezor предлагают дополнительную защиту на основе парольной фразы, исключающей извлечение криптозерна (в этом режиме защиты хранящееся зерно не будет полным без парольной фразы). Подумайте о том, чтобы использовать этот режим.

Полную версию выступления исследователей вы можете посмотреть по приведенной ниже ссылке. Это весьма интересное и познавательное видео для владельцев аппаратных кошельков.

Что такое фишинг и как от него защититься? – База знаний Timeweb Community

«Здравствуйте, я Barrister Ekoue Dodji, и вас ждет огромное нигерийское наследство от умершего однофамильца». Примерно с такой фразы начинается классическое фишинговое письмо, целью которого является — обмануть и оставить в дураках. Как вы поняли, в этом материале будем разговаривать о фишинге. О том, что это за явление, какие формы оно умеет принимать и, что важнее всего, как с ним бороться.

Что такое фишинг?

Фишинг — это набор методик, которые используют злоумышленники, чтобы стащить личную информацию, какой-нибудь логин с паролем или данные кредитных карточек. Эти техники отличаются от других вариантов взлома подходом к взаимодействию с жертвой. Внедрение вирусов или DOS-атака зачастую направлены на программное обеспечение. Фишинг же завязан на контакте с живым человеком, который, в силу отсутствия навыков работы с компьютером или банальной наивности, сам подставится под хакера и выдаст ему что-то конфиденциальное.

Этимология термина

В английском языке это немного искаженное слово Fishing (пишется как Phishing), что переводится как «рыбалка». Ну и название тем самым обосновано. Фишинг — это своего рода рыбалка, где надо придумать для жертвы наименее подозрительную и наиболее заманчивую наживку. Дождаться, когда она клюнет. А после этого подсечь, чтобы рыбка не сорвалась. Только все это, используя реверсную инженерию вкупе с компьютерными технологиями.

Как работает фишинг?

Как и ловля рыбы, интернет-фишинг подразумевает несколько вариантов взаимодействия со своей добычей.

«Официальные» электронные письма

Начнем с методики, которую не так-то просто распознать даже умеренному параноику. Как это работает: вам приходит письмо якобы от Apple, Google, Ozon или любой другой крупной компании, чьими услугами вы пользуетесь. В письме есть всякие логотипы, адреса, да и название ящика вроде тоже официальное. Но просьба странная. Просят либо отправить свой логин с паролем, либо пройти по какой-нибудь подозрительной ссылке для подтверждения учетной записи (еще иногда приписывают, что скоро ее удалят, если этого не сделать). Жертва не видит угрозы, доверяет крупному бизнесу и попадается на эту уловку. В итоге или «сливает» злоумышленникам персональные данные для входа в условный Apple ID, или скачивает на компьютер вирус собственными руками.

Подставные сайты

Что-то в духе тех же писем, только в ход идут веб-сайты. Сразу отмечу, что подставные сайты редко пробираются в выдачу поисковиков на адекватные позиции, и встретить их там непросто. А вот ошибиться при вводе адреса сайта вручную или наткнуться на фальшивку в мессенджере или почтовом клиенте можно.

Зачастую ссылка выглядит как официальная. Ну, может, домен другой или один символ отсутствует. Кто станет на такое обращать внимание, верно? Страница тоже выглядит привычно, без изысков. Есть поле для ввода логина и пароля. Только это форма отправки логина и пароля злоумышленникам.

А еще там может быть форма для ввода платежной информации. Тоже вполне стандартная. Даже и не подумаешь, что пытаются обмануть. Но это поле никак не связано с платежными системами и банками. Только с преступниками, решившими на вас поживиться. Такое крайне нередко встречается на торговых площадках в духе Авито и Юлы. Люди кидают ссылку якобы на официальный портал для оплаты отправки вещи, а там ловушка.

Провокационные электронные письма

И снова о письмах, но на этот раз несколько об иных. Выглядят они как типичный обман, ставящий читающего в эмоциональные условия, которые заставят его совершить необдуманное действие. Предоставить взломщику доступ личными данным или заплатить внушительную сумму.

Письмо может выглядеть как послание от некоего нигерийского баристера, обнаружевшего в Уругвае человека с вашей фамилией, а у того на счету миллионы долларов, которые надо передать родственникам. Родственника нет, поэтому он хочет все перевести вам. Только надо сначала выйти на связь и сделать дополнительную оплату.

Еще бывают варианты, когда от злоумышленника приходит письмо, в котором он заявляет, что подключился к веб-камере жертвы и записал видео, как та развлекается, посещая сайты для взрослых. Вместе с тем требует в среднем около 500 долларов в биткоинах.

И таких писем может быть много. Кто-то предлагает деньги. Кто-то лотереи. Вместо писем иногда попадается баннеры, в которых пишется примерно то же самое. Схемы идентичные. Во всех случаях преступник пытается надавить на самое больное. Либо опозорить, либо озолотить. Трудно отказаться, да?

Метод обмана стары, как сам интернет, но даже в 2020 году такие письма приходят с завидной регулярностью большому количеству людей, независимо от посещаемых страниц и ресурсов, на которых эти люди регистрируются.

Телефонный фишинг

Почти то же самое, что и письма от официальных представителей, только голосом по телефону. Пожалуй, самое распространенное на текущий момент явление — звонки от сотрудников банка. Вам звонит персона, представляется банковским рабочим и говорит, что прямо сейчас, в эту самую секунду, кто-то списывает с вашего счета деньги. Жертва в растерянности не совсем понимает, какие деньги и за что списывают. «Сотрудник банка» заявляет, что готов все вернуть обратно, только вот надо назвать номер карты и другие клиентские данные. А потом код из СМС. На кону деньги. Возможно, последние, ну что еще делать? Люди говорят и остаются ни с чем.

Гораздо проще, когда мошенники ошибаются и говорят о суммах, которых на счету нет. Или вовсе представляются сотрудниками банков, в которых человек не держит счетов. Но если попадут, то шансов на успех довольно много. Доверчивых хватает.

Как защитить себя от фишинга?

На самом деле, знание о том, что такое фишинг, уже в какой-то степени помогает себя защитить. Как минимум повысится бдительность и возникнет четкое понимание того, что в интернете слишком много персонажей, желающих стащить у вас персональные данные или деньги. Но мы все-таки рассмотрим и другие варианты. Итак, представьте, мы –потенциальная жертва фишинга, которая вовсе не желает такой быть. Вот что мы делаем прямо сейчас, чтобы себя спасти.

Изучаем техники фишинга

Да, самообразование крайне важно. Я, конечно, описал парочку популярных фишинг-методик, но этого недостаточно. Мошенники — смышленые ребята. У них R&D штаты похлеще топовых технологических компаний. Постоянно выдумывают что-то новое. Учатся обходить спам-фильтры, ищут новые пути добраться до почтовых ящиков людей. Все круче и круче оформляют подставные веб-сайты. Ищут подход к жертвам и натаскивают себя в психологии, чтобы увести побольше добычи. Поэтому лучше интересоваться темой и время от времени посещать новостные сайты о безопасности в интернете. Так можно побольше разузнать о проблеме и быть подготовленным.

Дважды думаем, прежде чем перейти по какой-либо ссылке

Оставайтесь бдительными и подозрительными до последнего. Увидели в письме ссылку? Подождите. Сначала убедитесь, что ящик действительно принадлежит компании, которая вам пишет. Покупаете что-то на Авито, а ссылку для оплаты товара почему-то отправляет продавец, а не сервис? Задумайтесь. Не факт, что тут нет обмана. Появилась возможность без усилий заработать огромную сумму денег в интернете? Не верьте. Ничего не дается просто так. Лотереи — ложь. Просто так деньги в интернете тоже не раздают. Так что всё, что хоть на долю секунду показалось подозрительным, надо подвергнуть серьезному анализу. И при необходимости отправить в спам.

Используем программы для защиты от фишинга

Есть утилиты, которые обязуются защищать клиента от фишинга. По большому счету, тот же браузер можно считать такой утилитой. Или же спам-фильтры, встроенные в серверную часть вашего почтового сервиса. Но это не совсем то. Есть специализированное программное обеспечение. Оно зачастую встроено в антивирусы. Установив условный «Касперский» или Avast, уже получите защиту от фишинга. Антивирус предупредит, если защитит мошеннический сайт или письмо.

К сожалению, базы антивируса пополняются не так быстро. Их эффективность не всегда стоит оплачиваемых средств. Так что надеяться исключительно на программу не стоит. Подведет в самый неподходящий момент.

Чтобы защищаться от всяких мошеннических объявлений в интернете, скачайте тот же AdBlock. Заблокируете рекламу и не увидите сообщений о том, что в интернете где-то дают миллион долларов за красивый IP-адрес.

Смотрим на содержимое адресной строки

Сразу скажу, что это не всегда помогает. Но бывает. Некоторые совсем отбитые мошенники клепают подставные страницы без зазрения совести, оставляя очевидные ошибки в адресе. vkantakte.ru, aple.net, netlixx.com. Бывают и более завуалированные. Те, кто похитрее, используют специальные символы, что похожи на английские буквы, но таковыми не являются. Поэтому спокойно регистрируют домен с названием популярной компании. Отличить почти нереально.

Также стоит обращать внимание на наличие SSL-шифрования. В адресной строке должен отображаться значок в виде навесного замка. Но опять же это не показатель. Мошенники до того преисполнились в своем мастерстве, что заказывают сертификаты для своих подставных сайтов. И это работает.

Держим учетные записи под контролем

Понятное дело, за всеми созданными почтовыми ящиками и аккаунтами не уследишь. Но хотя бы за мало-мальски актуальными стоит приглядывать. Заходите на них. Иногда меняйте пароль. Не оставляйте фишерам пространства для поиска дополнительной информации о вас. Заходите в онлайн-банк и проверяйте счет регулярно. И обязательно в тот самый момент, когда вам позвонит преступник, который будет заявлять, что со счета снимают деньги. В общем, держите ситуацию под контролем, чтобы никто не мог вам навязать фальшивую версию происходящего.

Регулярно обновляем браузер

Как я уже писал выше, браузер тоже своего рода защита от фишинга. Браузеры умеют защищать пользователей, предупреждая об опасности, когда те заходят на сайты, которые уже были скомпрометированы ранее, но все еще функционируют и представляют угрозу для интернета. Чем свежее браузер, тем более серьезные методы защиты данных в нем используются. Соответственно, больше шансов избежать попадания на какую-нибудь фишинговую страницу.

Не забываем про брандмауэр

Тут тот же принцип, что и с антивирусом. Лучше не пренебрегать. Пусть блокирует входящие соединения и оповещает о них. Он, конечно, не убережет от писем, но вот какие-нибудь рекламные скрипты, жаждущие подключиться к компьютеру, остановить сможет.

Анализируем pop-up

Внимательно читаем, что за информация всплывает на сайтах. Обычно все эти «Ура, вы выиграли миллион долларов, заберите прямо сейчас» как раз и появляются в качестве всплывшего уведомления. Старайтесь случайно не кликнуть по ссылке в pop-up-окне или по такому окну целиком. Наверняка там уже настроена переадресация на какой-нибудь подставной ресурс с вирусом или чем-то в таком духе. Если поп-апов с мошеннической информацией становится слишком много, можно использовать дополнение No Script для браузеров. Оно блокирует опасные всплывающие окна.

Не делимся ни с кем персональными данными

Важнейший из всех советов. Никому ничего не говорите в интернете. Сотрудник банка никогда не попросит у вас номер карты, CVV-код или другую личную информацию. Все, что специалисту такой структуры нужно для работы, у него есть. С незнакомцами в интернете тоже аккуратно. В частности, с теми, кто торгует на площадках Б/У-товаров. Там хитрых и жадных до чужих денег людишек почему-то сильно больше.

Оставайтесь бдительными и не верьте никому в интернете. Изучайте тему фишинга. Не ведитесь на провокации и «халяву» в виде африканского наследства. Если вы не звезда, то ваши видео с веб-камеры никому не будут интересны, а бесплатный сыр сами знаете где.

Обзор VPNShazam — Дико полезные советы по выбору электроники

VPNShazam из Палестины не имеет наибольших профилей, и быстрое сканирование его веб-сайта может заставить вас задуматься, почему, так как на первый взгляд сервис выглядит наполненным привлекательными функциями..

Размер сети? Превосходные 2000 серверов распределены по 140 странам. (Это кажется маловероятным для небольшого VPN, но оно соответствует сетевой статистике для PureVPN, и дальнейшие строки с именами DNS и серверов заставляют нас подозревать, что две компании используют одну и ту же инфраструктуру.)

Шифрование? Множество опций с поддержкой протоколов PPTP, L2TP, OpenVPN, SSTP и IVEv2.

Поддержка P2P? Не на всех серверах, но доступно, если вам это нужно.

Выделенные IP-планы дают вам фиксированный IP-адрес из одной из шести стран — США, Великобритании, Канады, Австралии, Сингапура, Германии — и должны повысить ваши шансы попасть на любые веб-сайты с геоблокировкой.

- Хотите попробовать VPNShazam? Проверьте сайт здесь

Достоверные? С веб-сайта трудно сказать, но сервис существует с 2009 года, что говорит о том, что он выполняет, по крайней мере, некоторые из своих обещаний.

В приложениях VPNShazam есть явный недостаток, поскольку у компании есть только предложения для Windows и Android..

На странице настройки VPNShazam объясняется, как настроить службу на нескольких платформах — Mac, iPhone, iPad, несколько версий Windows, различные типы маршрутизаторов, Chromebook, даже как настроить устройство Windows с поддержкой VPN как беспроводную точку доступа, которую могут использовать другие устройства. использование.

После запуска VPNShazam поддерживает до пяти одновременных подключений..

Звучит хорошо для нас, но если что-то из этого не работает должным образом, VPNShazam обещает 24/7/365 поддержку через тикет (не чат).

(Изображение предоставлено: VPNShazam)

Подписываясь

Цены VPNShazam выглядят справедливо: от 8,99 долл. США в месяц до 2,25 долл. США на годовой план для обычного плана VPN, от 10,95 долл. США (ежемесячно) до 4,50 долл. США (в течение двух лет) за выделенный IP.

Как ни странно, отдельная страница «Лучшее предложение», по-видимому, дает вам полный год одного и того же плана за одноразовые 13,99 долл. США или эквивалентные 1,17 долл. США в месяц. Зачем вам тратить 8,99 доллара на одноразовый месяц или 34 доллара на годовой план, если вместо этого вы можете подписаться на «лучшее предложение» на 13,99 доллара в год? Может быть, он исчезнет к тому времени, когда вы прочитаете это, но если нет, то это выглядит исключительно дешево.

Что бы вы ни выбрали, VPNShazam поддерживает длинный список способов оплаты: карта, PayPal, Alipay, Perfect Money, Coinbase, Paymentwall, оплата монетами, Skrill и WebMoney (что означает, что вы можете платить через биткойны и множество других криптовалют).

(Изображение предоставлено: VPNShazam)

Мы придерживались нашего обычного и обычного варианта PayPal, завершили транзакцию, как обычно, и только через несколько минут пришло электронное письмо с подтверждением оплаты и данными нашего логина.

Система биллинга и управления счетами VPNShazam основана на WHMCS, той же платформе, которая используется многими веб-хостами. Если вы узнаете это с веб-хостинга, который вы использовали, это будет небольшим плюсом, так как вы сразу узнаете, как найти способ обойти.

Ищете информацию о вашей учетной записи VPN, например? Нажмите «Сервисы», выберите план, вы получите информацию о своей учетной записи и варианты изменения пароля или запроса отмены на том же экране. Легко.

Предупреждение системы безопасности

Windows-приложение VPNShazam неожиданно начало работать плохо, когда Windows SmartScreen поднял предупреждение, предупреждая, что этот файл не часто запускается. Мы запустили его вручную, и Panda Antivirus уничтожил и изолировал файл, назвав его вирусом..

Может ли это быть правдой? Мы загрузили его в VirusTotal, и он не был помечен ни одним движком (даже странно, даже у Panda).

Мы проверили результаты статического и динамического анализа файла (как структурирован файл и что он делает, когда он работает), и не увидели ничего подозрительного.

Поскольку SmartScreen помечал файл исключительно на основании того, что он совершенно новый, мы подозреваем, что предупреждение Panda также учитывает это и тот факт, что он является установщиком — что означает, что он настроен на выполнение множества низкоуровневых системных задач — подтолкнул его Панда «это может быть опасно» порог.

Тогда мы будем рассматривать это как ложную тревогу, а не считать ее оценкой против VPNShazam..

(Изображение предоставлено: VPNShazam)

Интерфейс и особенности

Приложение VPNShazam для Windows имеет громоздкий интерфейс, который тратит огромное количество места на большую графику, бессмысленную боковую панель, ссылки в социальных сетях и многое другое..

Все сложнее, чем нужно. Панель «Выбор» предлагает вам выбрать один из четырех вариантов, например: Динамический VPN, Выделенный VPN, Каналы (список телеканалов и потоковых служб) и «Город». Если вы купили тарифный план Dynamic VPN, стоит ли выбирать? Применяются ли «Каналы» к динамическим и выделенным планам? Должен ли выбор города основываться на отдельной панели??

Проблемы продолжались после подключения, когда мы обнаружили, что одна панель занимает столько же места, сколько некоторые приложения VPN, просто чтобы перечислить некоторые основные функции VPN (наш IP-адрес был скрыт, мы просматривали анонимно, мы могли получить доступ к заблокированным сайтам, наше соединение был зашифрован.) Мы знаем, спасибо, вот почему мы зарегистрировались — не нужно нам сейчас говорить.

Есть много других неудобств интерфейса и удобства использования. Например, в приложении нет опции «автоматически» для автоматического выбора ближайшего сервера, и оно не запоминает последний выбранный вами сервер или не включает систему «Избранное» для быстрого поиска часто используемых местоположений. Таким образом, в то время как другие приложения позволяют вам подключиться одним щелчком мыши после запуска, здесь нам пришлось нажать Dynamic VPN, нажать «Выбрать страну», выбрать предпочтительное местоположение и затем нажать «Подключить» каждый раз.

Приложение воспроизводит звуковое оповещение после завершения подключения. Хорошо знать, когда вы защищены, но звуковые оповещения могут раздражать, и вы можете не захотеть объявлять всем, кто находится поблизости, что «я использую свой VPN сейчас». К сожалению, нет возможности отключить эти.

После подключения приложение не свернется в системный трей, в отличие от любого другого VPN-приложения, которое мы когда-либо видели. Не самое большое предложение, но это означает, что кнопка приложения постоянно занимает место на панели задач.

Нажмите Отключить, и приложение спросит: «Вы уверены?» Это отличный вариант по умолчанию, но приложение не позволяет отключить его, что означает дополнительный щелчок при каждом закрытии сеанса VPN..

Куда бы вы ни посмотрели, вариантов конфигурации очень мало. По сути, они ограничены выбором протокола (PPTP, L2TP, IKEv2, SSTP, OpenVPN TCP и OpenVPN UDP, а также необязательным «Killer Switch» (более страшно названная версия kill-switch, которая теоретически отключает ваше интернет-соединение чтобы предотвратить утечки данных, если VPN падает.)

Тесты приложений Windows

Windows-приложение VPNShazam быстро подключилось, по крайней мере, с наших первых попыток, и через IKEv2 подключилось к сети менее чем за две секунды..